Műtét utáni XSS fejlett technika és a védelmi módszereket

Az Advent a technológia fejlesztése gazdag internetes alkalmazások és számának növelése webes szolgáltatások nőtt sérülékenységek számának ezekben az alkalmazásokban. XSS (Cross Site Scripting, CSS, vagy gyakrabban használt XSS rövidítése) az egyik leggyakoribb típusú támadások végrehajtásával kódot.

AdVita Agrawal (Adwiteeya Agrawal) Barun Sobti kritika (Kritika Sobti), két diák, a Department of Information Technology, Institute of Technology Maharaja Suradzhmal New Delhi, India, [email protected], [email protected];

Kivonat - XSS (cross-site scripting) - sebezhetőség egy webes alkalmazás, amikor a végfelhasználó képes továbbítani az egyszerű script hasznos (payload) keresztül műveletlen bemeneti paramétereket. Ez a fajta kiszolgáltatottság már körülbelül egy hosszú idő, de a jelenlegi kihívás - további használata réseket. Ez a koncepció az úgynevezett „post-kiaknázása XSS», és hogy ráirányítja a figyelmet ebben a cikkben. Ez a könyv bemutatja mélyreható tanulmányozása fenyegetések XSS-sebezhetőség és egyszerűsíteni kell az alkalmazást. Szintén látható kiviteli alakokban a védőhatása XSS-támadások, hogy lehet alkalmazni, mint egy biztonsági óvintézkedés. Ezután használjuk az egyik sebezhető, és dolgozzon ki egy új modult alapján az egyik legnépszerűbb eszközök XSS támadások. Ez a modul használható hívni a SIP-protokoll (Session Initiation Protocol, Session Initiation Protocol). A modult úgy tervezték, hogy az új kiadás a keret XSSF.

Kulcsszavak: XSS, Post-XSS támadások, védőeszközök.

2. népszerű eszközök felkutatása és kiaknázása XSS-sebezhetőség

Ebben a részben röviden megvizsgálunk néhány népszerű keretek megtalálásához XSS-sebezhetőség a webes alkalmazások és azok későbbi használatra. Beinjekciózzák rakományának (payload) és futtatását az érintett oldalon.

Annak ellenére, hogy az egyszerűség Xenotix, a közüzemi számos korlátja van. Például egy gomb megnyomásával az adatok csak gyűjteni a fertőzött oldalt, és csak 16-bites futtatható fájlok futtatása, amikor fájlokat tölt le a számítógépre. Ezen túlmenően, a felhasználó minden egyes alkalommal, amikor letölt egy fájlt, vagy támadás a hátsó héj felugró üzeneteket, mert az alkalmazás önaláíró kisalkalmazások.

Egyrészt XSSF kínál sokféle módszer XSS-támadás, de nem biztosítja a nagyszámú módszerek megtalálására XSS-sebezhetőség. Ahhoz, hogy működjön XSSF először megismerjék Metasploit.

Beff csákány (hook) egy vagy több böngésző futtatására egyes vezérlő modulok és az azt követő támadások ellen, a rendszer keretében a böngészőből (böngésző kontextusban). A különböző böngészők úgy tűnik, hogy a különböző biztonsági körülmények, amelyek mindegyike lehet alkalmazni a saját, egyedi támadásokat. A keret lehetővé teszi az biztonsági teszter választhatja ki a megfelelő modulokat (valós időben) minden böngésző, és ennek megfelelően minden kontextusban.

Beff - egy hatékony eszköz, hogy végre a különböző támadások, amelyek kihasználják a XSS-sebezhetőség, például a böngésző ujjlenyomat (böngésző információgyűjtés), tartja a foglyul böngésző (perzisztencia), a hálózati információk gyűjtése, a munka a DNS (DNS felsorolás), port szkennelés, és az IRC NAT pinning és t. d.

Háromféle XSS támadások:

- Steady (visszavert).

- Constant (tárolt).

- Helyi (az DOM-modell);

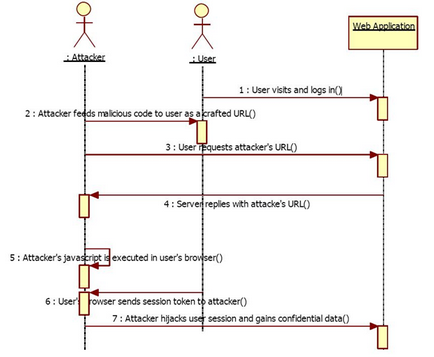

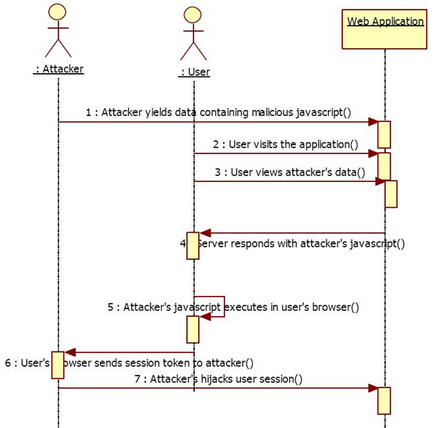

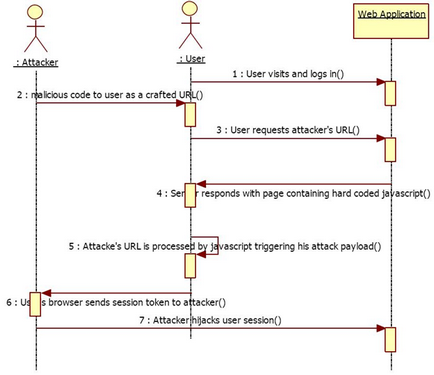

Mind a réseket a weboldalak és webes alkalmazások lehet rendelni egy három említett típusok. Mind a típusú támadások alábbiakban ismertetjük ábrák segítségével, hogy illusztrálják detektálásának folyamata és végrehajtása XSS-támadás.

1. ábra: Egy tipikus forgatókönyv instabil (visszavert) XSS-támadás

2. ábra Egy tipikus forgatókönyv konstans (tárolt) XSS-támadás

Constant (tárolt) támadások (lásd. Ábra. 2) rendelkezik a legnagyobb potenciállal. Az ilyen támadások, rosszindulatú kód az oldalon található (egy adatbázis, fájlrendszer, vagy bárhol máshol), majd megjeleníti a látogató weboldalak kódolás nélkül speciális HTML karaktereket. Például a fórumokon, a felhasználók küldhetnek HTML.

3. ábra Egy tipikus támadás esetén, alapul a DOM

Helyi XSS-támadás és a támadások alapuló DOM, abban a tényben rejlik, hogy a támadó megváltoztatja az adatokat a kliens oldalon a szerver közben oldalkérés.

4. az operáció után az XSS sebezhetőséget

4.1 lopás az adatok az Android

4.2 Hibás URI-rendszer és a beépített Webkit böngésző Skype az iOS

4.3 A HTML5 API domainek hívások

4.4 A menedzsment Ajax-történelem HTML5

4.5 Hozzáférés WScript ActiveX-vezérlő Internet Explorer

4.6 Fájl API HTML5

4.7 XSS-réseket, hogy meghatározzuk a koordinátákat

4.8 NAT rögzítésével - IRC HTTP-n keresztül

4.9 A használata kihasználja böngészők

Az ilyen támadások lehet, például, működtetni és futás böngésző stack shell rosszindulatú kód vagy nyitott meterpreter-session segítségével hasznosítja sérti információ integritását memóriában együtt XSS. A többi hasznosítja visszatérhet meterpreter ülés nincs közvetlen hatással a verem böngészőt. Például egy saját maga által aláírt java-applet lehet használni, hogy töltse le és futtassa a rosszindulatú futtatható.

5. Az új modul, hogy végre az XSS-támadás

Ebben a részben bemutatunk egy új modult alapuló XSSF (cross-site scripting keretében).

5.1 A koncepció a modul

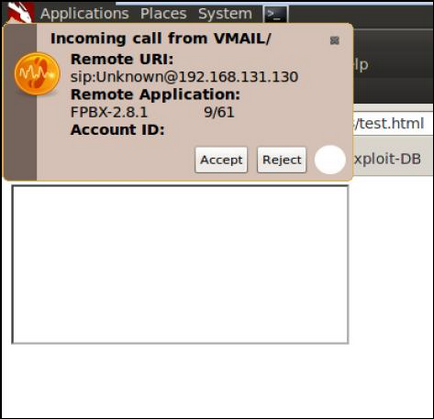

Itt leírjuk a koncepció az új egység, amely alapján kerül sor XSSF és kihasználja XSS-sebezhetőség híváshoz több VoIP.

Szerint a tájékoztatás, a sebezhetőséget tartalmaz www / html / felvételek / misc / callme_page.php fájlt. Ezzel a biztonsági rés SIP kliens hívhat bizonyos bővítése. Az általunk kifejlesztett egy modul, amely kihasználja a biztonsági rést, és a hívó kiterjesztése keretében XSSF nyelv Ruby. Abban az időben az elindítása az áldozat lát segítség hívást.

Amikor egy felhasználó egy olyan oldalt, amely már veszélybe került a támadó, az ő neve szerepel a listán a panelen XSSF-keret. Ha az áldozat a kapcsolatot a szerverrel SIP kliens, a támadó futtatni ezt a modult, és hajtsa végre a támadást.

4. ábra: Screenshot után a modul

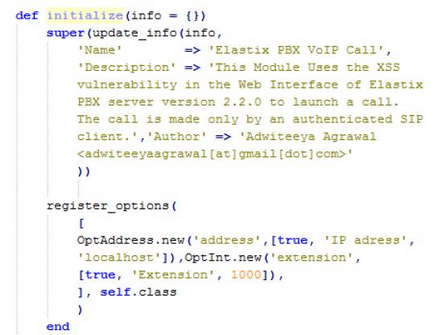

5.2.1 modul inicializálása

5. ábra modul inicializálása

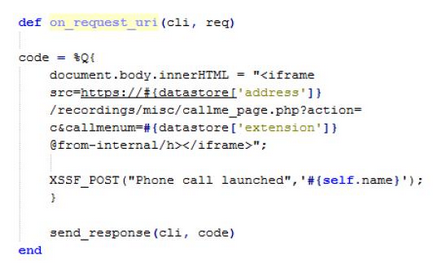

5.2.2 A szkript által küldött az áldozat

6. ábra: A szkript küldi az áldozat

5.3 szakaszában a támadás

Az általános rendszer a támadás az alábbiak szerint:

6. módszerek elleni védelem XSS-réseket

6.1 A védelem a szerver oldalon

6.2 Biztonsági kliens oldalon

7. Következtetések és ötleteket a további munka

A 21. században, a webes alkalmazások váltak szerves része életünknek. Azonban gyakran érzékeny bizonyos támadásokat. Ebben a tanulmányban áttekintettük az egyik fajta sérülékenységek és hatásukat az további hasznosítása. XSS-támadás túlsúlyban vannak körében a támadásokat, ha ott van a bevezetése a kódot, és réseket, amely elvégzi Ilyen intézkedések lehetnek alapján erős hasznosítja. A súlyosabb XSS támadások kombinálható más típusú biztonsági réseket. Ebben a cikkben megnéztük néhány leggyakoribb támadásokat. Adtunk egy listát eszközök megtalálása XSS-sebezhetőség és azok későbbi működését, és bevezette, hogy a legfontosabb jellemzőit ezeket az eszközöket. Aztán megnéztük a különböző típusú XSS támadások, valamint a koncepció mindegyikre. Az általunk kifejlesztett egy új modult alapuló XSSF, ami a VoIP-hívásokat. A kód a modul, valamint az alapvető koncepció, és az algoritmus működik is képviselteti magát ebben a cikkben. Az utolsó részben megnéztük, valamilyen módon, hogy megvédje az XSS, amely megvalósítható, mint egy szerver oldali és a kliens oldali. Mivel az új alkalmazások és szolgáltatások, nem lesz az új típusú támadások és biztonsági rések. Célunk, hogy folytassák ezt a munkát kombinálásával kritikus sebezhetőséget XSS együtt, valamint új modulok lehet használni más szoftver és keretek.