Tanúsítványfelügyelet csere (2. rész)

Hogyan bízik saját aláírású igazolások (Önaláíró Certificate)?

1. ábra: A bizalom hiánya önaláírt tanúsítványok

Számos módszer annak ellenőrzésére, hogy érzékelik a felhasználók a saját maga által aláírt tanúsítvány, mint az, amiben megbízhat. Fogom leírni csak egy módon, amely nem igényel semmilyen felhasználói művelet, hogy közzéteszi az önmaga által aláírt tanúsítványt csoportházirend segítségével. Ugyanakkor tudatában kell lennie, hogy meg kell ismételni ezeket a lépéseket minden egyes alkalommal, amikor frissíti a saját maga által aláírt igazolást!

1. exportálása önmaga által aláírt tanúsítványt

Exportálni a saját aláírású tanúsítvány, akkor az Export-ExchangeCertificate Exchange Management Shell parancs shell. Mivel ez automatikusan magában foglalja a privát kulcsot, meg kell adnia egy jelszót, amit ténylegesen a például a 2. ábra szerint meghatározzuk a változó biztonsági kötél # 36; PWD. Megjegyezzük, hogy a saját maga által aláírt tanúsítvány lehet exportálni csak akkor, ha jelölte meg az igazolást, exportálható privát kulcs (a leírt eljárás szerint az első rész).

2. ábra: exportálása önaláírt tanúsítványt

2. Adja Önaláíró bizonyítvány megbízható Group Policy

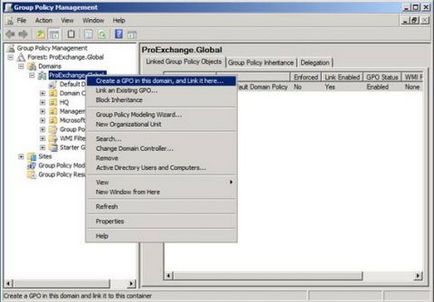

3. ábra: létrehozása és összekapcsolása egy új GPO (GPO), hogy a domain

Hívtam az új GPO Trust Self aláírt tanúsítvány, és ne használjon semmilyen tárgyat Forrás Starter GPO (lásd 4. ábra).

4. ábra: A neve az új GPO

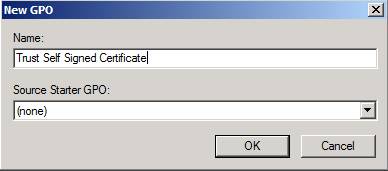

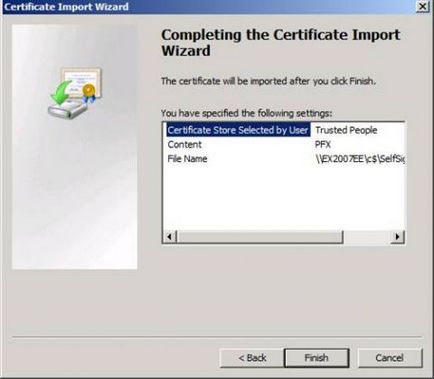

Mert szeretnék importálni az exportált önmaga által aláírt tanúsítványt, megyek a Felhasználó konfigurációja, politika, a Windows beállításai és Nyilvános kulcs irányelvei jobb gombbal megbízható ember (megbízható emberek), hogy indítsa el a Certificate Import Wizard (5. ábra).

5. ábra: Indítsuk el a Certificate Import Wizard

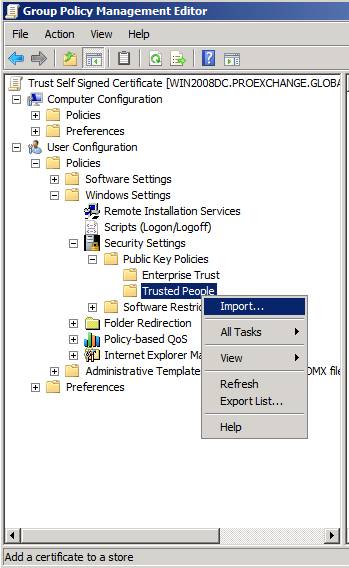

Megmutatom a korábban létrehozott fájlt az Export-ExchangeCertificate, majd kattintson a Tovább (6. ábra).

6. ábra: Válassza a Fájl importálása

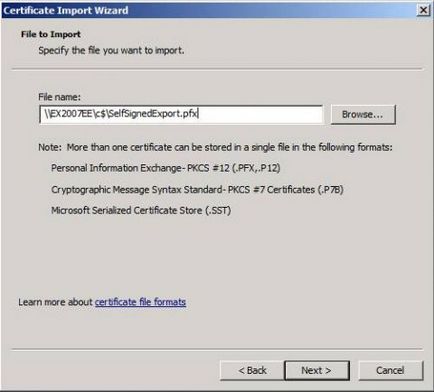

Következő lépésként adja meg a jelszót használják az export a privát kulcsot, majd kattintson a Tovább (7. ábra).

7. ábra: A jelszó használják, hogy megvédje a titkos kulcs

A tanúsítványtárolójába amelyben tárolni a tanúsítványtár Személyes (Personal Store), kattintson a Tovább (8. ábra).

8. ábra: Select Tanúsítványtároló ahol tanúsítvány lesz

P isunok 9: leállítás bizonyítvány import varázsló

Certificate Import Wizard fogja mondani, hogy az import sikeresen befejeződött. Kattintson az OK gombra, majd az importálási folyamat befejeződött, a csoport politika használatra kész (10. ábra).

10. ábra: Az import sikeres volt

Amikor egy felhasználó egy domaint vagy egy csoport politikai frissítés legközelebb bejelentkezik egy önmaga által aláírt tanúsítvány lesz jelölve bízni. Ez látható elérésekor Outlook Web Access (11. ábra).

11. ábra: önaláírt tanúsítvány = Megbízható (Megbízható)

A bizonyítvány megszerzéséhez nyilvános hitelesítő hatóság (állami minősítő hatóság)

Önaláíró igazolások csak egy évig érvényes

Önaláíró tanúsítványok csak bíznak kiadók

Önaláíró tanúsítványok nem támogatja semmilyen Outlook Anywhere, minden Exchange ActiveSync

Ezért ajánlatos beszerezni egy tanúsítványt egy tanúsító hatóság. Beállíthatjuk, hogy a saját hitelesítésszolgáltató, vagy a tanúsítvány megszerzéséhez nyilvános tanúsító hatóság. A Microsoft azt javasolja, hogy a tanúsítvány megszerzéséhez nyilvános hitelesítő hatóság a következő esetekben:

Külső ügyfelek kap hozzáférést Exchange (POP, IMAP, az Outlook Web Access, Outlook Anywhere, az Exchange ActiveSync Autodiscover)

Ha szeretné telepíteni a Domain Security (Domain biztonság) a partner szervezetekkel

Ha kapsz egy igazolást egy nyilvános hitelesítő hatóság, akkor nem kell tölteni egy csomó erőfeszítést annak érdekében, hogy a CA tartják megbízható ügyfelek, nem tartományi és / vagy a partner szervezetek konfigurálni kívánt tartomány biztonsági az Exchange környezetben.

Mi a nyilvános CA?

Nyilvános CA, más néven gyökér CA (root hitelesítő hatóságok), amelyek tanúsítvány kibocsátók, amelyek megbízható szinte az összes főbb böngészők és alkalmazások ezáltal nincs szükség, hogy egy megbízható hitelesítésszolgáltató. Ha úgy dönt, hogy a tanúsítvány nyilvános hitelesítő hatóság, meg kell tudni, hogy ez az állami minősítő hatóság által megbízhatónak összes használt alkalmazásokat, és hogy lehet az, amire szükség van tanúsítványokat (beszélünk nevek, lejárati dátum, stb .D.).

Mi a neve szükséges tanúsítvány

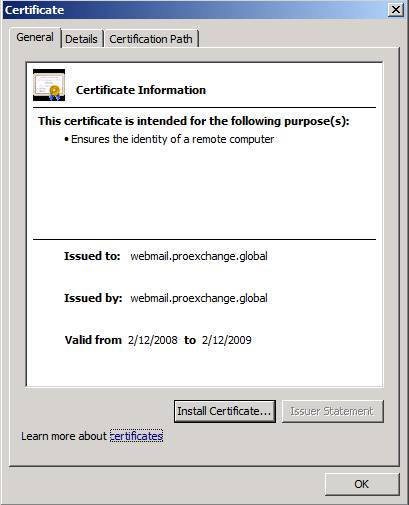

Figyelembe véve a tanúsítványt, és az okokat, amelyek a tanúsítvány nem használható titkosításra és hitelesítésre az Exchange, általában csapódik le, hogy a következő négy pontban:

A biztonsági tanúsítványt kell kiadni egy megbízható hitelesítésszolgáltató;

A biztonsági tanúsítványt vissza kell vonni a tanúsító azt kibocsátó hatóság;

tanúsítvány érvényességét nem lehet lejárt;

A biztonsági tanúsítványt a neve, amely nem a rendeltetésszerű nevét.

12. ábra: Biztonsági tanúsítvány figyelmeztetés

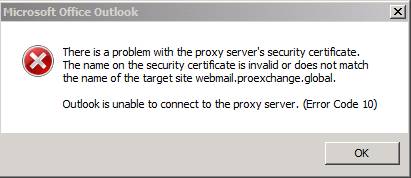

Outlook Anywhere és az Exchange ActiveSync nem fog működni, ha problémák vannak a tanúsítvány (13. ábra).

13. ábra: Az Outlook Anywhere nem tud csatlakozni, mert a neve a biztonsági tanúsítvány nem egyezik a neve a célterületre

Nézzük meg a neveket, amelyek szükségesek a biztonsági tanúsítványt a Client Access Server:

NetBIOS nevét Client Access Server (Client Access szerver);

Az FQDN a Client Access kiszolgáló;

Autodiscover domain név az Exchange szervezet

Biztonsági tanúsítvány nevek, amelyek szükségesek a szervereket, Hub / EDGE Transport:

FQDN a Hub Transport szerver;

Minden elfogadott domain nevek az Exchange-szervezet.

Az egységes üzenetkezelő szerver (Unified Messaging szerver) kell csak FQDN Unified Messaging szerver szerepet.

Képzelje el, hogy a környezet a 14. ábrán látható.

14. ábra: Példa Exchange-szervezet

1. táblázat felsorolja az Exchange kiszolgálók és szerepük, amelyek az Exchange környezetben.

FQDN Exchange Server

Név (Common Name) = Webmail.ProExchange.Global, az Outlook Anywhere előírja, hogy a közös neve egybeesik a külső host nevet, hogy használják, hogy az Outlook Anywhere

Annak érdekében, hogy EdgeSync kínálnak alkalmi TLS és konfigurálja a biztonság a domain partnerszervezete Sunshine.Edu, szüksége van egy igazolást a szerepe a Microsoft Exchange Edge szervert a következő nevekkel:

Common Name = Edge.ProExchange.Dmz

SAN nevek: ProExchange.Global BelgianBeers.Rock

A harmadik részben a sorozat megmutatom neked a részletes lépéseket, hogy létrehozzon egy tanúsítványt kérésre a nevét SAN, és hogyan kell importálni, és magában foglalja az akvizíció a tanúsítványt az Exchange szolgáltatásokat.