Védelem egy másik programhoz való kötéssel

Kezdőlap | Rólunk | visszacsatolás

Ez a módszer nagyon specifikus és nem mindig alkalmazható. Ez azon a tényen alapul, hogy az indításkor indított program ellenőrizheti egy másik program jelenlétét a számítógép RAM-jában. Azon esetekben, amikor a lemezek széles körben elosztják a programot, ez a módszer nem alkalmazható. De jól működik, ha nem kell másolni a programot egy bizonyos számítógépen. A fő probléma ennek a módszernek a végrehajtása: az indítandó programnak valahogy "kommunikálni" kell a védelmi programmal. A DOS-ban az interakció megszakítással szervezhető. Néhány ingyenes megszakítást (21 óra felett) lehallíthat, és a kezelőjét külső programként használhatja. A Windows rendszerben egy külső program megnyithatja a csövet, amelyen keresztül adatokat tud cserélni a védett programmal.

A módszer előnyei. a biztonság megfelelő szintje, a végrehajtás könnyűsége

A módszer hátrányai. a módszer erős korlátja

Ennek a módszernek a kétféleképpen történhet: a védelmi program emulálása vagy a védelmi mechanizmusok eltávolítása a védett programból.

Hardveres módszerek a jogosulatlan másolás ellen

Billentyűzetvédelem

A módszerbe ágyazott alapelv a következőképpen fogalmazható meg: a program futtatásakor ellenőrizze, hogy létezik-e egy adott lemez a Floppy meghajtóban. Ha a lemez hiányzik, vagy rossz lemez van telepítve, a program megtagadja az indítást. Ugyanakkor a lemezt speciális módon kell elkészíteni, így nem másolható. Valójában a másolásvédelmi program problémája a másolásvédelmi floppy-lemez problémájává válik. A helyzetet bonyolítja az a tény, hogy a DOS operációs rendszerben nem csak logikai lemezmásolási parancs van, hanem fizikai, szektoronkénti másolás is. Ez növeli a floppy lemez védelmének követelményeit.

A lemezt a másolás elleni védelem egyik módja egy gyenge mágnesezés, amely mindenképpen olvasási hibákat okoz a hajlékonylemez normál forgási sebességénél. Az adatok azonban általában a lemez lassú elforgatásával olvashatók le, de ez az olvasás csak a program által állítható elő.

A módszer előnyei. magas fokú védelem.

A módszer hátrányai. a végrehajtás összetettsége, az alacsony megbízhatóságú floppy-lemez, az erkölcsi "öregségi" floppy-lemez, a rendelkezésre álló speciális hardver.

Annak ellenére, hogy számos hiányosság van, ez a módszer még mindig meglehetősen gyakori, mivel az NSC-től jó védelmet nyújt a program. A hajlékonylemez emulálása általában meglehetősen bonyolult művelet, ezért általában megpróbálja megtörni a védett programot, és levágja a hajlékonylemez-ellenőrzőt.

Védelem egy kulcsfontosságú CD / DVD meghajtóval

A módszer nagyon hasonlít a védelemre kulcsfontosságú hajlékonylemezzel, az egyetlen különbség, hogy Floppy lemez, CD vagy DVD helyett. Azonban a CD / DVD meghajtókkal ellentétben a floppy lemezek nem képesek ugyanazt a magas szintű adatvédelmet biztosítani. A probléma az, hogy a CD / DVD-lemezen lévő információk rögzítésének folyamata más jellegű. Ez nem mágnesezi a lemez felületét. Ehelyett a lézersugár egy bizonyos "mintát" eredményez a lemez felszínén lévő barázdák formájában. Ezért a lemezen rögzített adatok is könnyedén elolvashatók. A lemez másolás elleni védelme érdekében szabályként speciális módszereket használnak. A lemez a fájlok logikai korlátain túlmutató információkat tartalmazhat, ezért láthatatlan a fájlrendszerhez.

A módszer előnyei. a CD / DVD-ROM nagy megbízhatósága (Floppyhoz képest), speciális hardver hiánya.

A módszer hátrányai. A lemez emulációjának egyszerű létrehozása.

Ezt a módszert széles körben használják, mivel meglehetősen jó védelmet nyújt az NSC ellen, ugyanakkor nem igényel további költségeket. A hackelést leggyakrabban egy lemez emulálása végzi, bár a védett program szétszerelése is lehetséges.

4.5 Vizsgálati kérdések

1 Mi a lényege az NSC elleni védelem problémájának?

2 Sorolja fel a védelem főbb módszereit az NSC-től. Adjon összehasonlító jellegzetességet.

3 Adja meg az NSC elleni védelmi hardver és szoftver módszereinek összehasonlítását.

Mi a térképezés a lemezen

Hogy a kulcs a fájl logikai korlátain túl van írva.

A környezeti beállításokhoz való kötés.

Hogyan védekezhet egy kulcslemez használatával?

Hogyan védekezzen egy kulcsfontosságú CD / DVD meghajtóval?

Mintaalkalmazás kifejlesztéséhez szükségünk van a 4.1. Táblázatban felsorolt összetevőkre.

4.1. Táblázat - Az NSC védelmi program alkotóeleme

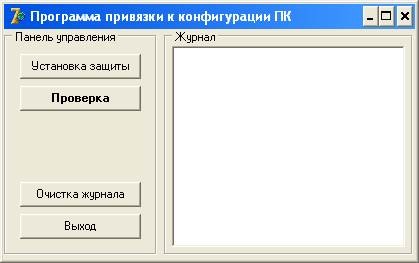

A program interfésze nagyon egyszerű. Mivel a mintaprogram nem vállalja teljes egészében az NSC védelmi funkció végrehajtását, egy adatlapra van szükségünk. Fejlesztése és a rá telepített komponensek neve a 4.1 ábrán látható.

4.1. Ábra - Alkalmazási forma fejlesztése

Az űrlap két komponenscsoportból áll: a bal oldalon a vezérlőpanel, a jobb oldalon a program naplója. A kezelőpanel négy, a konfiguráció "pillanatképének" létrehozására tervezett gomb, a "pillanatkép" konfiguráció ellenőrzése, a napló törlése és a programból való kilépés. A folyóirat a TMemo-típus egy komponenseként valósul meg. Feltételezzük, hogy a "pillanatfelvétel" és annak ellenőrzése során a felhasználónak minden információ megjelenik a memoLog összetevőben.

A program befejezett felületét a 4.2 ábra mutatja.

4.2 ábra - Kész program interfész