Breaking rdp windows keresztül át-the-art hash

Rasmatrivaya téma a Windows rendszer sebezhető, akkor továbbra is raskaz támadások célja a vállalati hálózatokat érinti korábban. Elképesztő, de most berendezések Pass-a-Hash működik RDP-kapcsolatokat. Vagyis, mi lehet hitelesíteni a felhasználó NTLM-hash, ha csatlakozunk az RDP!

Másrészt, a közelmúltban megtudta, hogy kiderül, hogy nem minden ember tudja, mi ez - PtH. És így röviden elmondani ebben az ügyben.

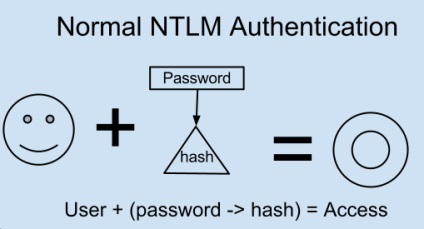

Kezdjük azzal, hogy Windows többfelhasználós rendszer, ezért szükséges, hogy tárolja a felhasználói jelszavakat. De tartsa őket a sima szöveg nem sekyurno, hanem azért, mert vannak tárolva zaheshirovanymi. Hashelés - egyirányú függvény, amelynek eredményei nem találja a bemeneti érték (azaz, ha nem „dekódolni”). NT-hash - ez a formátum, amelyben a Windows tárolja a jelszavakat. És hangsúlyozom, hogy akkor is, ha egy gép vagy tartomány - egy tároló formátum.

A második fontos pont - ez a mély támogatása Single Sign-on ( «egységes» automatikus azonosítás) WINDOWS alapú NTLM-hitelesítés. Ez nem kerül továbbításra egyszerű szöveges vagy jelszó, sem az NT-hash. Az algoritmus a következő: az ügyfél az első küld egy csatlakozási kérelmet, akkor a szerver visszaküldi véletlenül generált szekvencia (kihívás). Az ügyfél úgy hash felhasználó csatlakozik c challeng'em, hash, és elküldi a szervernek. Ez viszont, nem ugyanaz a dolog. Ha az összeg egyezik, a hű felhasználó.

Következtetés az, hogy az NT-hash egy teljes megfelelője a felhasználó jelszavát. Végtére is, szinte az összes olyan szolgáltatásokat, amelyek a Windows ökoszisztéma, NTLM-hitelesítés. Például, HTTP, SMB (amelyen keresztül tudjuk csatlakoztatni és ellenőrzik a gazda távolról), SMTP, FTP, csatlakozni az SQL-szerver, és így tovább.

Így zahakav minden fogadó a domain, akkor kap a hash felhasználók a memóriából, majd séta a hálózaton keresztül, hitelesítő mindenütt velük. Ez a technika az úgynevezett Pass-a-Hash. Ennek eredményeként, domain védelem alakul ki, mint egy kártyavár.

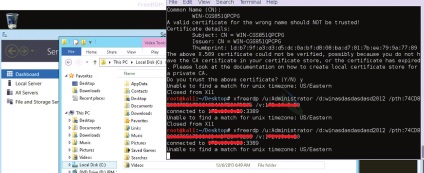

A kivétel mindig az RDP protokollt. Korábban úgy volt, lehet csatlakozni csak egy jelszó beírásával. És ez volt a gond, mert nagyon gyakran zárt szegmensek (DMZ, például) a vállalati hálózat, ahol a tűzfal a hozzáférést csak RDP (így adminok Admin).