A gyökérkészlet felszámolása, ablakok pro

ARUBA INSTANT WI-FI: EGYSZERŰ, KIADHATÓ, ELÉRHETŐ

A rejtett fenyegetés megtalálni és elpusztítani

Fenyegető veszély

Tekintettel a gyökér készlet elérhetőségére minden érkező számára, meglepő, hogy nem minden hacker használja ezt az eszközt a vírusok elrejtésére. Még ennél is meglepőbb, hogy a gyökérkészletet elhanyagolták a kémprogramok és egyéb rosszindulatú programok fejlesztői, amelyek ennek a technológiának köszönhetően teljesen láthatatlanok lehetnek. A Microsoft CSS támogató és támogató egysége (MS ügyfélszolgálat és támogatás) és vírusvédelmi vállalatok néha beszámolnak az ügyfélszámítógépeken telepített hasonló csomagok felfedezéséről, de ez ritka.

A gyökérkészlet alapjai

Ez kényszerítette a gyökércsomagok fejlesztõit, hogy bonyolultabb megoldásokat keressenek, amelyeket nem az egyes alkalmazások helyettesítenek, hanem az összes segédprogram által használt, az információhoz szükséges API-hívásokat. Elfogó API hívások, ahol a programot kapnak az aktív folyamatok listáját, és képes észlelni a kártékony programok, root kit rejt nem csak a Feladatkezelő, hanem mindazok a folyamatok listájához feldolgozó program, akár közvetlenül, akár közvetve okoz az API. Modern root kit alkalmaznak, hogy elkapjam API hívások elrejteni fájlokat, könyvtárakat, kulcsokat és értékeket, a Windows szolgáltatások, eszközmeghajtók, TCP / IP portot, felhasználói fiókok és eljárások - egyszóval minden olyan tárgy, amely elrejti a rosszindulatú programok. A gyökérkészlet segítségével a kártékony programok teljes jogokkal rendelkezhetnek a fertőzött rendszer kezelésére.

1. képernyő: Rejtett Hacker Defender fájlok

Az 1. ábra a Hacker Defender nevű közös gyökérkészlet példáját mutatja. A Hacker Defender egy konfigurációs fájlból és egy végrehajtható modulból áll. Indításkor a hxdef.exe elrejti a konfigurációs fájlban felsorolt fájlokat, könyvtárakat, meghajtókat, szolgáltatásokat, folyamatokat és TCP / IP portokat. Alapértelmezés szerint a konfigurációs fájl elrejti a hxdef összes elemét. Ezért a hxdef meghívása után a gyökérkészletet tartalmazó könyvtár üresnek tűnik.

A Windows rendszerben többféle API-hívás is létezik, amint az a 2. ábrán látható. 1. A különböző gyökérkészlet különböző API szinteken dolgozik, a fejlesztő céljaitól és készségeitől függően. A magasabb szintű API-k jobban dokumentálva és hozzáférhetőbbek a rootkit-helyettesítéshez, az alacsonyabb szintű API-lehallgatás lehetővé teszi a "hozzáadott" funkciók elrejtését. Egy gyökérkészlet, amely egy magasabb szintű API-t rejt fel, kimutatható az alacsony szintű API-funkciók közvetlen hívásával.

A legerősebb (és nehéz fejleszteni) a gyökér készlet, amely kernel módban fut. A rendszer kernelszintjének gyökér készletének azonban meg kell követelnie, hogy a program az illesztőprogramok telepítésével kapcsolatos jogokkal működjön, és így ha nem jogosult felhasználóként fut, akkor semmit sem tehet (ellentétben a felhasználói szint gyökérkészletével). A rendszermag gyökérkészletének szintje a mély tudás és a szakértői kódolás fejlesztőjét igényli, mivel a legkisebb hiba azonnali rendszerösszeomláshoz vezethet. És a rendszer összeomlása rendkívül nemkívánatos a gyökérkészlet fejlesztője számára, hiszen fő feladata, hogy láthatatlanná tegye a fekete üzletet.

Gyökér készlet felhasználói szint

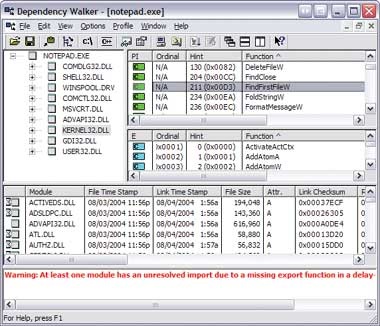

Képernyő 2. Importálja a FindFirstFile funkciót a Notepad alkalmazással

A felhasználói szintű gyökér készlet módosítja a Windows API-t és a kernel API-t felhasználói módban. Már említett Hacker Defender ezt a technikát használja. A módosítás magában foglalja a gyökérkészlet-kód kódolását a célfolyamathoz és a változófunkció első néhány bájtjának oly módon történő cseréjét, hogy a vezérlés átkerül a gyökérkészlet-kódra. A gyökérkészlet ellenőrzése után hívják a hívott függvény eredeti verzióját, majd a megfelelő feldolgozás után az adatokat visszaadják a hívó folyamatnak.

A rendszermag gyökérszintje

Széles körben használják az operációs rendszer kernelszintjének gyökér készlet technológiáját, amely a kernel objektumok közvetlen manipulációját tartalmazza. Ez a támadási módszer helyettesíti a rendszermag rendszermagjait, nem API-kat, amelyek az adatstruktúrákkal kapcsolatos információkat továbbítják. A folyamat elrejtéséhez például a gyökérkészlet eltávolítja a folyamatot az aktív folyamatok listájáról, amelyet a rendszermag támogat. Így az NtQuerySystem Information nem tud bejelenteni bizonyos folyamatok jelenlétét, mivel a függvény ezeket az adatokat kivonja az aktív folyamatok listájáról, de a rendszermag továbbra is átirányítja az irányítást a folyamatban található végrehajtási szálakra. Ez a fajta elrejtés az eszközillesztő-struktúrákra is vonatkozik, de nem alkalmazható a rendszerleíró kulcsokra, a regisztrációs beállításokra, a fájlokra és a könyvtárakra, mivel ezek az objektumok nem ábrázolhatók egyszerű statikus adatstruktúrákként. A rendszermag-objektumok maszkolásra történő közvetlen módosításának technikája a FU gyökér készletet használja.

Végül a rendszermag-kernel készlet által használt utolsó maszkolási módszer a fájlrendszer-szűrő-illesztőprogram. Ez az illesztőprogram a fájlrendszer-illesztőprogramok tetején található (ilyen például az NTFS illesztőprogram), de a rendszerhívások API szintjén. Így a fájlrendszer-szűrő meghajtó megfigyelheti az alkalmazás teljes műveletét a fájlrendszerrel. Minden fájl alapú víruskereső szkennerek a fájlrendszer-szűrő technológiát használják a fájlok nyitott műveleteinek elfogásához, így a víruskereső képes lesz egy végrehajtható fájl beolvasására, mielőtt elküldi a kezelőnek.

Elrejtési folyamatok

A gyökérkészlet előfordulásának és észlelésének megakadályozása

Jobb megelőzni a gyökérkészlet fertőzését a számítógépen, mint megpróbálni észlelni és eltávolítani a gyökér készletet, amely már behatolt a rendszerbe. A biztonsági intézkedések egy olyan biztonsági korlátot jelentenek, amely egyesíti a víruskereső és a kémprogram-elhárító programokat, a tűzfalakat, és ami a legfontosabb, a napi munkák számlájának használata, amelyek nem rendelkeznek adminisztratív jogokkal. Ha gyanítja, hogy a számítógép gyökérkészlet-fertőzött, akkor először meg kell vizsgálni. A modern antivírusok és kémprogram-elhárító programok nem érzékelik a gyökérkészletet, de már vannak speciális gyökérkészlet-keresőprogramok, rendszermag-hibakeresők és folyamatdiagnosztika, amelyek számos gyökérkészletet észlelhetnek.

A gyökérkészlet jelenlétének kimutatására szolgáló általános módszer az, hogy megvizsgálja a számítógépet minden lehetséges szempontból és minden szinten, majd elemezze az eredményeket. Bármely következetlenség jelezheti a gyökérkészlet jelenlétét a számítógépen. Ez érzékeli a jelenlétét a rendszerben álcázott rosszindulatú folyamatok kell gyűjteni az eredményeket különböző diagnosztikai eszközöket, hogy elemezzék az eredményeket, amelyet a kernel debugger, és összehasonlítani az eredményeket. Egy viszonylag egyszerű kimutatására szolgáló módszer álcázott fájlok - ellenőrizze a tartalmát egy könyvtárba a Windows rendszert, majd töltse le tudatosan a „tiszta” rendszer, újra, hogy végre egy könyvtár beolvasás, és hasonlítsa össze az eredményeket a két teszt. A felhasználók a program Microsoft Software Assurance (SA) is kihasználják a közeg Windows előtelepítési környezet (Windows PE), amely egy bootolható CD futtatni egy teljes funkcionalitású Windows környezetben - ideális referencia rendszerek ilyen összehasonlítást.

Jelenleg legalább egy víruskereső cég, az F-Secure kiadta a gyökérkészlet-észlelő termék bétaverzióját, az F-Secure Blacklight Rootkit Elimination technológiát. Kétségtelen, hogy hamarosan megjelennek más fejlesztések ezen a területen.

Érzékelés RootkitRevealerrel

A RootkitRevealer által észlelhető következetlenségek nem feltétlenül jelzik a gyökérkészlet jelenlétét a rendszeren. Bármilyen változás kapcsolatos jegyzék vagy a fájlrendszer, - létrehozása, törlése és módosítása a fájlok vagy a rendszerleíró adatbázis beállításait, hogy előfordulhat az ülések között pásztázó API hívások felső és az alsó szinten is tükröződik RootkitRevealer mismatchként. Például a Microsoft SQL Server rendszeresen frissíti az időbélyegző értékeket a rendszerleíró adatbázisban, és ez a változás a Rootkit Revealer jelentésben nem megfelelő.

Az inkonzisztencia másik tipikus példája a regisztrációs beállítások, amelyek a sor végén lévő karaktert (a kódot 0 karakter) a névben tartalmazzák. Az ilyen nevek nem teljesen láthatóak a Windows API-n, ezért a beállítások nem szerkeszthetők regeditben. Mivel ezek a partíciók láthatóak az API kernel számára, egyes alkalmazások ilyen paramétereket használnak az engedélyezési adatok és más fontos információk elrejtésére. A RootkitRevealer teljes mértékben kimutatja ezeket az inkonzisztenciákat, mert a gyökérkészlet kicsi adatmennyiségben is elrejtheti rosszindulatú kódját.

A gyökérkészlet és a rosszindulatú folyamatok elrejtése a Rootkit Revealer felderítésével a gyökérkészletnek el kell rejtenie a fájlrendszer és a rendszerleíró adatstruktúrák elrejtését, amelyek feltárják a rootkitfolyamatok jelenlétét. Számos adatszerkezetet nem dokumentáltak, és manipulálják őket, hogy a RootkitRevealer nem észlelhessen ellentmondásokat, nagyon nehéz. Jelenleg egyetlen ismert gyökércsomag sem érte el a tökéletességet.

Ez csak idő kérdése, mielőtt a gyökér készletfejlesztők megtalálják a RootkitRevealer szkennelésének és a folyamatok elrejtésének egyéb módjait. Válaszul a Sysinternals kiadja saját frissítéseit, hogy megakadályozza a gyökér készlet észlelését. Az összes gyökérkészlet-érzékelő termékre ilyen típusú célzott támadás vonatkozik, és minél gyakoribb az érzékelő, annál valószínűbb, hogy a gyökér készletfejlesztők keresik a sebezhetőségeket. Némi irónia az, hogy a gyökérkészletről való kimutatás ellenállása miatt a detektáló programok elkezdik használni a gyökérkészletben használt technológiákat.

Hogyan felszámolása a root kit

Mi a teendő, ha a gyanú, hogy a számítógép fertőzött malware által elrejtve root kit? Ha az eltávolító eszközt kapunk megbízható forrásból, például a Microsoft CSS vagy gyártók antivírus szoftver, akkor tudja használni, egyébként ez az egyetlen megbízható eszköz formázásával a merevlemez a Windows újratelepítését. Félreértés ne essék rovására néhány program deklarált root kit eltávolító eszközök leküzdésére típusú átnevezés fájlok, ami látszólag nem foglalkozik a root kit. Modern root kit tartalmaz egy beépített védelmet az átnevezés, sőt, az ügynök egyszerűen nem érzékeli az egyes komponensek root kit, és a számítógép fertőzöttek maradnak.

Ossza meg képeit barátaival és kollégáival