Telepítése Linux Ubuntu egy titkosított rendszer partíció (titkosított meghajtó)

Ezért annak ellenére, hogy egy lehetőséget a telepítő varázsló, akkor is meg kell tennie a kézi telepítés.

De először egy kis elmélet.

Miért van szükség a merevlemez titkosítás

Ez az egyetlen megbízható módja az információk védelmére olyan környezetben, ahol a fizikai hozzáférést a számítógéphez idegenek. Jelszó futtatni bármely operációs rendszer - Windows, Linux vagy Mac OS, csak úgy lehet menteni a gyerekek. Bármilyen szakértő fogja megkerülni a jelszavas védelmet, néhány perc múlva - a alkalommal meg kell csatlakoztatni egy USB flash meghajtót a számítógéphez, és töltse be az operációs rendszer belőle.

De ahhoz, hogy nyissa meg a titkosított adatok sokkal nehezebb. Ha nem lehetetlen, nincs digitális kulcs vagy jelszó. Természetesen vannak különböző titkosítási algoritmusok, algoritmusok ezen belül vannak különböző lehetőségek - mindez befolyásolja a repedésállóságának. Ha instabil algoritmusok és paraméterek lehetnek téve férni a titkosított mappák és felhúzókötelek. De általában, akkor feltételezhetjük, hogy a titkosítás egy megbízható adatvédelmet.

A leggyakoribb módja az adatok védelme érdekében, hogy titkosítja a fájlokat. Létre a lemezen titkosított mappában tárolt fájlokat is. Elméletileg biztonságosan, ha az AES algoritmus és a kulcs hosszát. De nem nyilvánvaló sebezhetőség adatokat ezt a titkosítási módot. Az a tény, hogy az operációs rendszer továbbra is sérülékeny. Ez ad egy támadó annak lehetőségét, hogy egy speciális program (a keylogger, rootkit), hogy indul az elején az operációs rendszer és a pálya felhasználói aktivitás, és így előbb vagy utóbb, a támadó kap egy jelszót vagy kulcsot fájl hozzáférni a titkosított fájlok és mappák. Vagy képes megtenni az adatokat, miután a felhasználó megnyit egy titkosított fájlt.

Tehát valóban tartós védelmét adat a lemezen nem titkosított fájlok és mappák egyenként, hanem az egész operációs rendszer. Annak érdekében, hogy megvédje meg kell titkosítja az egész lemezt. „A felszínen,” ne maradhasson semmit. Ezt a cikket kap utasítást, hogy hogyan lehet létrehozni egy titkosított rendszer partíció és lemez OS Linux Ubuntu 14.04.

Titkosított fájlrendszer Linux tartjuk az operációs rendszer kernel. Ez nem keres kriptográfiai szoftvert, és púpozott több, Titkosított Linux partíciók átlátszó - a felhasználónak nem kell tudni semmit a titkosítás és nem kell tennie semmit, hogy titkosítja a fájlokat és mappákat.

Annak érdekében, hogy megbízható titkosítva a Linux rendszer meg kell érteni, amelyek részei a rendszernek meg kell védeni. Négy közülük:

- Rendszer terület - nevezzük gyökér vagy /.

- Boot terület - nevezzük / boot. Ez lehet inkább egy külön partíció vagy a root partíciót egy mappát.

- A felhasználói adatok terület - nevezzük / home. Ez lehet inkább egy külön partíció vagy a root partíciót egy mappát.

- virtuális memóriát - kijelölt csere. Leggyakrabban helyezni egy külön partíciót, de lehet elhelyezni a gyökér részén egy fájlban.

Meg kell védeni ezeket a területeket.

A cikk akkor tekinthető egy egyszerűsített konfiguráció - / boot külön partícióra és lemezterület, és swap, a gyökér és / home kombinálva van egy szakasza a lemez. Bonyolultabb esetekben szakaszok az elosztási védelmi technológia ugyanaz.

A titkosítás régiók gyökér, swap és otthon nem jelent nehézséget, de a védelem a / boot probléma van. A tény az, hogy ezen a területen az initrd boot elindítja a Linux kernel. Ha ez a terület titkosítják, majd a rakodó nem lesz képes futtatni az operációs rendszer alapvető, és ennek megfelelően nem indul el. Azaz, de nem lehet nyitva hagyni titkosítására is / nem indul nem lehet, mert ebben az esetben lehetséges lesz, hogy helyettesítse a mag, a másik, rosszindulatú kódot tartalmaznak, amely eltéríti a jelszót visszafejteni a lemez ..

A megoldás az, hogy a elem / boot egy cserélhető adathordozón egy flash kártya. USB flash meghajtó egyfajta elektronikus kulcsrendszer. Enélkül a dob az operációs rendszer egy titkosított lemez lehetetlen. Azaz, a védelem a / boot partíció a fizikai réteg - eltávolítja a számítógépről.

Így a teljes védelmi rendszer a következő:

- Fórumok gyökér, swap és / home található egy teljesen titkosított merevlemez.

- KATEGÓRIA / boot feltöltött egy cserélhető adathordozón.

Ubuntu telepítése titkosított végezhetjük el az Ubuntu Live. Miért élek? Miután Alternatív elosztó lehetővé teszi, hogy ugyanezt nélkül táncol a tambura, ott van a titkosítási beállításokat a telepítő. Én személy szerint nem tetszik az a tény, hogy rendkívül Alternatív telepítési forgalmazás, több nem lehet használni - diagnosztikai vagy a munka. Ezen túlmenően, az alternatív telepítő dolgozik a konzolt, és ez valahogy archaikus a 21. században. Annak érdekében, hogy élő.

Az első lépés

Be kell indítani a lemezt, vagy Ubuntu 14.04 Élő USB meghajtót. Ennek megfelelően kell csatlakoztatni a számítógép merevlemezére, amelyen a telepítés befejeződött. És azt is elő kell készíteni egy tiszta flash meghajtó 100 MB felett.

Második lépés, a merevlemez és a flash kártya előkészítése

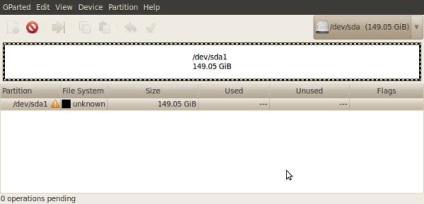

A merevlemez szeretne létrehozni egy üres, jelzett a fájlrendszerben törlődik. A lemez formátum lehet MS-DOS vagy GPT - ez nem számít. Ez a rész szolgál kriptokonteynera.

A flash meghajtó is kell, hogy hozzon létre egy partíciót, de Ext2 fájlrendszert.

A harmadik lépésben a rendszer lemez titkosítás

Titkosítása az egész partíció a merevlemezen, akkor:

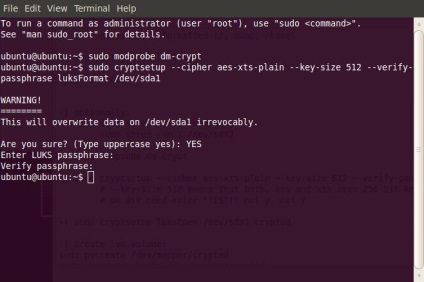

sudo cryptsetup --cipher AES-XTS-sík --key méretű 512 --verify-jelszót luksFormat / dev / sda1

Ezzel a paranccsal, és megerősíti azt, adja meg a szót Igen, pontosan, nagybetűvel. Ez a kérés tenni annak érdekében, hogy megbizonyosodjon arról, hogy a billentyűzet be van kapcsolva az angol! Ezután meg kell adnia a jelszót kétszer. Ez a kifejezés olyan hosszúnak kell lennie, és nem tartalmazhat ismétlődő karaktereket. Ideális esetben ez egy véletlenszerűen választott betűk és számok. Ez a kifejezés a legjobb jön előre, még mielőtt a munka megkezdése a rendszer létrehozására.

Ha belép egy jelszót, a terminál nem jelenik meg semmi jelét, így meg kell, hogy írja óvatosan. De a kifejezés kérik kétszer, így ha hibázik a program megmondja róla.

Miután sikeresen létre kriptokonteynera, további munkára van szükség, hogy csatlakoztassa a titkosított merevlemez:

sudo cryptsetup megnyitni a / dev / sda1 crypted

Ezzel a paranccsal egy jelszót, amelyet azért vezettek be az előző parancsot.

A negyedik lépés, a teremtés titkosított partíciók

A következő lépés, hogy hozzon létre titkosított partíciót kriptokonteynera LUKS. Hogy ezeket a partíciókat LVM mechanizmus.

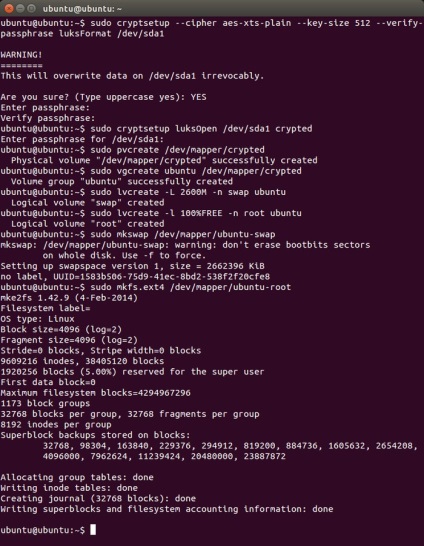

sudo pvcreate / dev / mapper / crypted

sudo vgcreate ubuntu / dev / mapper / crypted

sudo lvcreate -L 2600m -n-swap ubuntu

sudo lvcreate -l 100% FREE -n gyökér ubuntu

sudo mkswap / dev / mapper / ubuntu-csere

sudo mkfs ext4 paranccsal / dev / mapper / ubuntu-gyökér

swap partíciót kell körülbelül 20-30% -kal több, mint a méret RAM. A root partíció legalább 5-7 gigabájt.

Ennek eredményeként, akkor a terminál kell kinéznie:

Ötödik lépés, hogy az Ubuntu telepítése a titkosított lemez

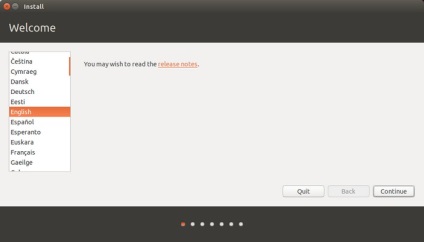

Miután titkosított partíciók létrehozásának meg kell futtatni a telepítő, amely egy címkét az asztalon. Beállítása közös, fontos csak elindítani Installer csatolni az USB flash meghajtót, amely rögzítésre kerül / boot, és adja meg a helyes szakaszok a telepítéshez.

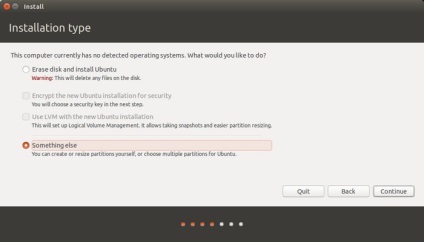

Ezután válassza ki a kézi lemezpartícionáló:

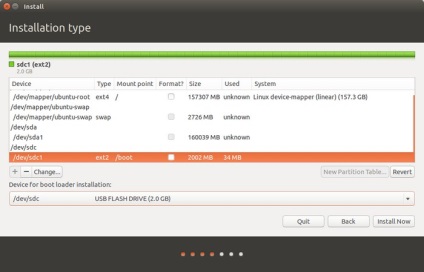

És akkor ez a módja annak, hogy csatlakoztassa a szakaszok, és adja meg a lemezt, hogy telepítse a boot betöltő (boot) GRUB:

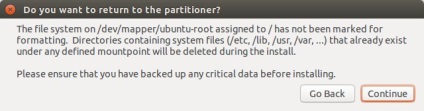

Ha nem tesz egy jelet „Fomatirovat” a root partíció, akkor a program kérni fogja:

Meg lehet figyelmen kívül hagyni, kattintson a „Tovább” gombra.

Akkor kell prohodiyti telepítővarázslóját várja meg, amíg a végén a telepítést. Befejezése után a telepítést, a telepítő kéri, hogy indítsa újra a számítógépet.

Nem lehet újraindítani! Maradni Live Ubuntu, a teljes indítási konfigurációt.

De ez nem fontos. Még ha hibázik akkor újra elindul csomagtartó Ubuntu Live.

A hatodik lépés, a kapcsolat kriptokonteynera

Megjegyzés. Ez a lépés kimarad, ha egy újraindítás után a telepítés befejeződött!

Először meg kell futtatni a következő parancsokat:

sudo swapoff -a

sudo dmsetup remove_all

A két csapat leválasztani egy titkosított konténer. Szükség van továbbá összeköttetést kriptokonteynera az alapértelmezett beállításokkal. Ezt meg lehet tenni két módja van:

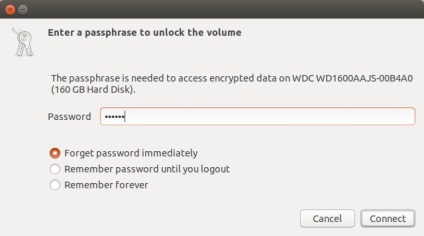

Az első, grafikus interfészen keresztül

Kattintson a gombra, hogy vezetni a Gyorsindítás eszköztár:

Tovább fog kérni a jelszót:

Második módszer, a terminál:

Futtassa a következő parancsot:

echo "luks - $ (ls -la / dev / disk / by-uuid | grep $ (basename / dev / sda1) | cut -d '-f 11)"

A kimenet így fog kinézni: luks-b224aaf0-774a-4548-A256-b11c5a657902

Megjegyzés. Ha a parancs kimenet nem tartalmaz egy ilyen sort, akkor próbálkozzon egy másik -f. 10, 12, és nézd meg az eredményt. Verziójukban ls -la parancs formátuma változik. És UUID hajtás kimeneti nem lehet a 11. pozícióban. Például a verzió 14.04.3 meg 10 találat! Akkor egyszerűen futtatni a ls -la / dev / disk / by-uuid megtekinthet minden rendelkezésre álló lemezt és UUID. És akkor manuálisan létrehozni egy string luks-UUID.

Be kell másolnia ezt a sort a következő parancsot:

sudo cryptsetup megnyitni a / dev / sda1 luks-b224aaf0-774a-4548-A256-b11c5a657902

Miért ez az egész? Az a tény, hogy ellentétben a korábbi verziók, Ubuntu 14.04 nem veszi a nevét a csatlakoztatott kriptokonteynera / etc / crypttab. Ez automatikusan létrehoz egy előtagot luks- és UUID razzdela hosts kriptokonteynera. Ez nem az / etc / crypttab levelet valamilyen név crypted mint a korábbi verziókban. Szükséges, hogy ezt a nevet megfelelnek a név alapértelmezés szerint. Tény, hogy a dm-crypt beállításokat megadhatja a használatát egy felhasználói nevet kriptokonteynera. De még mindig jobb, hogy azt minden dolgozni „out of the box”.

Hogy ellenőrizze, akkor ezt a parancsot:

sudo cryptsetup állapot / dev / mapper / luks-b224aaf0-774a-4548-A256-b11c5a657902

Annak érdekében, hogy minden rendben van.

Hét lépés, amelyben a boot titkosított lemezt.

Most kell, hogy végezze el a következő parancsokat:

- sudo mount / dev / mapper / ubuntu-root / mnt

- sudo mount / dev / sdb1 / mnt / boot

- sudo mount -o bind / dev / mnt / dev

- sudo mount -t proc proc / mnt / proc

- sudo mount -t sysfs sys / mnt / sys

Ellenőrizze, hogy a megfelelő lemezt van felcsatolva a / mnt / boot! Meg kell egy USB flash meghajtó a rendszerindító partíciót.

Ezután a következő parancsokat:

- sudo chroot / mnt / bin / bash

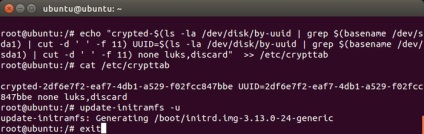

- echo „luks - $ (ls -la / dev / disk / by-uuid | grep $ (basename / dev / sda1) | cut -d '-f 11) UUID = $ (ls -la / dev / disk / by -uuid | grep $ (basename / dev / sda1) | cut -d '-f 11) sem luks, dobja „> / etc / crypttab

- frissítés-initramfs -u

- update-grub

- kijárat

Megjegyzés. Miután a második csapat, hogy jobban teljesítenek szűrés cat / etc / crypttab látni egy sort, hogy rögzítik crypttab. Meg kell, mint ez a "luks-0eac1061-1dca-4a66-8497-7f3dda2b843a UUID = 0eac1061-1dca-4a66-8497-7f3dda2b843a sem luks, dobja":

Most már lehet használni a titkosított telepített Ubuntu. Természetesen a BIOS-ban meg kell adnia a boot az USB meghajtót, ahova telepítve partíció / boot!

1. megjegyzés

Fontos felismerni, hogy még ebben a teljes tárolt titkosítási sebezhetőségét.

- Először is be kell, hogy tartsa titokban jelszavát. Ha írsz a matricát és ragassza a monitoron nem jó. Ha a támadó nyer egy jelszót, akkor képes lesz arra, hogy nyissa meg a titkosított lemezt egy élő disztribúciótól.

- Másodszor meg kell fizikailag megvédje a bootolható USB flash meghajtót. Ne hagyja felügyelet nélkül. Kapcsolja ki a számítógépet - távolítsa el a botot, és tegye biztonságos helyre. Ha az indítható flash meghajtó lesz a nyilvánosság, a támadó telepítse a kódot, hogy elkapjam a jelszót.

- A harmadik nem lehet őrizetlenül hagyni a számítógépet. Amikor a számítógép be van kapcsolva, a rendelkezésre álló és a titkosított merevlemez és bootolható flash meghajtót.

Arra is szükség van, hogy észre, hogy a titkosítás a védelem abban az időben, amikor a számítógép ki van kapcsolva, és nem fordítva. De amikor dolgozni a számítógépen akkor is sújtotta a számítógépen rosszindulatú szoftvert az interneten. Az ilyen programok „lopni” az adatok használata közben a számítógép és az internet.

Ezért fontos, hogy az egyéb óvintézkedéseket. Ne „ugrás” bárhol az interneten. Ne telepítse megbízható szoftver. Használjon tűzfalat. A Súlyos biztonsági követelményeket kell használni más eszközökkel, például a TCB SELinux. iptables.

2. megjegyzés

Készítsen egy másolatot egy bootolható USB-meghajtó, a legegyszerűbb módja annak, hogy a dd parancsot. Írd ki a képet egy másik USB flash meghajtót vagy egy lézer lemezen. Másolás másik flash meghajtó sokkal kényelmesebb, mert ha szükséges, akkor azonnal. De minden esetben ezt a példányt, amit lehet, meg kell tárolni biztonságos helyen. De frissítés után a rendszermag vagy a betöltő frissítendő példányát a botot.

Ossza meg ezt az oldalon a barátokkal!

Még egy kis mennyiségű segítségével írni az új cikkeket :)

Vagy ossza meg a linket, hogy ezt a cikket barátaival.