hozzáférési jogosultság az interneten az ISA Server

Védelem és lehatárolása az ügyfél az internet-hozzáférést

Verziók és módok

ISA szerver két változatban kapható: standard és vállalati (gazdálkodó és standard). Az ISA Server Enterprise Edition lehetővé teszi, hogy fut az ISA Server a kiválasztott módban (az önálló) szerver és az ISA logikai kombinációja több szerver egyetlen tömbben mód (létrehozunk egy tömböt, és lehet ugyanazon a számítógépen, de nem ad semmilyen előnyt jelent). Configuration támogatás formájában egy sor vállalati adminisztratív szabályok, azaz. E. A változtatások az egyik tömb rendszerek vonatkoznak minden tömb rendszer, így nincs szükség rá, hogy ugyanezeket változásokat minden rendszerben. Létrehozhat több tömböt támogatására lépcsőzetes politika és a hozzáférési jogokat. Ezen felül, akkor át a jogot, hogy kezelni tömbök más felhasználók és csoportok. Enterprise Edition integrálható az Active Directory (AD) és tárolja a konfigurációs adatokat az ISA Server tömböt az AD, ellentétben az ISA egy dedikált szerver konfigurációja, amely tárolja a rendszerleíró adatbázisban. Amikor az Enterprise Edition van telepítve, hogy a hálózat nem az AD, ISA Server válik egy dedikált szerver. Enterprise Edition mérlegek bármennyi processzorral. ISA Server Standard Edition maximum négy processzort. Egyszerűsítése, azt használja a teszt hálózat ISA Server dedikált szerver módban nincs beépítve AD.

SecureNAT kliens

tűzfalügyfélnek

Tűzfalügyfélnek kell futtatni speciális szoftver, az ISA Server Client Firewall. Az ISA Server telepítési létrehozza a \% programfiles% \ Microsoft ISA Server \ ügyfelek, amely tartalmazza az összes program és a konfigurációs fájlok szükséges telepíteni a kliens. Firewall Client Configuration beépülő használ az ISA Management \ Client Configuration indult a Microsoft Management Console (MMC). Az ISA Server kiterjeszti a telepítés minden rendszer segítségével a tűzfal kliens. A program a ISA Server mint a Windows Sockets szolgáltató szintjén (Winsock réteges szolgáltató). Az ügyfél elfogadja minden kérés használó alkalmazások konnektorok, és továbbítja a rendszer fut rajta ISA Server. Ennek eredményeként az összes alkalmazás a belső hálózat használó konnektorok, működni, ha azok közvetlenül kapcsolódik az internethez. Miután telepíti a szoftvert kliens rendszerek, a felhasználók, különösen a képes futtatni ftp.exe a parancssorból, és érhető el a külső FTP-helyek.

Az ügyfél névfeloldás tűzfal egyszerű szerkezet. Alapértelmezésben az ISA Server lehetővé teszi az összes neveket tartalmazó pont (pl www.braginski.com); nevek nélkül pöttyök oldani helyben. akkor az ISA beépülő modul változtatni a névfeloldás beállításokat.

Tűzfal ügyfél kérésére tartalmazza a felhasználó nevét, így hozzáférési szabályokat a felhasználói neveket. Azonban lekérdezések végrehajtása keretében az aktuális felhasználó, és a kliens szoftver nem rendelkezik egy olyan mechanizmust, hogy a lekérdezés egy másik felhasználói nevet és jelszót, ha a nevét és jelszavát a regisztrált felhasználó nem megfelelő. Ezért, ha egy felhasználó ne túlmutató tűzfal, megpróbál kijutni az internetre nem fogja az ajánlat nélkül belépni egy másik felhasználónévvel és jelszóval.

Web Proxy kliens

vezetés

Az ISA Server keresztül kezelik az ISA beépülő modul, amely támogatja a két ellenőrző ablak: feladatlistát View (bemutatását a tálcán) és az Advanced View (kiterjesztett nézet). Inkább kinagyítva az 1. ábrán látható logikusan rendszerezi az ISA Server komponens a saját mappáját a rendszer tárgy „ISA Server». A cél ezeknek mappák le van írva a doboz „szerver menedzsment mappák ISA».

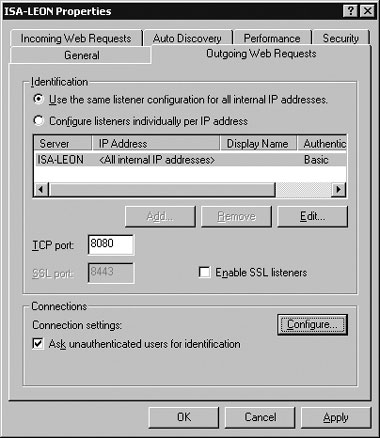

2. képernyő: konfigurálása Kimenő

Mint a Microsoft IIS, ISA Server támogatja a különböző detektálási módszerek. Ahhoz, hogy válasszon ki egy regisztrációs rendszert, hogy az ügyfél fogja használni, hogy ellenőrizze a felhasználói nevet és jelszót a proxy szerver, akkor ki kell választania az ISA szerver az azonosító részt, és kattintson a szerkesztés, hogy nyissa meg a Add / Edit Hallgatók párbeszédablak (add / edit diák). Azt javasoljuk, hogy válassza a beépített (integrált) hitelesítést, mely megköveteli, hogy az ügyfél Kerberos azonosítás (ha az ISA-kiszolgáló és az ügyfelek AD tartomány tagja), vagy NT LAN Manager protokoll (NTLM). Ebben az esetben, amikor kiválasztja a beépített hitelesítés az ügyfél böngésző először megpróbálja használni a név és a jelszó egy regisztrált felhasználó. Ha a név vagy a jelszó nem egyezik, a böngésző felajánlja, hogy adja meg a nevét és a jelszavát. Ezért a felhasználók többsége a tartomány használhatja integrált hitelesítést. A hitelesítési mód Alap ezzel a domain «Alap az aktuális domain") név és jelszó a hálózaton keresztül küldött nyílt szövegben. Ez a hitelesítési biztonságos használata kizárólag a kérelmek Secure Sockets Layer (SSL) kapcsolatot. Mode Digest ezzel a domain ( «Összhangban a domain policy") úgy működik, mint az NTLM és variáns Ügyféltanúsítvány ( «Ügyféltanúsítvány") csak akkor működik, az SSL-kapcsolatokat.

Alapértelmezésben ez a hozzáférés-vezérlési algoritmus után az ISA Server telepítés (ábra. A 2. ábrán egy egyszerűsített változata) megakadályozza a hozzáférést az összes belső ügyfelek külső rendszerekhez. Minden kimenő kérés Firewall Service szolgáltatás határozza meg, hogy van-e külön engedélyével, az aktuális hozzáférési vagy tiltása minden kért jelentések, weboldalak vagy a tartalom típusát. Meg lehet rendelni külön szabályokat a helyszínek és azok tartalmát, mely meghatározza, hogy melyik oldalon, vagy bármely típusú tartalom lesz elérhető az egyes felhasználók számára. Az ISA Server tagadja minden külső kéréseket, amíg a rendszergazda kifejezetten lehetővé teszik számukra. Azt is ellenőrzi, minden csomagot áthaladó proxy szerver kimondott tilalmát kérésére néhány csomagszűrő IP. Az ISA Server nem használ semmilyen tiltó alapértelmezett szűrők. Például a külső rendszer nem érkezik válasz az ISA szerver ping parancs mindaddig, amíg a vezető nem teremt megfelelő csomag IP-szűrő, kifejezetten lehetővé teszi a csomagok protokoll Belső Control Message Protocol (ICMP), mely a ping parancsot. Ezért az első feladat a rendszergazda, hogy az ügyfelek az internet-hozzáférést is hozzá kell adni a listát az engedélyezett HTTP és biztonságos HTTP (HTTPS) protokollokat.

Használhatja a Folder Access Policy helyét és tartalmát szabályok (hozzáférési szabályokat helyszínek és tartalma), jegyzőkönyv szabályai (perc használat), és az IP Packet Filters (csomagszűrőkből IP) ISA Management Microsoft Management Console beállítani a szabályok és szűrők. Ahhoz, hogy hozzon létre egy protokoll szabály használatra való jobb kattintással a jegyzőkönyv szabályai mappát, majd válassza szabály Új varázsló elindításához Új szabály varázsló. A varázsló, hozzon létre egy szabályt, amely lehetővé teszi a használatát HTTP és HTTPS protokollt. Az én például hívtam szabály Http engedélyezése (HTTP engedély). Kattintson a Tovább gombra, majd válassza az Engedélyezés lehetőséget. A következő képernyőn, válassza ki a listából a HTTP és HTTPS protokollok Válogatott jegyzőkönyvei. Az összes további képernyőkön gombra kattintva fogadja el az alapértelmezett beállításokat. Zárás után a varázsló, akkor újra kell indítani a tűzfal szervizelése Web Proxy választotta a helyi menüből az egyes szolgáltatások (a Monitoring mappa \ Services) kattintson a Leállítás, majd ki kell választania a Start, hogy indítsa újra a szolgáltatást.

protokoll használati irányelvet és hozzáférési irányelveket

Képernyő 3. Csatlakozás a proxy szerver

Az ISA szerver, mint a tűzfal és proxy szervert, hogy segítsen megvédeni a hálózatot a külső támadásokkal külső hozzáférés-szabályozás. Ezen túlmenően, a proxy-szerver kezelését teszi lehetővé hozzáférést a belső ügyfelek az interneten.

ISA Management mappában

Monitoring mappa tartalmazza számos almappa. A beágyazott Alerts mappa tartalmazza a rövid üzenetek és figyelmeztetések jelennek meg a rendszerben jelentkezzen Firewall Service szolgáltatást, válaszul bizonyos eseményekre. Szolgáltatások almappát tartalmaz információt a futó szolgáltatásokat, és lehetővé teszi, hogy hagyja abba, és elindítja őket. Beágyazott Sessions mappa segít nyomon követni az aktuális ISA Server aktivitást. Jelentések alkönyvtára tartalmaz munkahelyteremtés ISA szerver jelentések (például használati jelentés Web), amely menetrend szerint.

Számítógépes mappa tartalmaz egy listát futtató számítógépek ISA rendszer, akik tagjai a tömb együtt a kiválasztott rendszerben.

Access Policy mappa tartalmazza három almappát: helyét és tartalmát szabályzat, jegyzőkönyv szabályai és IP Packet Filters. Az ISA Server kombinációját használja ezeket a szabályokat, hogy az internet-hozzáférési védelmet.

Folder cache konfiguráció lehetővé teszi, hogy konfigurálja az ISA Server gyorsítótár-szolgáltatást (pl. E. Milyen tartalmat kell tárolni a cache ISA szerver egy ideig). Folder Monitoring Configuration lehetővé teszi, hogy meghatározza, milyen intézkedéseket kell végrehajtani, válaszul egy adott esemény ISA szerver (például, küldjön egy e-mail üzenetet a rendszergazdának esetén megállás a szolgáltatás). Extensions mappában hasznos lehet dinamikus könyvtárakat, hogy kiterjeszti a funkcionalitást az ISA szerver (az írás ilyen könyvtárak használja az ISA Server SDK). Folder Network Configuration szabályozza, hogy az ISA Server útvonalak kéréseket, és hogyan ISA továbbítja azokat a többi proxy-szerverek. Client Configuration mappa beállításokat tartalmaz az ISA Server tűzfal Client Firewall Client.

Képernyő 1. ISA Management Console Speciális üzemmódban

4. példa képernyő magazin ISA Server

1. ábra példa egy hálózat az ISA Server

2. ábra egyszerűsített hozzáférés ellenőrzési algoritmus

Cikk, „A hitelesítés az internet-hozzáférés az ISA Server” Meg lehet vitatni a fórumon.