Jellemzői végrehajtásának dos

Jellemzői végrehajtásának DoS / DDoS támadások. TCP SYN támadás

DoS / DDoS-támadások megsértik az alapvető szolgáltatások elérhetőségét. A fő cél a DoS / DDoS támadások, hogy a támadott objektum ki a forgalomból és az erőforrásokat, hogy ez nem érhető el a jogos felhasználók számára. Támadások célja a szolgáltatás megtagadása lehet kétféleképpen történhet: a szoftver sérülékenységek és célzott rendszer elküldi a nagyszámú kifejezetten álló hálózati csomagok (árvíz).

Az első módszer sokkal bonyolultabb, és sokkal nagyobb készség támadó. A második módszer alapja a használata „brute force”. Az ötlet az, hogy töltse be a számítási erőforrások, a szerver feldolgozási rengeteg csomagot küldött a támadó. Ez a szerver terhelését, a legjobb esetben is vezethet, hogy a kiszolgáló nem tudja elfogadni a kérelmek feldolgozásának legitim felhasználók, és a legrosszabb esetben vezethet egy baleset, és állítsa le a szervert.

A sikeres DoS-támadások viszonylag magas sávszélességet. Ezért a támadás egy szolgáltatásmegtagadási a legtöbb esetben egyidejűleg végezzük a különböző gépeken. A támadás, a magatartás, amely a nagy számú gép, az úgynevezett DDoS. Érdemes megjegyezni, hogy a speciális szoftver fertőzött gépek nem tulajdonosa a támadó is használható elosztott támadások. Ezek a fertőzött számítógépeken az úgynevezett „zombik”. Az egyik módja annak, hogy szerezzen „zombi” a hatalmas bevezetése a „trójai faló” békés felhasználók számítógépein. Miután megkapta valami külső parancs egy „trójai faló” teszi „béke” egy számítógép internet-hozzáférést a forrás a hamis kérelmek célzó túlterhelésének a szerver erőforrásait.

A leggyakoribb DoS támadások:

· TCP SYN Flood, vagy csak TCP SYN

Nézzük a TCP SYN (TCP SYN Flood) támadás, amelynek célja, alkalmazási szolgáltatások TCP szállítási réteg protokoll. Ezt a protokollt széles körben használják az információs rendszerek annak a ténynek köszönhető, hogy garantálja a 100% szállítás minden átvitt adatokat. Együttműködő hálózati csomópontok, hogy használja ezt a szállítási protokoll van telepítve közötti TCP kapcsolat, amelyben az ellenőrzést kell végrehajtani, az a tény, hogy a címzett megkapja az összes küldött csomagokat a feladó. Ezt úgy érjük el, hogy a kedvezményezett tájékoztatja a feladót, hogy mit csomagokat kapott. Ha a címzett nem éri el, az összes küldött csomagokat, akkor a feladó, hogy újra küldje el. Mivel nyilvánvaló előnye ennek a protokollnak az a képesség, hogy létrejöjjön a kapcsolat. Információkat tárolni az aktuális állapotát a kapcsolatot az adott felhasználási terület bit zászlók a csomagokat, a használt protokoll. E mező 8 bit jut, de 2 közülük fenntartjuk, és jelenleg csak 6 flags: URG (sürgős zászló), visszaigazolást (ACK flag) PSH (zászló Push funkció), RST (reset zászló), SYN (zászló szinkronizálás) és a FIN (befejezés zászló). Sajnos a beállított szabvány [11], a kapcsolat mechanizmus nem tökéletes, és a figyelembe vett támadás csak használja a hiányosságokat.

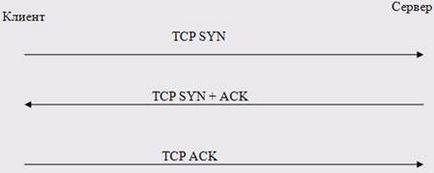

A fő cél a TCP SYN támadás - meghaladja a korlátot a TCP kapcsolatok, amelyek képesek telepíteni. Tekintsük a TCP kapcsolat eljárást. Először is, a kliens küld egy kapcsolat kezdeményezése TCP-SYN kérést a szerver. Miután megkapta egy ilyen kérést, a szerver osztja tároló a kapcsolati paraméterek egy speciálisan erre a célra kialakított puffer. Ezután a kliens küld egy TCP csomagot zászlókkal SYN + ACK. Miután megkapta a csomagot SYN + ACK, az ügyfélnek meg kell küldeni egy csomagot a szerver a visszaigazolást, azaz csomagot az ACK flag. Amikor a kiszolgáló fogadja és dolgozza fel a csomagot, a kapcsolat jön létre. a fenti

az eljárást ábrán látható. 1.1

Hiánya visszajelzést a támadó teszi a felderítése és tükörképe TCP-SYN támadás nagy kihívást jelent.

Staging a védelmi feladatokat fenyegetések

A másik hátrány TCP támadás felderítése jelenti integrálódik az operációs rendszer, hogy ha túlterhelt (utalva hiánya CPU és memória) vagy ellentétes jelenti lóg maga a rendszer is működésképtelenné válik.

A cél az, hogy egy mester munkája matematikailag alapú kimutatási technikák TCP SYN támadás. Ehhez meg kell építeni egy olyan matematikai modellt, amely leírja a TCP szerver kölcsönhatás az ügyfelekkel. A kezdeti paramétereket egy ilyen modellt kell a jellemzői a szerver és a kommunikációs csatorna, és a kimeneti paraméter legyen a konszolidáció a jelenléte vagy hiánya TCP-SYN támadásokat.

Ahhoz, hogy képes legyen használni a javasolt módszert a gyakorlatban a létfontosságú vállalati hálózati erőforrások szükségesek eszközként határozza meg a tényleges értékeket a bemeneti paraméterek a modell egy adott szerver és a hálózat, amelyhez csatlakozik.