Ssh-alagút a példákban, RTFM Linux, devops és rendszer adminisztráció

Tekintsük a meghatározása és kiigazítása több kiviteli.

És igen, van egy szerver, hívják host-1. Számára van egy teljes hozzáférést csak SSH -, de meg kell nyitni a Tomcat. porton fut 8082 - amelyhez nem hagyja nem.

Tekintsük azt a lehetőséget, majd a Windows és a Putty beállítást.

Nyílt SSH -os csatlakozással a kívánt szerverre, bejelentkezést.

Aztán - közvetlenül a cím klatsat Putty ablakot. válasszuk a Beállítások módosítása. megy az SSH> Alagutak.

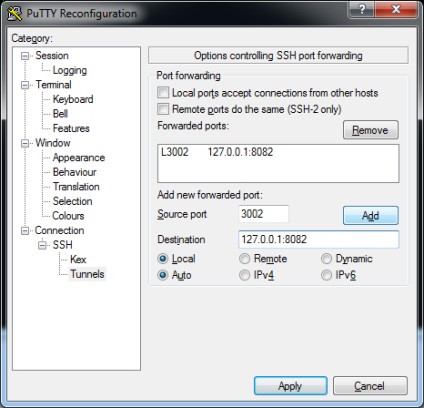

Adja meg a következő paramétereket:

Forrás port: a fel nem használt port a rendszer;

Cél port: 127.0.0.1:8082

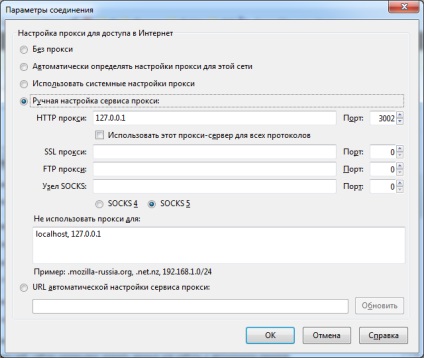

Menj a böngésző beállításokat, és állítsa be a proxyt:

Ha az alagút nem működik - ellenőrzi a szerver e csomag továbbítás engedélyezett. Az / etc / ssh / sshd_config, keresse meg és megjegyzésből a sort:

És indítsa újra az sshd:

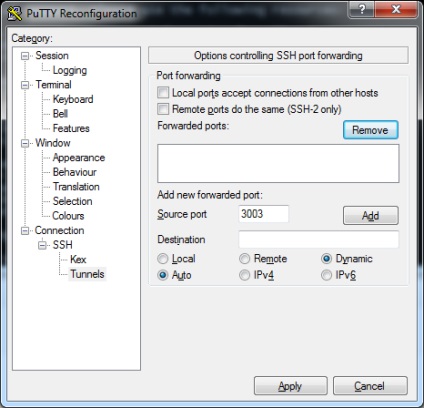

Végzünk hasonló intézkedéseket, de néhány különbség. A beállítások Putty:

Forrás port - ugyanaz marad, hanem a helyi - Dinamikus választani. Hozzáadás gombra. Alkalmazni.

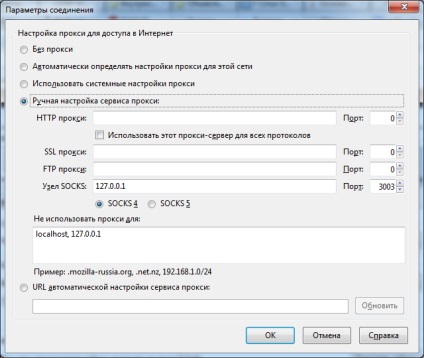

Azt viszont, hogy a böngésző beállításait:

Felhívjuk figyelmét, hogy a fajta proxy itt nem HTTP - és zokni.

Beléphetnek a kedvenc oldalak.

És egy érdekes eset.

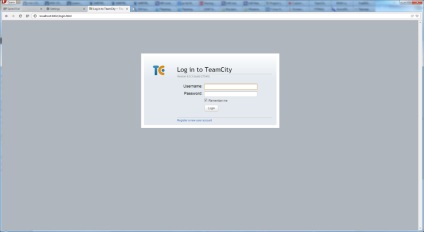

Megvan az egykori fogadó-1. Rajta kívül - a második szerver, nevezzük host-2. Ezen kívül - van egy gép a Windows. amely szükséges, hogy hozzáférést biztosítson TeamCity erőforrás host-1 szerver port 8111. Ebben az esetben - hozzáférést biztosít a Windows-gépek már csak a szerver host-2. és csak a 22. port.

Kezdeni - emelni egy alagutat a host-1 és a gazda-2. Visszük a host-1:

Így nyitunk az alagút, ami lokálisan (a host-1) nézi port 8111. Másrészt - a gép host-2. amely megnyitja port 8082. és várja a bejövő kapcsolatok. Amikor a csomagokat kapott port 8082 (amit -. Csak lo0 felület, ami azt illeti) - ez lesz átirányítja őket a gép host-1 port 8111.

Ami a lo0 felületen. Annak megállapítására, SSH -Flash, akkor is, ha meghatározza a külső IP-gép - Csatlakozás emelkedik csak a localhost. azaz 127.0.0.1.

Nézd meg a host-2:

Mit változtatna meg - meg kell szerkeszteni a konfigurációs fájl démon sshd - / etc / ssh / sshd_config és módosítsa a beállítást:

De most nem fogjuk ezt, ez csak egy tipp.

SSH elég érzékeny a packet loss, így az alagút gyakran esett.

Ennek elkerülése érdekében - vagy lehet játszani a beállításokat a sshd konfigurációs fájl - / etc / ssh / sshd_config:

Vagy - autossh segédprogramot: