Beállítása számítógépes ellenőrzési eljárások és belső ellenőrzés, a koncepció egy számítógép

Kiigazítási eljárások számítógépes ellenőrzés és belső ellenőrzés

A koncepció a számítógépes vezérlés és ellenőrzés

A számítógép-használat jelentősen befolyásolhatja végzése az irányítási és ellenőrzési eljárásokat. Azonban meg kell jegyezni, hogy ezeket a funkciókat automatizált nehezebb. Önmagában a számítógépes számviteli

nem szünteti meg elhallgatás lopás és visszaélés miatt nem megfelelő átadását elektronikus média kellékei meghatározott dokumentumok bevezetése hamisított dokumentumok és hasonlók. A számítógép értékeli a helyzet mindig ugyanaz, és a folyamat, így a hibalehetőség ellenőrzésében alkalmazási feltételeinek számítógépek jóval alacsonyabb. Így a számítógépes program ugyanis csak a pártatlanság és a pontosság ellenőrzés.

Ezzel szemben a kézi számviteli rendszerek, amelyek papírra rögzítés és a könyvvizsgáló mérlegeli annak lehetőségét, pusztítás, hamisítás, a papíralapú dokumentumokat a felhasználási feltételek CISP ellenőr kérdésekkel foglalkozik a biztonság és a megbízhatóság a számítógépes számviteli rendszerek. Így a könyvvizsgáló ellenőrzi a számos tisztán technikai kérdések, amelyek nem közvetlenül kapcsolódnak a számviteli, hanem közvetlenül befolyásolja a könyvvizsgálónak az ellenőrzési kockázat becslését. Különösen az ilyen rendezvények pedig nemzeti szabvány számát 31-én „A hatása az elektronikus adatfeldolgozó rendszer értékelése a számviteli és belső ellenőrzési rendszerek *.

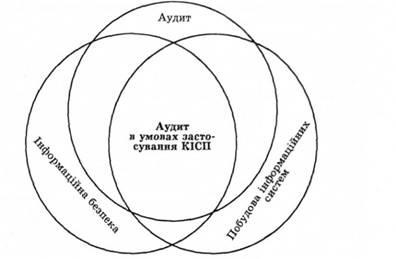

Tehát, a felhasználási feltételek CISP egy kölcsönös penetráció a különböző tartalmak típusai és tárgyak ellenőrzés és a szervezeti teljesítmény (ábra. 4,25).

Volt még egy speciális kifejezés - számítógépes ellenőrzés. Kevesebb számítógép ellenőrzés magában foglalhatja az aktuális állapotát a számítástechnikai rendszer egyes előírásoknak való megfelelés, vagy a követelmények [31]. Ezt a kifejezést használják a szakemberek az egész rendszer biztonságát számítógépes információs rendszerek.

Ábra. 4.25. Alakuló audit használati feltételek KISP

biztonságát az automatizált rendszer. Lebonyolítása számítógépes ellenőrzés is hasznos megépítése után az automatizált rendszer és a biztonsági alrendszer szakaszában az üzemeltetés engedélyezéséről értékeléséhez mértékben megfelel a követelményeknek.

A főbb paraméterek ellenőrizni kell CISP védelme és az adatok biztonsága táblázatban mutatjuk be. 4.9.

A helyzet a Nemzetközi Könyvvizsgálati Practices 1008 „kockázatértékelési és belső ellenőrzési rendszer - VIR jellemzőkkel és a kapcsolódó kérdésekről”, többek között előírja, hogy a PCS rés az adattároló eszközök és programok: a nagy mennyiségű adat és számítógépes programok. amelyek feldolgozásához használt információ tárolható hordozható vagy beépített adathordozót, például mágneses szalagok és lemezek. Éppen ezek a média lopni, veszít, akár szándékosan, akár véletlenül megsemmisült.

Számítógépes rendszerek nyitottabbak az adatokhoz való hozzáféréshez, így kell egy világos különbséget a hatáskörét és jogait az információkhoz való hozzáférés, valamint be kell vezetni a rendszert védeni kell a jogosulatlan hozzáféréstől.

A nemzeti előírásoknak megfelelően száma 31, „Influence a rendszer elektronikus adatfeldolgozást, hogy értékelje a számviteli és belső ellenőrzési rendszer” a kockázatértékelés

Táblázat 4.9. A paraméterek megbízhatóságának szoftver rendszerek elszámolási

Az osztály dokumentációs szoftver rendszer „Vészhelyzet” kell példát vészhelyzetek és hogyan lehet visszaállítani a rendszer teljesítményét minimális munkaerő és idő költségek

rendszereket használó elektronikus adatfeldolgozást (AML), könyvvizsgálók kell figyelni, hogy a védekezési módszerek, amely korlátozott hozzáférést az adatbázishoz, például adatbázis védelme az illetéktelen hozzáféréstől.

A könyvvizsgáló köteles feltárni a gyenge helyeket PCS szabályozás - úgy a hardver és szoftver ellenőrzés, valamint a szervezési intézkedéseket, mint például ellenőrzése az adatok integritását és a hiányzó számítógépes vírusok.

Egy fontos kérdés merül fel, hogy a hiba a papír számviteli dokumentumok használata során PCS, hogy dolgozzon ki a módját, hogy megítéljük a hitelességét a rögzített adatok.

A probléma megoldása lehetséges fejlesztés a számítógépes számviteli programok:

• tervezése speciális záró eszközzel adatok bevitelét esetén a hiányzó részleteket;

• jelenlét a program azonosító eszköz, amely együttműködik a terminál;

• különleges védelmi eszközökkel.

Tehát a rendszer számítógépes munka Expeditor dokumentum mozgás közben dokumentum formájában napló, amely rögzíti az időt a cselekvés és a nevét a felhasználók dolgozni dokumentumok [b, c. 331]. Különleges kiegészítő eszközökkel az információk védelmére vonatkozó segít abban, hogy változtatásokat vagy javításokat csak annak a személynek, hogy ők az első rögzített elektronikus adathordozón.

A könyvvizsgálónak felül kellene vizsgálnia az ellenőrzési rendszer a készítmény a számviteli adatok, ellenőrizze az intézkedéseket, amelyeket az ügyfél érdekében, hogy megakadályozzák a hibák és csalások. Meg kell jegyezni, hogy a szervezet szabályozza a teljesség és pontosság szempontjából elsődleges adatbevitel az adatbázis, a vezérlés a feldolgozás és kimenő adatok értékelésére azok megfelelőségét és hatékonyságát. A hálózat sok felhasználó a rendszer figyelem tárgya legyen az adatok ellenőrzése.

A törvény Ukrajna „Az információk védelme az automatizált rendszerek”, azt mondta, hogy az információ védelmére - ez mindenekelőtt egy komplex szervezési és technikai intézkedéseket megelőzését célzó adatvesztést eredményeként mind a véletlen vagy szándékos cselekvések vagy illetéktelen kiutasítását, valamint csalás megelőzésére lopni tulajdon és pénzbeli értékét az üzleti szervezetek.

Sajnos, a törvény nem sorolja fel konkrét intézkedéseket, így a fejlesztés megy mind a fejlesztők és a felhasználók a számítógépes rendszerek.

A biztonságos információs rendszer lehet tekinteni, mint egy olyan információs rendszer, amely megfelel bizonyos követelményeknek, és hogy létrehozzanak egy sor védelmi intézkedéseket. Univerzális követelmények listáját a biztonságos rendszerek célszerűtlen sokfélesége miatt a rendszerek maguk és a sokszínűség a lehetséges veszélyeket. Van azonban néhány olyan alapvető követelmény, anélkül, hogy az elégedettség, amely nem tekinthető biztonságos rendszer.

Így biztonságos a információs rendszert, amely megfelel az alábbi követelményeknek:

• az információ integritása (információk integritása). Ez megfelel a rendszer állapotát, amennyiben az információ időszerű, pontos, teljes és értelmes. Teljesen biztosítják, hogy szinte lehetetlen, ezért gyakran osztva az adatok integritását és a rendszer integritását. Az információk integritása - ez a követelmény, hogy az információ megváltozott csak a megfelelően kialakított eljárással. a rendszer integritását - követelmény a rendszer feladatok elvégzésére, hogy szükség van, ezen a módon, és anélkül, hogy szándékos vagy nem szándékos manipulálás

• a rendszer rendelkezésre állását (a rendszer rendelkezésre állása) - ez a követelmény, hogy a rendszer megfelelően működik, és nem tagadja, a hozzáférést a jogi felhasználó;

• A rendszer adatvédelmi (rendszer privacy) - az a követelmény, hogy a személyes vagy bizalmas információk a rendszerben, nem férnek illegális (jogosulatlan) felhasználó számára.

A hatékony ellenőrzés, a titoktartási vagy a létfontosságú programokat és adatokat nsdozvolenogo hozzáférési és módosítási nyújthat kriptográfia a felhasználók számára. Leggyakrabban akkor használják, amikor az érzékeny adatok átvitele kommunikációs vonalakon. Rejtjelezés - reverz (azaz, egyik, amely inverz) transzformációs folyamat programok és adatok, hogy olyan formában való feldolgozásra alkalmatlan. Kódolásra és dekódolásra használatát igényli speciális programok és titkosítási kulcsot, amit csak a felhasználók, akik a programokhoz való hozzáférést és az adatok.

A jelentősége ezeknek a követelményeknek nem azonos a különböző információs rendszerek. Ha a rendszer az információs rendszerek az állami szervezetek az első helyen van a magánéletének és integritásának megértés kizárólag változatlan információk, kereskedelmi struktúrák legfontosabb integritás (relevancia) és a rendelkezésre álló adatokat és azok feldolgozási szolgáltatások számára. Összehasonlítva az állami kereskedelmi szervezetek sokkal nyitottabb és dinamikusabb, így valószínű fenyegetések különböző számukra mind mennyiségileg, mind minőségileg.

Ahhoz, hogy ezeket a követelményeket az információs rendszerek biztonsága az ilyen jogorvoslat.

A legfontosabb eszköze az elszámoltathatóság tartoznak azonosítását.

Az azonosító lehetővé teszi, hogy ellenőrizze a felhasználó rendszere (és meghatározza a rendszer használt előtt). Azonosítás - az az eszköz, amellyel a felhasználó megadja a rendszer információt magáról.

Azonosítás - az a folyamat betartásának érvényesítése valakinek vagy valaminek. Megerősíti ki a felhasználó, és az ő jogait a rendszerben. Más szóval, a hitelesítés - hitelesítését azonosítása. Kétféle távoli hitelesítés, ha a számítógép egy másik számítógépen hitelesíti; ha a számítógép végzi néhány műveletet a felhasználó, ha ő ad egy jelszót.

Szabálytalanságok a számítógépes rendszerben is előfordulhat, mivel a takarmányozás problémák és hibák a hardver vagy szoftver.

Szoftver hibák is vannak veszélyt a rendszer számára. Különösen a program lehet, hogy nem kompatibilis az operációs rendszerrel. Ezen túlmenően a program lehet, hogy fertőzött vírusok.