K4-s blog-site-to-site alagút gre keresztül ipsec a Cisco 2911r router segítségével

Az első rendszer

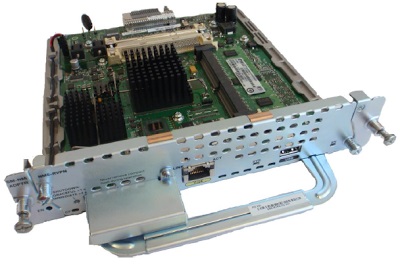

Úgy tűnik, hogy mindennapi feladata a két iroda egyesítve, titkosított csatornával. Mindössze annyit kell tennie, hogy egy site-to-site VPN-t épít fel, és kriptográfiai térképen titkosítja. Mindez igaz, ha nem az állami struktúra kérdése. Nem használhat ellenséges titkosítási algoritmust és hardvert. Ebből a célból a 2911R második generációs ISR routerét választották ki. Az R betű a név végén azt mondja, hogy ezek a routerek az Orosz Föderáció területén készültek. A forgalom titkosításához a routerek NME RVPN moduljait használjuk, amelyeket az ISR bővítő kártyaként hajtunk végre. Ők az orosz szoftvereket az S-Terra cégtől, és természetesen a "Crypto pro" -től. Valójában a táblák különálló gépek, amelyek redhat linuxot futtatnak, és több egyedi softine. A közös átkapcsoló buszon kívül van egy külső port, amely az ilyen modulokat az ISR-hez csatlakoztatja.

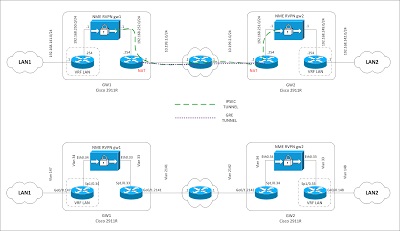

A tesztekhez úgy döntöttem, összeállítom az áramkört, amelyet az első ábrán ábrázoltam.

A rendszer összegyűjtése nem jelent komplexitást. Kérdések kezdtek megjelentetni, mivel magam határoztam meg a modult.

Hogyan adhatunk dot1.q felületet?

Ezt az eljárást a kézikönyv tartalmazza a modulhoz, de a megadott műveletek végrehajtása után nem mentem át a létrehozott felületen. A vpnserver folyamatot kifejezetten szûrte. Még egyszer, a kézikönyv részének olvasása után a következőket figyeltem:

„Ha if_mgr add parancs került bejegyzésre az új védett felület átalakítása után cisco alakzatban, mert ezt a felületet fog futni egy implicit szabály vidd, mert amikor konvertálni cisco alakzatban szűrők minden felületet írnak egyenként a következő alkalommal, amikor átalakítani cisco alakzatban Az új felület hozzá lesz adva ehhez a konfigurációhoz, és az általános szabályok érvényesek rá, mint a többi interfészre. "

Tehát adja hozzá a meghajtót a felülethez, lépjen be a shellbe a cs_console paranccsal, lépjen be az interfész kontextusába, állítsa le a leállást, és lépjen ki a konfigurációs módból. Itt történik a "konvertáló Cisco-szerű konfiguráció". Ismét megy a konfigurációs módba, ne adjon le shutdown, lip-ty-ti, csomagok megy. Az egyetlen dolog, amit tudnom kell (mi jutott át) cs_console helytelenül felülírja az interfész fájlt, ha az interfész DOT1.Q. Miután elvégezte ezt a műveletet, javítsa ki a /etc/sysconfig/network-scripts/ethX.X fájlt. A kézikönyvben azt írják, hogy az ONBOOT egyenlő FALSE-val. Úgy döntöttem, hogy igazat teszek. Az újraindítás után a felület felfelé ment, de a csomagok nem mentek újra. A kézikönyv - hozzáadtam egy sort az /etc/rc.local könyvtárban / sbin / ifup ethX.X "

Titkosítás (standard konfiguráció)

A próbafutás konfigurációját az "RVPN_Quick_Start_Guide.pdf" -ből vettük.

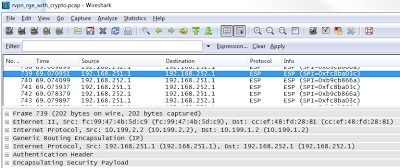

Az első rendszerben a router 2 vrf-ra tört ki: LAN és globális. Az összekötő láncszem az RVPN modul volt. Az IPSEC alagút egy útválasztó moduljában indult, a másik modul moduljában végződve. A GRE-alagút a globális útválasztó tábla külső interfészeitől indult. Így kiderült, hogy a GRE fejléceket nem titkosítják, és a terhelés már ESP formájában történt.

Ezt meg lehet állítani, de nem szerettem a két extra komplót, amikor elküldtem a csomagot az internetre. Az internetes csomagok átmennek az RVPN modulon. Ez volt lehetséges, hogy a kapcsolat a VRF VLAN egy kapcsolót, és két router interfész, vagy Ruth mapom dobja csomagokat, ahol akar, de az ügyfél nem támogatja a kapcsoló VLAN és Ruth mapom nem túl szép kapunk miatt NAT. Tehát ebben az esetben nincs szükség a particionálásra a vrf-ban.

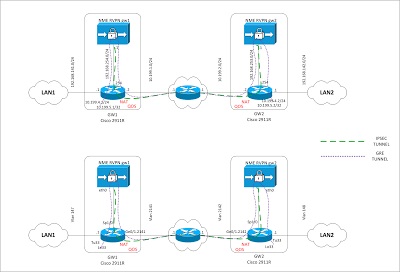

A kísérlet és a hiba után egy egyszerű és érthető sémát alakítottak ki. Mint kiderült, ő az, aki az RVPN modult használó útválasztók között egy webhely-helyszíni alagút létrehozására szolgáló kézikönyv egyikének tekinthető.

Az ospf bukása problémája.

hurkolt lánc

Megoldás: Ne mutassa be az alagút útvonalát magának az alagútnak.

Az utolsó dolog, hogy beállítsuk a QOS-t. Az egyik irodában a kapcsolat 5 mbps, egy másik 8/1 adsl (1 mbps kimenő). A bemeneti és a hierarchikus kimeneti vezérlő osztályozására vonatkozó politikát használjuk.