Hogyan használhatunk okostelefont, hogy névtelen anonimitásvédelmet tudjunk védeni az Androidot?

Az elmúlt években a magánélethez való hozzáállás sokkal komolyabbá vált. A szerverekre vonatkozó személyes adatok megőrzése a normává vált; a világ GPS-vevőkészülékekkel és GSM-modulokkal felszerelt mobileszközökkel töltött világ, képes szinte mindent elmondani tulajdonosukról; Edward Snowden megmutatta, hogy mennyire nincs védve a megfigyeléstől; a kormányok egyre inkább megszállják a személyes életünket és ellenőrzik az általunk beszélt minden szót.

Felmerül a kérdés: lehetséges-e az ilyen körülmények között névtelenné válni?

Anonimitás és összeesküvés

A McDuck-ban és más Subway-ban megnyitott Wi-Fi hálózatok nem nyújtanak semmilyen eszközt a forgalom védelmére. így könnyen lehallgathat egy harmadik fél (igen, még maga az adminisztrátor is).

Számos harmadik féltől származó alkalmazás nem titkosítja a forgalmat és adatokat küld a távoli kiszolgálóknak az eszközről és a tulajdonosáról anélkül, hogy megkérdezné.

A GSM hálózatok nem biztosítják az előfizetői hitelesítés eszközeit, így bárki megszakíthatja a forgalmat egy 1000 dollárért megvásárolt bázisállomás használatával. És ha komoly szervezetek iránt érdeklődsz, akkor a háromszögelési módszer lehetővé teszi, hogy 100 méteres pontossággal tudd meg a helyed.

- Vezeték nélküli hálózatok ==> Több ==> NFC ==> Letiltás.

- Biztonság ==> Zárolás képernyő ==> PIN.

- Biztonság ==> Ismeretlen források.

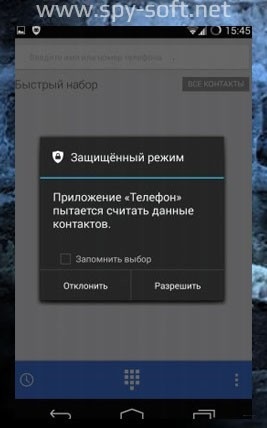

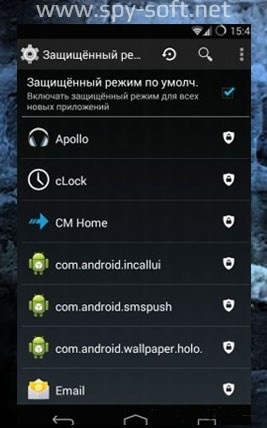

Semmi különleges, normál lehetőség. Ezután meg kell védenünk magunkat az előre telepített alkalmazásoktól és szoftverektől származó adatszivárgásoktól, amelyeket később telepítünk. A CyanogenMod-ban van egy Privacy Guard mechanizmus erre. amely a felhasználó személyes adatainak elhomályosításával foglalkozik, palmáló véletlenszerű adatok helyett: véletlenszerűen generált felhasználói név helyett valódi, véletlenszerű koordinátákat és így tovább. Az aktiváláshoz menjen a Privacy Settings (Adatvédelmi beállítások), majd a Protected Mode (Védett mód) lehetőségre, és alapértelmezés szerint engedélyezze a Védett mód opciót. Mostantól az összes telepített alkalmazás esetében aktiválódik.

F-Droid, Tor és tűzfal

A következő lépés az F-Droid, Tor telepítése és a tűzfal beállítása. Az elsőre azért van szükség, mert hiányzik a Google Play, valamint bármelyik helyettesítője, amit bízhatunk. Ellentétben velük, az F-Droid csak nyílt szoftvert tartalmaz, ami ténylegesen garanciát nyújt a szoftverbiztonságra. Alkalmazások az adattárban F-Droid valamivel több, mint 1100-ban, de köztük van szinte mindent, amire szüksége lehet, beleértve a böngésző, twitter kliensek, asztali számítógépek, és még az időjárás widget távirat.

Az Orbot Tor (Tor for Android) viszont lehetővé teszi számunkra, hogy név nélkül maradjon az interneten. A tűzfal lehetővé teszi a bejövő kapcsolatok blokkolását és az összes telepített alkalmazás forgalmát az Orbot felé.

-

- Hozzáad egy inicializálási parancsfájlt, amely minden bejövő és kimenő kapcsolatot blokkol a rendszer indításakor (a szivárgások elkerülése érdekében).

- Telepít egy forgatókönyvet a DroidWall számára, amely lehetővé teszi, hogy átirányítsa az összes kapcsolatot Tor-ra (több Torqueround-t használva az ismert Tor-hibákra).

- Az összes kapcsolatot blokkolja kívülről.

- Három olyan szkriptet telepít, amelyek hozzáférést biztosítanak az internethez a Tor számára a szabványos böngésző, az ADB és a LinPhone számára. Az első lehet szükség, ha szükség van, hogy adja meg a hitelesítő portál megnyitásához WiFi-hálózatok, a második annak lehetőségét, hogy a távoli hibakeresés, a harmadik szükségességét LinPhone alkalmazások megvalósítása SIP-kliens titkosított kapcsolatot.

Ha az összes parancsfájl telepítve van, indítsa el a DroidWall programot, lépjen a További menübe. Telepítse a parancsfájlt, és írja be a sorot a megnyíló első mezőbe. /data/local/firewall-torify-all.sh. nyomjuk meg az "OK" gombot. Visszatérünk a főképernyőhöz és kijelöljük az alkalmazást, amely hozzáférhet a weben (az Orbot nem lehet megcímkézni, akkor már hozzáférhet a szkripthez). Nyissa meg újra a menüt, és válassza a "Tűzfal letiltva" lehetőséget a tűzfal aktiválásához.

Ezután futtassa az Orbotot, és kövesse az utasításokat, de semmiképpen sem engedélyezzük a gyökértámogatást; hogy a szkriptben írt szabályok megfelelően működjenek, az Orbotnak proxy módban kell dolgoznia a felhasználói felületen. Végül kattintson a képernyő közepén lévő gombra a Tor bekapcsolásához. A Tor ikon megjelenik az állapotsorban, ami azt jelenti, hogy most minden adat átmegy rajta.

Mit nem vettünk figyelembe?

Nyitott kérdés csak egy kérdés: mit kell tenni a backdoors-kel védett alkatrészek és GSM-hálózatok között? Az én nagy sajnálattal, teljesen véd ez a veszély még nem lehetséges: még jelenléte ellenére a SELinux, trójai, varrt a firmware-t, lehet, hogy az adatokhoz való hozzáférést, hogy megkerülje az Android, parancsok végrehajtását a támadó a GSM-csapatok. A mobilhálózatokon áthaladó forgalom azonban továbbra is védve lesz.

következtetés

Ha emlékszel, volt egy film „Johnny Mnemonic” Keanu Reeves a címszerepben, elmesélő emberek implantátumokkal, amelyek hordozzák a fontos bizalmas adatokat. Az ilyen embereket nem speciális szolgáltatásokkal vadászták, hanem egyszerűen mindenkinek, mindenki azt akarta, hogy az emlékezet implantátumában tárolt információt tárolja. A darabokat darabokra vágták, és halászhálóval vágták le, csak azért, hogy titkos információkat kapjanak. Egy mese. Abszurd. De valamilyen okból már olyan ismerős.

Általában vigyázz magadra és személyes adataidra. Ma egyre bonyolultabbá válik.

Röviden, a lényeg a történet, hogy bár a mobilhálózat mindig tudja a hozzávetőleges helyzetét telefna akár egy sejt (általában továbbítja neki hívások és adatok), de úgy tűnt, hogy a Big Brother nem elég. És nagyon pontos helyet akartak. Ezt RRLP és Enhanced 911-nek nevezik. Természetesen ez kizárólag a saját biztonságához van telepítve, akárcsak a WC-kben lévő kamerák.

Mindent megtettem a cikkben leírtak szerint, de most err_name_not_resolved, segítsek a sütemények ásásához pliz!

Mondja meg, hogy a googlephone modellje milyen célra használható egy adott kísérlethez?