Cisco távoli hozzáférés ipsec vpn (ezvpn), twistedminds

Mindig csodálkoztam, hogy mi olyan könnyű EzVPN, amely lehetővé teszi a Cisco hívják :) A szerver beállítása lehet egy nagyon, nagyon ágas, de gyökeresen eltér az a Site-to-Site nem annyira, és azok az úgynevezett ISAKMP / IKE Phase 1.5, és különösen az XAUTH mechanizmusában.

A Cisco Easy VPN két koncepciót alkalmaz: a Cisco Easy VPN kiszolgáló és a Cisco Easy VPN Remote (távoli ügynök). Ügynökként bizonyos útválasztók, az ASA ITU, a Cisco VPN Client telepített számítógépek működhetnek. Az OS X és az iPhone / iPad beépített IPSec kliensekkel rendelkezik, amelyek támogatják az XAUTH-t (racoon).

Nem fogok lakni beállításáról Cisco Systems Easy VPN Client, de megmutatja, hogyan kell beállítani a router, mint a kliens (ami önmagában nem is annyira fontos, mert a különböző egyéb technológiákat, amelyek kapcsolódási távoli helyekről, de hasznos lehet a megértést kölcsönhatási mechanizmusok).

A webhely-helyszín beállítása nem különbözik a távoli hozzáféréstől. Ezek az első fázisú politikák ISAKMP / IKE, transzformációs készletek, dinamikusak statikus kriptográfiai térképek. Ezeken a dolgokon nem fogok részletekbe menni, ha van vágy, majd újra olvassa el a cikket a helyszíni VPN-ekről. Így folytathatja az Easy VPN Server beállításait.

Határozza meg az AAA-t

Az aaa új modell parancs tartalmazza az AAA-t az útválasztón.

Az aaa hitelesítési bejelentkezés lehetővé teszi a felhasználók számára az útválasztó XAUTH hitelesítését (az úgynevezett 1.5. a hitelesítési_lista az egyik kriptográfiai térkép vagy az ISAKMP profilparamétere. Az eljárásokban helyi felhasználói adatbázisokat használhat (ebben az esetben az adatbázis feltöltve a felhasználónév ... parancssal) és / vagy a radiusz kiszolgálóval. Megadhatja a hitelesítési módokat, amelyeket az útválasztó az Ön által megadott sorrendben fog használni.

Az aaa engedélyezési hálózat meghatározza az AAA kiszolgálót, amelyet az IPSec távoli hozzáférési csoportokra vonatkozó irányelvek feldolgozására használnak. Ön is megadhatja a helyi adatbázist, a sugárforrást vagy mindkettőt.

Csoportok létrehozása

A nyilvánvaló beállítások magyarázata elmarad.

backup-gateway - tájékoztatja az ügyfelet a biztonsági mentésről az Easy VPN szerverről. Legfeljebb 10 szervert adhat meg.

mentés-jelszó - lehetővé teszi az ügyfél számára, hogy mentse a jelszót, amelyet a hitelesítési folyamat (XAUTH) tartalmaz.

A pfs opció azt jelzi, hogy a második fázis minden egyes cseréjére új, DH-algoritmussal létrehozott kulcspárt használnak

hozzáférési korlátozás - jelzi azokat a kapcsolódási pontokat, amelyeket a megadott csoport felhasználók használhatnak a védett csatornák megszüntetésére.

A group-lock egy olyan lehetőség, amely arra kényszeríti az ügyfelet, hogy ne csak a felhasználónevet és a jelszót, hanem a csoportnevet is adja meg az előre megosztott kulccsal.

dinamikus Statikus Crypto térképek

A legutolsó dolog az, hogy összekapcsolja az összes beállítást a crypto kártyákkal és alkalmazza azokat a kívánt felületen.

Dinamikus kriptográfiai térkép

Statikus kriptográfiai térkép és XAUTH

Elindulni kell a dinamikus kriptográfiai térképet a statikus kriptérkép segítségével összekötni:

Ha mind dinamikus, mind statikus kriptográfiai térképet tervez, dinamikus számokat rendelhet a dinamikus térképekhez, mint a statikusak. Az S2S egyidejű működése a távoli hozzáférési VPN (az ISAKMP profilok működőképessége), amelyet a következő cikkben fogunk megvizsgálni.

Tájékoztassuk az útválasztót, hogy hol keresjen adatokat, a felhasználói hitelesítéshez:

Ezután döntsük el, hogy ki kell kezdeményeznie az IKE Mode Config - a kiszolgáló (a kezdeményező kulcs) vagy az ügyfél

Szoftver és hardver A Cisco Easy VPN ügyfelek maguk is kezdeményezik az IKE mód konfigurálását. Az iniciációs kulcs nyilvánvalóan továbbra is kompatibilis volt néhány régi protokoll-implementációval.

Alternatív megoldásként megadhatja azt a időt is, amelyet a felhasználónak a crypto isakmp parancs xauth timeoutseconds hozzárendelésével kell hitelesíteni. Az alapértelmezett érték 60 másodperc.

megfigyelés

show crypto session group - aktív csoportok és a kapcsolódó ügyfelek száma

a crypto session brief bemutatása - aktív csoportokat és felhasználókat jelenít meg

Ezzel befejeződik a Cisco Easy VPN Server konfiguráció és a statikus kriptográfiai térkép felületen történő alkalmazása után a cisco easy vpn kliens felhasználóknak képesnek kell lenniük csatlakozni a hálózathoz. Az ügyfelek konfigurációját a nyilvánvalóság miatt elhagyom, de a hardveres ügyfelek konfigurációjában részletesebben fogunk foglalkozni.

A Cisco Easy VPN távoli konfigurálása

Mivel a Cisco Easy VPN kliens nemcsak a szoftver ügyfeleket, hanem a felnőtt routereket is képes működni. Ezek beállítása meglehetősen egyszerű a kiszolgálóhoz képest, és az egyetlen dolog, amit érdemes szem előtt tartani, az Easy VPN ügyfélmunka három módja - ügyfél mód, hálózati bővítési mód, hálózati kiterjesztés plusz mód.

A legnagyobb korlátja kliens mód, hogy az eszközök, vagy a felhasználók, akik mögött a Cisco Easy VPN-kiszolgáló nem tud kezdeményezni eszközök kapcsolódását, amelyek mögött a Cisco Easy VPN Client. Ügyfél üzemmódban a NAT / PAT automatikusan konfigurálva van.

A közvetlen hangolás a következő: DHCP medence (opcionális):

Egyszerű VPN-ügyfélprofil jön létre és aktiválódik az interfészeken:

Ha az Easy VPN-kiszolgálón lévő csoportprofil mentési jelszó nélkül konfigurálva van, amely lehetővé teszi az ügyfelek számára a jelszó mentését, az értelemben az ügyfélkonfiguráció

nem. Meg kell adnia a felhasználónevet és a jelszót a crypto ipsec kliens ezvpn xauth paranccsal felhasználói vagy végrehajtási módban.

A Cisco Easy VPN Client felügyelete és hibaelhárítása (távoli)

show crypto ipsec kliens ezvpn - Információk az aktív alagutak aktuális állapotáról, beleértve az IKE Config módban a szerverről fogadott házirendeket.

show ip nat statisztikák - az ügyféllel futó ügyfél NAT / PAT konfigurációjának megjelenítése.

debug crypto ipsec kliens ezvpn - segít a problémák azonosításában a Cisco Easy VPN konfigurációban.

clear crypto ipsec kliens ezvpn - eltávolítja az összes aktív alagutat.

Nos, hagyományosan, lédús beállításokat a legtovább páciensnek:

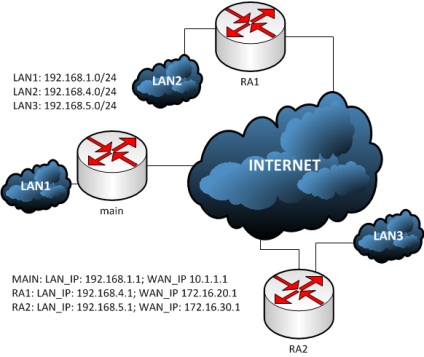

A legenda szerint az RA1 kliens üzemmódban működik, és arra a csoportra, amelyre az ACL-t alkalmazzák, lehetővé téve a forgalom számára, hogy a 192.168.1.0/24-hez nem rendelt forgalmat megkerülje a védett információcsatornát. Az RA2 hálózati bővítési módban működik, és az összes forgalom a titkosított csatornára kerül.

fő (Cisco Easy VPN Server) konfiguráció:

RA1 (Cisco Easy VPN Client) konfiguráció - ügyfél mód:

RA2 (Cisco Easy VPN Client) konfiguráció - hálózati bővítési mód:

Itt van egy egyszerű VPN a Cisco Systems-től.