Breaking ablakokat visszalép 5 r1 és Metasploit keret 4

Ez a kiadvány a második része a cikk „Hacking Windows-BackTrack 5 R1 és Metasploit Framework 4.0”. A második részben lesz megismerni a Windows hacker segítségével Armitage. Az első rész a cikk megtalálható itt.

Hacking Windows rendszeren Armitage

Armitage - egy grafikus eszköz Metasploit ellenőrzésére során a támadást. Ez megjeleníti célok, mely hasznosítja, valamint más lehetséges felhasználására Metasploit környezetben.

Armitage jobban jellemzők közé tartoznak:

- A grafikus felület

- Automatikus kiválasztása hasznosítja

- Kiválasztása és beállítása hasznosítja

- Using bemutatott Metasploit SOCKS proxy szerver

Armitage van jelen a teljes telepítőcsomag Metasploit 4.0.0. Ez magában foglalja mindazt, amire szükségünk van, beleértve a Java 1.6.0+ és Metasploit 4.0.0+. információt az adatbázisból, és hogyan lehet csatlakozni megtalálható itt.

Kezdjük a móka Armitage

Ahhoz, hogy kezdenek mutatni az utat, hogy a program maga.

Backtrack-> Exploitation Eszközök-> Network Exploitation Eszközök-> Metasploit vázszerkezetek> Armitage

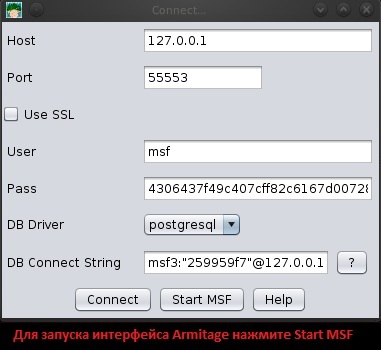

Miután felhívta Armitage akkor megjelenik egy menü, az alábbiakban ismertetjük. Kattintson a Start MSF.

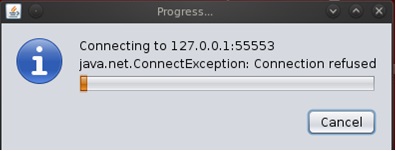

Most a csatlakozási folyamat kezdődik. Tart maximum 4 perc.

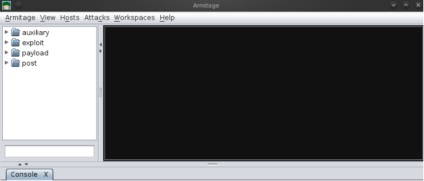

Most indult Armitage, készen arra, hogy segítsen nekünk a teljesítmény tervét.

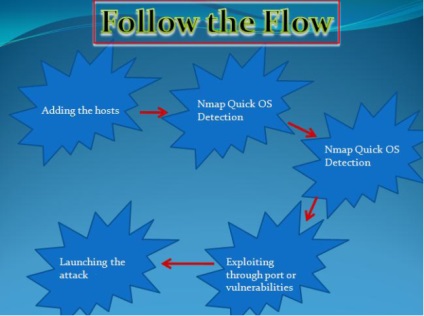

Elvégzéséhez támadás kövesse az alábbi lépéseket.

1. lépés: Add a fogadó

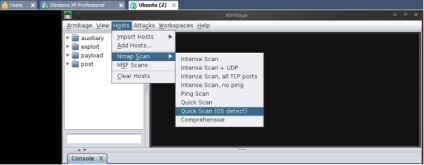

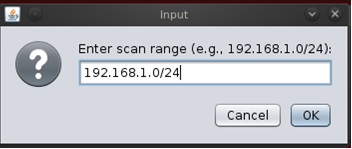

Add a host, akkor akár kézzel, akár egy hálózati beolvasás Nmap Gyors vizsgálat. Megmutatom egy módszert Nmap, amely lehetővé teszi, hogy gyorsan és könnyen meghatározható az operációs rendszer.

Töltsük fel a hálózat sávszélességét, saját belátása szerint.

Most már mehet sörözni, mert a vizsgálat hosszú időt vesz igénybe.

Miután egy hosszú leolvasó fölött egy hatalmas hálózatot nmap kaptam csak egy számítógép. Vicc. ÉN használ VMWare, így a hálózat csak egy sebezhető PC. De ha a beolvasott egy valódi hálózat, a lista sokkal hosszabb lenne.

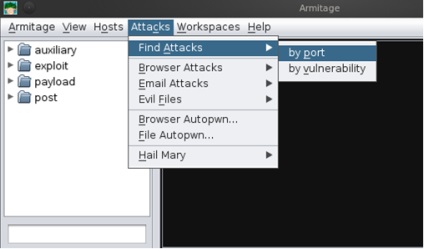

2. lépés támadási

Kaptunk ajánlatokat kétféle támadás: a port és a sebezhetőség. Ha megy, hogy megtámadják a hálózaton keresztül, akkor válassza ki a típusát „a port”, mert amikor beszélünk az operációs rendszer támadás, ez a fajta támadás sokkal hatékonyabb.

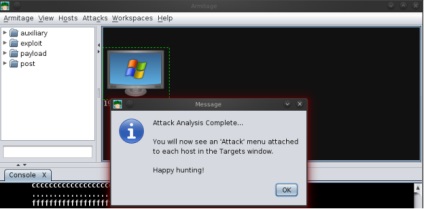

Elemzés a közelgő támadásra készül, és most már készen áll a támadásra magát a megfelelő PC.

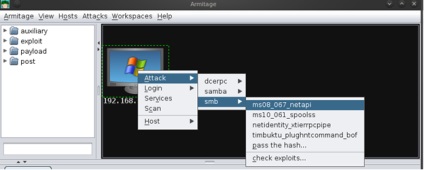

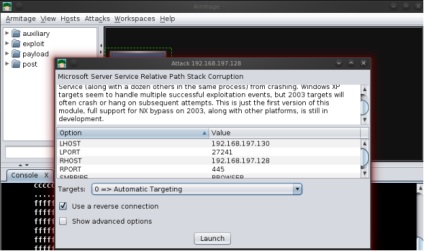

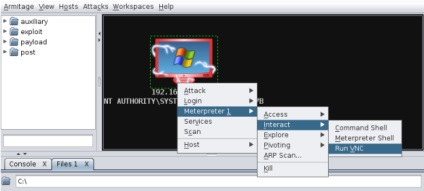

A képen látható a támadás menüt. Kiválasztása munkamemória smb exploit nevű ms08_067_netapi. Ugyanez általunk kiválasztott a beállításokat.

Most már készen állunk, hogy töltse le a rosszindulatú szoftverek, amelyek segítenek a végrehajtása a kapcsolatot a cél számítógépen.

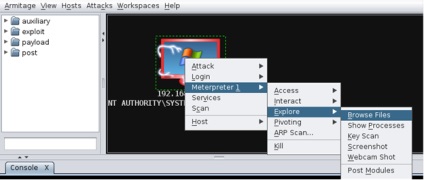

Mint látható az előző ábrán, a számítógép teljesen az ellenőrzésünk alatt. Az új aktív munkamenet keresztül nyitva meterpreter 1.

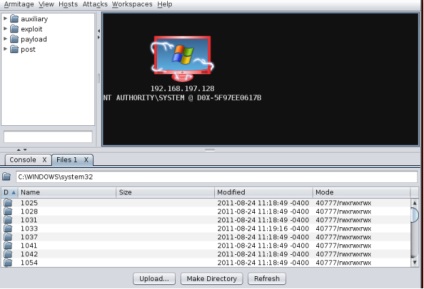

Lássuk, mi van a számítógép az áldozat és a bal pár szám.

Van három lehetőség. Mi lehet betölteni semmilyen adatot az áldozat gépen. hozhat létre vagy törölhet egy könyvtár, vagy a legrosszabb dolog futni futtatható fájlt, például a rosszindulatú szoftverek, destabilizálja a rendszert.

Most pedig teszteljük a távoli hozzáférést VNC, hogy a fertőzött gépen.

A kattintás után Run VNC csatlakozni az áldozat gépen keresztül Remote Desktop. Elértük ezt a célt.

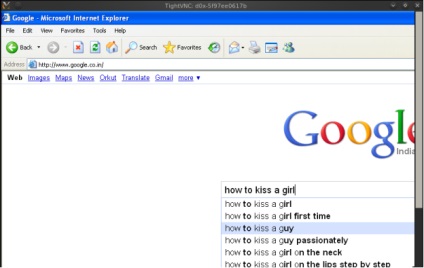

Lássuk, mi az áldozat csinál a számítógépen a „Live”.

Kitűnő, az áldozat keres tanácsot, hogyan lehet megcsókolja a barátnője: P De várjunk csak! Áldozat azonosítja a kifejezést „, hogyan kell csókolni a Man»: P. A sértett - egy lány! Jackpot! J

Súlyos tények, amelyek gyakran nem ismerik

Talán első pillantásra, hogy kiváló windows ez nagyon egyszerű, de félek, hogy nem fog megtörténni a rendeltetésszerű használat mellett a tűzfal és egyéb biztonsági funkciókat. Próbáltam, hogy hozzáférjenek a számítógéphez a mellékelt tűzfal, de nem tudott. Mielőtt írom ezt a cikket, elolvastam egy csomó papírok ebben a témában, de egyikük sem szólalt meg, hogyan jut be a gépet, amely védi a tűzfal és a többi védelmet nyújtó szoftver. Lehet, hogy én vagyok valami baj, ebben az esetben próbálja meg csináld magad, és ossza meg tapasztalatait velem J.

Rahul Tyagi - Edző Corporation Ethical Hacking, melyek 4 hletny tapasztalat terén a számítógépes biztonság és etikus hackelés, amelynek az a célja, hogy növelje a biztonságot a szervezet. Dolgozott fő képviselője TCIL-IT Chandigarh és alelnöke az indiai cég kiberbiztonsági és anti-hacker.