nyomás alatt

indexelés webhely

Ha a fájlokat a mappába feltöltések, van információ bizalmas jellegű, add, hogy ez a lista sort: Disallow: / wp-content / feltöltések /. Másrészt, a robots.txt fájl nem ajánlott elhelyezni a könyvtár linkekkel hoztak létre kifejezetten az érzékeny információk tárolására. Ellenkező esetben, ha ezáltal megkönnyítve a támadó, mert ez az első hely, ahol általában minden néz keresve „interesnenkogo”.

Határozzuk meg a változat WordPress

Egy másik fontos lépés - kell azonosítani a CMS. Egyébként, hogyan kell kiválasztani a megfelelő sploit? Három gyors módja annak meghatározására használt változat az oldalon WordPress:

Ábra. 1. WordPress változat a readme.html fájl

Ábra. 2. kukucskál WordPress verzió ru_RU.po fájl

Az egyik lehetőség védelemre, ebben az esetben - korlátozza a hozzáférést a fájlokat ReadMe.html és ru_RU.po segítségével .htaccess.

Automatizálása a tesztelési folyamat

Tanulmány WordPress biztonság nem tart, így van elég sok eszközök automatizálni rutin feladatokat.

- A szótár jelszó

- modul felbontású változata: kisegítő / szkenner / http / wordpress_scanner;

- a modul meghatározására a felhasználó nevét kisegítő / szkenner / http / wordpress_login_enum.

- felsorolja a telepített bővítmények: wpscan -url www.exmple.com -enumerate p;

- transzfer a készlet: wpscan -url www.exmple.com -enumerate t;

- transzfer szett timthumbs: wpscan -url www.example.com -enumerate tt;

- meghatározása felhasználónév: wpscan -url www.example.com -enumerate u;

- egy szótár jelszava admin: wpscan -url www.example.com -wordlist wordlist.txt -username admin;

- kiválasztása a jelszót a ligamentum felhasználónév / jelszó a adatfolyamok száma 50: wpscan -url www.example.com -wordlist wordlist.txt -threads 50.

Azonosító telepített összetevők

Továbbá, a HTTP-fejléc, mint az X-Powered-By, jelenlétére utalhat egy dugasz (mint például a dugasz W3 teljes gyorsítótár).

Mivel tájékoztatás a plug-inek nem mindig jelennek meg a forráskód HTML-oldalak, a telepített összetevők mutathatók segítségével WPScan segédprogram (lásd. Keretes). Csak ne felejtsük el, hogy túl sok plugins utak bevonja a webszerver naplók.

Miután megkapta információt a telepített összetevők, akkor már kezd találni réseket saját, vagy talál egy nyilvános hasznosítja erőforrás típus rapid7 vagy kihasználni-db.

Definiálása nevű felhasználó

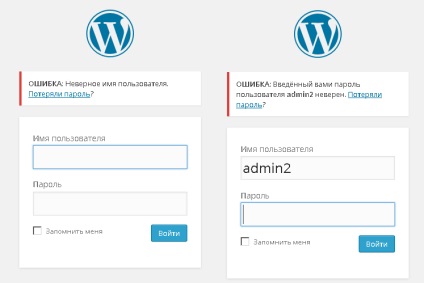

Brute force wp-login

Ábra. 3. Hibák a felhasználói hitelesítés

Biztonsági-inek WordPress

Töltsük Shell

Csatlakozó .htaccess

Hogy megtagadja a hozzáférést az érzékeny információk jobb használni a .htaccess fájlt - ez a konfigurációs fájl által használt Apache webszerver. Mérlegeli annak lehetőségét, hogy ez a fájl biztonsági szempontból. Ezzel is: a belépés megtagadva könyvtárak és fájlok, letilthatja SQL-befecskendezés és a rosszindulatú szkriptek. Erre a szabványos .htaccess fájlt CMS WordPress 4.1 meg kell bővíteni egy kicsit. A lista bezárásához a fájlok és mappák, adjunk hozzá:

Ellensúlyozására scriptek, megpróbálta beállítani a globális változók, vagy megváltoztathatja a változó _REQUEST keresztül URL:

Ennek ellensúlyozására az SQL-injekciók blokkolja a kérelmeket az URL-t, amely konkrét kulcsszavak:

Tönkretenni az életét egy közös hacker eszközök, kiszűr bizonyos felhasználó-agent'y:

fájlok védelmére

Jó lenne, és azt is korlátozza a hozzáférést a kritikus fájlokat, amelyek tárolására konfiguráció vagy csak adhat a támadó néhány információt. Megadhatja a következő jelöltek:

- wp-config.php tartalmazza az adatbázis nevét, a felhasználói nevet és jelszót, valamint táblázatok előtag;

- .htaccess;

- readme.html és ru_RU.po, amelyek a változat WordPress;

- install.php.

Ez úgy történik, az alábbiak szerint:

És a .htaccess fájlt tartalmazó e sorokat kell ugyanabban a könyvtárban, mint a védett fájlt. Ezután nem teszik lehetővé az átadása felhasználók (ne felejtsük, egy kicsit magasabban, beszélgettünk, hogy mennyire könnyű az, hogy a felhasználók listáját?):

A szabályok 5G Feketelista és 6G Blacklist béta származó romlandó Press, amely lehetővé teszi, hogy foglalkozik kártékony URL-kérelmek WordPress.

további intézkedések

Ezt mi már említettük, mi is hozzá a következő ajánlásokat. Először is, csak a legújabb változat a WordPress és alkatrészek - ezzel megszűnik az ismert biztonsági rések. Másodszor, távolítsa el a nem használt pluginek és témák, amelyek szintén proekspluatirovat. Harmadszor, letöltés WordPress témák és bővítmények megbízható forrásból származó, például a webhely a fejlesztők és a hivatalos WordPress oldalon. Ennek otthoni PC, akkor meg kell, hogy rendszeresen ellenőrizzük a web-forrás Web Antivirus, mint például AI-Bolit. Ha van hozzáférése a web szerver, a hangulat hozzáférési jogokat fájlokat és könyvtárakat. Jellemzően WordPress telepíti az összes szükséges jogot, hogy a telepítési fázisban, de ha szükséges, kézzel lehet beállítani chmod. Mert könyvtár - chmod 755 fájlokat - chmod 644. Győződjön meg arról, hogy a jogait 777 rendelve csak azokat az objektumokat, hogy szüksége van rá (néha szükség van a normális működését néhány plugins). Ha WordPress megszűnt normálisan működni, a kísérlet hozzáférési jogok: először próbáljon 755, majd 766, végül 777 Az összes htaccess-fájlt ki chmod 444 (csak olvasható). Ha a helyszínen már nem működik, kísérletezhetsz értékek 400, 440, 444, 600, 640, 644.

Mozgassa a wp-config.php fájlt. Ez a fájl tartalmaz információt a MySQL beállítások esetén a táblázat előtag, titkos kulcsok, és így tovább. Ezért szükséges, hogy lépjen a fájl nem volt elérhető az interneten. Ha a hely nem található a public_html mappát, majd transzfer a wp-config.php fájlt egy mappába szintet, és a WordPress automatikusan megtalálja a gyökérkönyvtárban (alkalmazható, ha csak egy ellenséges telek ezen CMS).

A helyzetet tovább bonyolítja az öntés shell, letilthatja, hogy módosítsa a téma a WordPress konzolt. Ehhez helyezze be a következő sort a wp-config.php file: define ( 'DISALLOW_FILE_EDIT', true);.

A másik gyengesége - install.php fájlt (wp-admin mappa). Ezért jobb eltávolítani, blokk vagy módosítani. Hajtsa végre a következőket:

- Csak mer a fájlt - a telepítés után már nem szükséges.

- Megtagadja a hozzáférést a fájlt .htaccess.

- Nevezze át a fájlt eredeti install.php (pl install.php.old), és hozzon létre egy új install.php fájlt a következő tartalommal:

Amellett, hogy a bejelentést a látogatók, ez a szkript a következő:

- elküldi a kliens és a kereső status code 503 ( „Szolgáltatás nem elérhető”);

- jelzi azt az időtartamot, amelyen keresztül az ügyfelek és a keresők visszatér az oldalra (paraméter);

- értesíti e-mailben a probléma az adatbázis megfelelő intézkedésre.

Az a tény, hogy a korábbi verziókban WordPress (<= 2.7.1) при сбоях MySQL (например, при DDoS-атаке) CMS дает возможность переустановиться. Кроме того, это может произойти и при сбое/повреждении одной из таблиц WordPress. В частности, атака возможна, когда повреждена таблица wp_options (в WordPress 2.6.2) или wp_users (в WordPress 2.0.3 и 2.0.11). То есть в разных версиях WP разные таблицы главные при проверке в инсталляторе — это может быть либо таблица wp_options, либо wp_users.

Végül, kapcsolja ki a regisztrációs új felhasználók számára, ha ez nem szükséges (4.). Ha azonban a weboldal regisztrációs, vigyázni, hogy az új felhasználók a regisztráció után kapott minimális jogosultságokat.

Ábra. 4. letiltása új felhasználó regisztrációja

hasznos linkek

következtetés

WordPress - egy meglehetősen nagy és összetett termék, annak pluses és hátrányával. Sajnos, az alapértelmezett konfiguráció, a biztonsági megkérdőjelezhető, mert még a jelenlétében normál skriptkidis egyenes kéz és az internet képes lesz áttörni a védelmet. Ezért azt javasoljuk, megnézni az erőforrás ugyanúgy, mint mi a cikkben. És ha talál hibát - fix, hogy csökkentsék az esélyét, hogy a támadók behatolhatnak a forrás minimális.