A virtuális hálózat (part 11)

A mi cikksorozatot a virtuális hálózat, már tárgyalt elég sok különböző technológiák és protokollok, azok jellemzőit és működését a beállításokat a virtuális hálózatok. De még ennél is meg kell beszélnünk, mert azt látjuk, egyre több és több új információt virtuális hálózatokat, amit szeretnénk megosztani veletek.

Ebben a cikkben, mi vezet be a kereszteződésekben a virtuális és a valós hálózatok, nevezetesen F FRW technológia (Front VRF). Van egy másik technológia az úgynevezett I VRF, de beszélünk róla külön nem, mert ez nem sokban különbözik a technológiát. Így F VRF technológia magában foglalja a koncepció az épület egy hálózat, ahol egy része a felület a globális routing táblát, és egy része a VRF. Sőt, az a része, amely található egy táblázat a virtuális router VRF, keresi a külső hálózat. Ez az, amit a gyártó úgy gondolja, a Cisco Systems ebből az alkalomból.

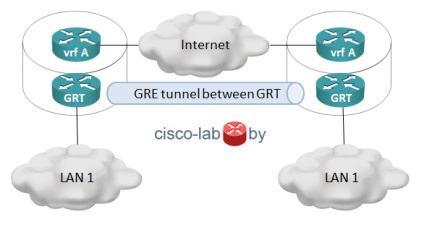

Először is ábrázolják az általános nézet néz ki, mint egy hálózaton F VRF (fogjuk szabni, hogy ez a logika ebben a cikkben) technológia:

Concept - minden bizonnyal jó. De mindenek felett, meg kell mérni, hogy mi vagyunk az E technológia előnyeit. A legfontosabb előny, amely azt mondja, a Cisco, - a biztonság. Látjuk, hogy a routing tábla, amelyben van egy külső felület nem tartalmaz információkat a belső hálózathoz. Ezért támadás végzett kívülről a belső hálózat a cég alapján a routing tábla nem fogja: csomagok egyszerűen nem lesz képes, hogy menjen tovább. Van egy másik előnye keretében a téma a virtuális hálózatok, amelyek a Cisco nem mondja kifejezetten, de azt fogja mondani róla a cikk későbbi részében, figyelembe véve a hálózat beállítását.

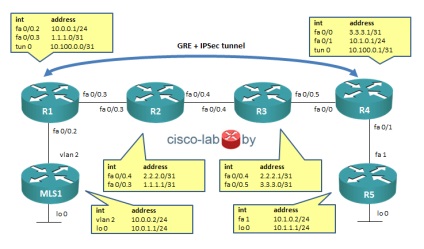

Fizikai topológia használjuk a szabványos erre például egy logikai topológia a következő:

Bemutatjuk az esetben erre topológia (esetleg benne találja magát :-)): A cég meg akarja szervezni a Site-to-site VPN között az irodában, és támogatja, hogy végre csoportadás, és a kapcsolat a lehető legnagyobb mértékben védett. Mivel a dinamikus routing protokoll a cég fejlődését Cisco - EIGRP. Két cég honlapján, amelyek közül a létrehozása VPN tervezik:

1) Mezei A / Routerek MLS1, R1

2) Mezei B / útválasztók R4, R5

Összhangban az ajánlásokat a Cisco, letiltjuk az alapértelmezett beállítás szomszédsági EIGRP minden csatolón, és lehetővé teszi, hogy csak a szükséges számunkra. A többi beállítás teljesen egyszerű és egyértelmű.

Ezután konfigurálja a hálózati szolgáltatónak. Mivel ez a cikk a fókusz nincs telepítve a szolgáltató hálózatával, az egyszerűség kedvéért, mi meg ott, OSPF, mint IGP. Példa config R2:

Ebben az esetben meg kell figyelni a változásokra OSPF időzítők. Default Szia időmérő tetszőleges Ethernet interfész OSPF - 10 másodperc és a Dead időzítő - 40 másodperc alatt. A mi esetünkben, mi változott a napot időzítő értéke 1 másodperc (Dead - 4 másodpercig), hogy csökkentse az idő OSPF konvergencia ami kritikus ISP hálózatokhoz. A felhasználás szintű konfiguráció interface parancs «ip ospf halott intervallum minimális szia-szorzó szám» nyerhető OSPF konvergencia idő kevesebb, mint a második. Minimális azt jelenti, hogy a halott intervallum egyenlő 1 másodpercig, a szia-szorzó - hány hello csomagok küldeni erre 1 másodperc.

Időzítők OSPF dinamikus routing protokoll állítható előtt állítsa be a protokoll is. Most beállíthatja a dinamikus routing protokollok magukat. Kezdjük EIGRP:

Beállítás Tunnel0 felület jelenik meg a következő. ... és továbbra is OSPF:

Valójában, a közlekedési infrastruktúra tettünk, hogy végrehajtsa a VPN szolgáltatást. Egy korábbi cikkben, néztük, ahol a VPN virtuális hálózatot. mi nem tisztázza, hogy beállításakor egy alagút ugyanazon a VRF, hogy az alagútban is, és a felület, amelyen keresztül épül. Ez ugyanaz VRF meg kell határozni a «alagút VRF A» és «IP-továbbítás VRF A» a paraméterek az alagút beállítás. fogjuk megtörni ezt a szabályt, mert van egy másik technológia:

VPN titkosítás nélkül a mi viharos időkben okoz fanyar mosollyal az emberek többsége, akik értenek valamit az adatátviteli. Így add titkosítás (a részletes konfiguráció és paraméter értelmezési látható a fenti a VPN link):

És, hogy tovább erősítse a biztonsági fogjuk beállítani hitelesítést EIGRP routing protokollt Tunnel0 interfész (valaki talál meg minket paranoid, de nem az informatikai biztonsági osztály):

Ez minden, esetben a telepítés befejeződött, a forgalom továbbítjuk mind a helyi hálózatok között, mind a munkavállalók, beleértve a felső vezetés, elégedett és boldog.

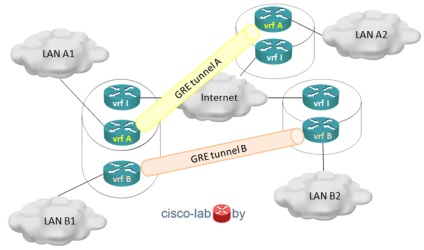

A következtetés e tanulmány megállapította, hogy a előnyeit egy ilyen megközelítés, amely megígérte, hogy megmondja az elején. Erre alkalmas routing táblákat a különböző hálózatokhoz lehet kombinálni egymással földrajzilag elosztott virtuális hálózatok egy globális virtuális hálózat, miközben csak egyetlen kapcsolódási pontot a külső hálózat (Internet). Úgy néz ki, a következő:

Teljes konfiguráció ezt a cikket találsz itt.

Míg újra találkozunk, barátaim! Sok szerencsét!