Ssh ablakokban

Szinte naponta, az adminisztrátornak el tudja végezni a munkát a szervereket. Leggyakrabban ez a szokásos egyszerű műveletek, mint például a fájl áthelyezése vagy újraindítása. Ugyanakkor, ha egy nagy szerverek számát, különösen akkor, ha némelyik kívül a központi iroda, a beadás nehézzé válik, úgy, hogy a programok többsége a távoli menedzsment használ jelentései kivételével követelmények biztonságos adatátvitelt.

Függetlenül attól, hogy a hitelesítés típusát, telnet továbbítja a parancsokat és azok eredményeit a hálózaton egyszerű szövegként. Így a támadó, anélkül, hogy láttam, hogy összegyűjti a sok információt a számítógépes rendszerek, hálózati forgalom elfogását.

Unix rendszer régóta fejlődésének távfelügyeleti eszközök, mint a Windows. Ez nem meglepő, hogy ez a Unix fejlesztők az az ötlete támadt, hogy hozzon létre egy olyan eszköz védelmére az ülés, a távoli adminisztrációt. Jelenleg ez a lehetőség fennáll a Windows, ez az úgynevezett SSH (Secure Shell).

Bevezetés az OpenSSH

SSH protokoll a biztonságos kapcsolat létrehozása a számítógépek között egy megosztott hálózati. A második változat a termék, SSH2, erős titkosítást biztosít az adatok, hitelesíti, és mentes az első verziója hibákat. SSH2 védi a hálózatot a támadások, például a man-in-the-middle és betörés elleni védelem (támadás man-in-the-middle a következőképpen végezzük: a támadó ékelődött párbeszédet a számítógépek között, elfogott csomagokat egyikük, módosít, és küld egy újabb). SSH protokoll nem függ egy adott operációs rendszer. Ez lehetővé teszi, hogy a nyilvános kulcsú nyilvános kulcsú infrastruktúra (PKI) és szabványos hitelesítési egy jelszót. Vannak változatai SSH minden fontosabb operációs rendszerek, amelyek lehetővé teszik a több platformon kommunikálni ezt a protokollt használja.

Cygwin alkatrészek kerülnek az FTP-szerver több különböző alkönyvtárban. Mindegyik alkönyvtár tartalmaz egy különleges változata a forrás és a lefordított kód. Forrás fájlok (amelyek nem kötelezőek) már a saját nevét a szót src. Le kell töltenie a legújabb verzióját az alkatrész. Abban az időben az írás, a fájlok nevei /latest/zlib-1.1.3-6.tar.gz, /latest/cygwin/cygwin-1.3.2-1.tar.bz2 és /latest/openssh/openssh-2.9p2-3 .tar.bz2 (kb. szerk .. legújabb verzióját /latest/cygwin/cygwin-1.3.3-2.tar).

Telepítse OpenSSH kliens

Telepítse OpenSSH kliens egyszerű. Bár nem minden a következő lépések szükségesek, hogy működjön, akkor könnyen kezelhető kliens, és lehetővé teszi, hogy megbizonyosodjon arról, hogy a számos biztonsági mechanizmusok működését. Azt javasoljuk, hogy végre minden műveletet.

A katalógusban HOME \ .ssh, a known_hosts fájl található, vagy known_hosts2 nyilvános kulcsát az egyes kulcsfontosságú OpenSSH kiszolgáló, amely kapcsolódik a kliens SSH. Keys RSA (használt algoritmus SSH1) tárolja a known_hosts, és DSA kulcsok (Digital Signature algoritmus, használják SSH2) - a known_hosts2. SSH kliens megkapja az SSH kiszolgáló nyilvános kulcsot az első alkalommal csatlakozik. A jövőben ezt a kulcsot használják, hogy teszteljék a következő vegyületeket, és biztosítja, hogy a támadó nem csatlakozik az aktuális munkamenetet.

A HOME OpenSSH ügyfél határozza meg a helyét a known_hosts fájlt, és known_hosts2. Ha az SSH szerver és az SSH-kliens telepítve ugyanazon a számítógépen, és Passwd fájl jön létre (az alábbiakban ismertetjük, hogyan kell ezt csinálni), a helyét a known_hosts fájlt, és known_hosts2 megadott változó definiált Passwd és rámutatva, hogy a home könyvtár SSH. Ebben az esetben nem a / ssh kell adnia a felhasználó saját könyvtárát, ami miatt az ügyfél SSH.

Telepítse OpenSSH szerver

Telepítse a szerver kissé bonyolultabb. A könyvtár a C: \ ssh feltöltött cygwin1.dll fájlokat, ssh-keygen.exe ssh.exe, sshd.exe, majd hozzon létre nyilvános és titkos kulcsokat. Ez kulcspár a szerver azonosítja magát, és titkosított munkafolyamatot az ügyfelek. Akkor két típusú kulcsokat. SSH1 használ, hogy hozzon létre egy kulcspárt RSA algoritmus, amelyet korábban szabadalom védi. Annak elkerülése érdekében, a szabadalmi jogsértés fejlesztők SSH2 váltott egy nyílt DSA algoritmus. Bár jelenleg az RSA algoritmus, és nem védi szabadalom, hogy hozzon létre RSA kulcsok ajánlott csak a legvégső esetben, például, ha ez szükséges a kompatibilitást. Ha az OpenSSH szerver észleli az RSA kulcspár az alapértelmezett fogja használni SSH1, amely kevesebb védelmet nyújt, mint SSH2.

Ahhoz, hogy hozzon létre egy DSA kulcspár kell menni az alap C: \ ssh, és adja meg a parancssorban:

Ahhoz, hogy hozzon létre egy RSA kulcspár meg kell adnia:

A fenti példák azt feltételezik, hogy az alap könyvtár a C: \ ssh. Ha egy másik, módosítsa a parancsszintaxishoz és adja meg a kívánt nevet, mint az alap könyvtár. Alapértelmezésben a kulcs hossza 1024 kisülés. A legtöbb biztonsági követelményeknek is elegendő. kulcs létrehozása eljárást meg kell ismételni minden egyes szerverhez külön-külön. Ne másolja gombok egyik szerverről a másikra, mint kívánatos működtetni a különböző szerverek azonos kulcsokat. Ha megpróbál csatlakozni a szerver hibaüzenetet «Nem léteznek. ! Menj el »(«Nem létezik Kifelé. „!), Érdemes megnézni a Passwd fájl a C: \ stb Ha ez a fájl létezik, átmenetileg nevezd vagy add hozzá a nevét, mint például a C: \ etc \ Soms_Passwd.

Továbbá, az alapkönyvtárban OpenSSH szerver, akkor létre kell hozni egy konfigurációs fájlt sshd_config (kiterjesztés nélkül). Később ezt a fájlt lehet másolni a telepítés más szervereken. Az sshd_config leírható számos különböző változókat és értékeiket, de gyakran csak néhányat említsünk.

1. lista mutat példát sshd_config fájl. HostKey változó jelöli a helyét egy pár RSA kulcsok és a változó HostDSA-Key - DSA kulcsok. Ha az RSA kulcsokat hoztak létre, a sort HostKey leírás elhagyható. Ha a kulcs fájlok átkerülnek más könyvtárak, módosítani kell a megfelelő sorokat a sshd_config. Meg kell szem előtt tartani, hogy ha a pálya helyett a közvetlen eléjük. Ez úgy történik, hogy kompatibilisek legyenek a szabályokat, amelyek az utat Unix.

Ezután létre kell hozni egy adatbázist a felhasználói hitelesítést. A legtöbb Unix rendszer a felhasználók hitelesítésére használható jelszó fájlban. Cygwin folytatta ezt a hagyományt SSH hitelesítési Windows. Amikor OpenSSH hitelesíti a felhasználót, ellenőrzi a Cygwin felhasználói név Passwd-. Ha a név a passwd nem talált, a hozzáférés megtagadva még a helyi rendszergazdák. Ha a név van, a Cygwin eléréséhez Windows-jelszó ellenőrzést. Az első jelszó be van jelölve a helyi adatbázis SAM, majd - a tartomány adatbázis (ha van).

Most itt az ideje lépni a tesztelés OpenSSH. Ehhez töltse le a héj membrán a neve a helyi rendszer. Ez azért van, mert a megfelelő működéséhez a OpenSSH kiszolgáló kell betölteni a helyi rendszer biztonsági környezetében. A legegyszerűbb módja ennek - megy a parancsot, és ha használja Task Scheduler Task Scheduler, írja be:

Ellenkező esetben, add meg ezt:

Tekintet nélkül arra, hogy milyen típusú tervező, akkor írja:

Miután az ütemező letölti a helyi rendszer parancs processzor képes futtatni a OpenSSH kiszolgáló debug módban (-d kapcsoló erre van feltüntetve):

Ha telepíti az OpenSSH szerver végezte rosszul a hibaüzenetek segítségként. A legtipikusabb hibák vannak a konfigurációs fájlokat, valamint hozzáférés hiánya ezeket a fájlokat a LocalSystem fiókot. Miután felmerülő problémák megoldásában OpenSSH kiszolgáló tölthető be egy normál üzemmódban (anélkül, hogy a -d kapcsolóval). Annak vizsgálatára, hogyan befolyásolja a szerver és a kliens, akkor meg kell adnia a Windows-alapú számítógépen, amelyen az ügyfél OpenSSH telepítve van, a következő parancsot:

Amennyiben a felhasználó a neve a felhasználó, aki lehetővé tette, hogy csatlakozzon a helyi szerverre, és akinek a neve szerepel a passwd fájlt. Ha az ügyfél számítógép rendelkezik Passwd, győződjön meg arról, hogy van egy felhasználói nevet. Ha a parancs végrehajtásakor a szerveren, localhost lehet használni, hogy adja meg a kiszolgáló nevét. Néhány másodperc múlva a kliens kapjon üzenetet a képtelenség, hogy azonosítsa a szerver, és a javaslat, hogy továbbra is a kapcsolatot.

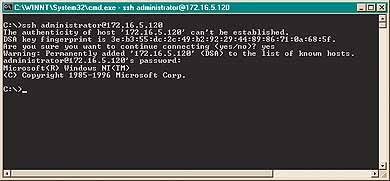

Ez teljesen normális. A kliens a szervertől kapott nyilvános kulcsát, és megpróbálta, hogy ellenőrizze a known_hosts fájl vagy known_hosts2. Mivel ez az első kapcsolatot a szerver, a nyilvános kulcs még nem mentette az ügyfél. Ezért érdemes az Igen gombra kattintva folytatja a kapcsolatot. A rendszer egy üzenetet jelenít meg, hozzátéve a legfontosabb, hogy figyelmen kívül kell hagyni. Ezután a kijelzőn a 1. ábrán látható ,.

1. Az első képernyőn csatlakozás OpenSSH.

A jövőben az ügyfél nem fogja emlékeztetni a legfontosabb szerver, kivéve, ha úgy találja, hogy ő megváltozott. Ha az ügyfél észre a változást, az azt jelentheti, hogy valaki eltávolított (módosított) known_hosts vagy known_hosts2 fájlokat, tárolt vagy megváltozott a kiszolgálón gombot, vagy megkísérelt illegális kapcsolat ezzel a kapcsolatot a szerverrel. Ezért, ha az egyik legfontosabb üzenet jelenik meg, miután már az első kapcsolatot a szerver, meg kell vizsgálni a lehetséges behatolási kísérleteket. Közvetlenül azután, hogy a kapcsolat, jelölje be az Alkalmazás log (Application log), amely rögzíti mind a sikeres és sikertelen kapcsolat. Akkor használja ezt a naplóbejegyzést kísérletek nyomon követésére illegálisan csatlakozni az OpenSSH szerver.

OpenSSH szolgáltatás megfelelően működjön, meg kell futtatni a helyi rendszer számla. Ez adja a OpenSSH szükséges jogokkal jár, mint bármely felhasználó számára. LocalSystem ehelyett használjon fiókot, de akkor meg kell elolvasni a dokumentációt, és rögzíti szükséges rendelni ezt a jogot. Azt is meg kell határozni egy változóban cygwin tty környezetben a szerver helyesen értelmezze a bemeneti adatokat. Meg kell létrehozni egy batch fájlt, ahogy a 3. listában, és tegyük a bázis könyvtárban. Ehelyett a szerver újraindítására, akkor kell használni ezt a fájlt letölteni OpenSSH.

A felszámolási eljárás OpenSSH

Mint korábban említettük, a futtatni kívánt parancs processzor nevében a rendszer (a LocalSystem fiók) használható OpenSSH folyamatot. Ehhez használja az eljárás a fent tárgyalt. Ezután adja meg a parancssorban

kap egy listát az összes futó folyamatot Cygwin. Meg kell emlékezni a PID az első eljárás, OpenSSH, és adja meg a parancsot

Szolgáltatás újraindul a frissített adatokat passwd fájlban.

SSH tökéletesen kiegészíti bármely rendszergazda csomagkezelő rendszer vagy a hálózat, de nem lehet egy eszköz minden alkalomra. Ha helyesen használják, OpenSSH segítségével fokozza a védelmet, de el kell végeznie néhány szabályt.

Ha lehetséges, távoli hozzáférést biztosít a rendszergazdák csak.Használja SSH1 csak kompatibilitást a régebbi ügyfelek.

SSH segítségével távolról végre szinte minden parancsot, amelyet megadhat a szerver konzolon. Vegye igénybe az SSH program segítségével állítsa Resource Kit, amely lehetővé teszi, hogy végezzen egy stop vagy egy távoli szerver újraindítás, és megjelenít egy listát a feladatok elvégzése és megszakítja őket, és így tovább. Tehát, telepíteni és konfigurálni OpenSSH nem nehéz, ezért lenne jó ötlet, hogy cserélje ki a szervezet telnet-szerver SSH szerver. OpenSSH nem csak a biztonsági ülés, hanem képes megvédeni másolhassa végre átminősítése portok hitelesítéshez használt jelszavak helyett az állami és magán kulcspár. Miután a tanulási lehetőségeket OpenSSH használatának előnyeit, mint az alapját egy sor adminisztrátor programok nyilvánvalóvá válik.

Megjegyzés.: Néhány telepítési tippeket és minta konfigurációs állományokat a cikket volt szíves rendelkezésünkre Bret Jordan, a University of pc. Utah.

1. listán Mintafájlból sshd_config

2. lista Passwd- fájl példa

3. lista példa a Start-sshd.bat fájl