Patak ciphers, informatikai biztonság

„Az ember - a gyenge pont a biztonsági rendszer ..”

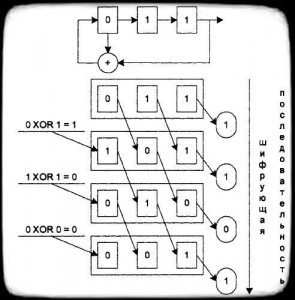

A jellemző áram titkosírás van Bitenkénti információk feldolgozását. Ebben az esetben a titkosítás és a visszafejtés doboz leesett egy tetszőleges időben. És amint a kapcsolat helyreállt, akkor folytassa az eljárást, minden gond nélkül. A titkosítás logikai műveletek bites kulccsal és szövegként kicsit. Ez annak a ténynek köszönhető, hogy sok mindent nem hoz létre a titkosítást bit továbbra is átfedik egymást kicsit egy kicsit, ami enciphers eredeti kombinációja révén funkciók XOR és a tagadással. A klasszikus példa Vernam titkosító az 1. ábrán látható. Ezek a kódok nagy helyi hálózatokban, ahol megoldja a problémák egy része az informatikai biztonság hálózatokban.

Patak ciphers nevezzük XOR rejtjel. Továbbá, a titkosítás maga is egy módja annak, hogy az információ védelmére. A titkosítás olyan sokszor gyorsabb, mint a versenytársak - blokk titkosításokat, ha végre hardver. Ha a szoftver kivitelezés, itt a sebesség is lehet kevesebb, mint blokk titkosítást. A függvény generál skálán vezetett Troma elemek:

- Key.

- Száma a jelenlegi titkosítási lépést.

- proximális bitek vagy kezdeti rejtjelezett az aktuális pozíciótól.

Ha a kialakulását skála és a legfontosabb program nem titok, hogy a titkosítást alakítjuk zavaróeszközzel. Sok scramblerek használt kommunikációs rendszerek, hogy fokozza a jellemzői a sugárzott jel. A megjelenés gyakorisága a nullák és egyesek a jel közel 0,5.

Számától függően a jelenlegi helyzetben, ha jelen van a funkció a passzív. Csak minden titkosítási lépésben végrehajtott azonos típusú átalakulás minden esetben használják a jelenlegi száma az általános áramlási rendszer. Funkció biteket a bit közeli forrás vagy titkosított kriptográfiai titkosító patak növeli, de csökkenti a sebességet titkosítást.

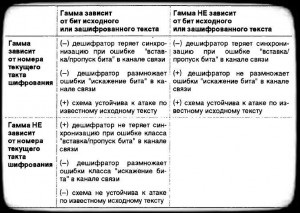

Sablon szerinti alapvető tulajdonságait adatfolyam ciphers van a 2. ábrán látható. Ez csak egy sablont, akkor mindig meg kell vizsgálnia az adott helyzetben.

cipher XOR

Támadások az ilyen kódok alapján statisztikai jellemzői a skáláját például véletlenszerű áramlási színskála vagy színskála ismétlődő titkosítási részek. Az első esetben meg kell vizsgálni a különböző formák gyakorisága és korrelációs kriptoanalízissel. A második, annál könnyebb, mint az újbóli kivetése, vagy egy új forrást P2 egység biztosítja az egyszerű szöveges, a következő képlet segítségével:

(P1 XOR g) XOR (p2 XOR g) = p1 XOR p2.

Ahhoz, hogy elkerüljük az ilyen kínos pillanatokat, XOR titkosítást kell alapulnia két kritérium alapján:

- Gamma, kell egy nagyon jó statisztikai tulajdonságokkal rendelkezik.

- Időszak tartományban meg kell haladnia a hossza a nagy továbbítandó üzenetek és titkosított egyetlen gombnyomással.

A csatornák, ahol lehetséges módosítását az adatokat átvitel közben, ilyen ciphers sérülékenyek. A módosításokat fogadó fél nem lesz képes dekódolni az adatokat. Ezért a csatorna az ilyen szükséges megerősíteni végrehajtásához üzenet sértetlenségét. És ez az igazi fenyegetések informatikai biztonság.

Lineáris Shift Regiszter

RL egy egyszerű rajz streaming titkosítást. RL jelentése 20 és 100 memória sejtek, ahol bit információt találhatók. Bit, amelyek jelenleg a sejtek, az úgynevezett - az állam. Ahhoz, hogy hajtsák végre a következő lépés generál keystream bit, egy ciklus.

- Az első bit az áramot betáplálják a RL hozam - ez a bit tartományban.

- Az összes, a többi sejt tolódnak egy hellyel jobbra.

- Az üres cella kerül új bit, ami meg van írva, mint az eredmény a XOR művelet értékek bizonyos sejtek számát.

nyíró irányú nem számít. LSR a 3. ábrán látható.

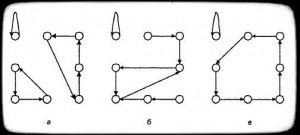

A sejtek száma a memóriában van neve - kicsit. Elején megalakult skála, a kulcs kerül a cellába. Példa RL műveletet a 3. bit műveleteket a nulla, és a második bit, a kezdeti kulcs 011 a 4. ábrán látható. Abban a hosszú munka bitsorkódoló elkerülhetetlenül felmerül loop - ha kimerítette az összes lehetséges állapot az RL, és elkezdi ismételni. Továbbá kiderül, hogy van egy időszak hurok. Grafikusan, úgy néz ki, formájában topológia ábrán látható. 4.

A fő probléma a használata növényi drogok, mint egy titkosírás a képtelenség, hogy szembeszálljanak a támadás egy ismert nyílt szöveg.

Nemlineáris áram titkosírás

Jelenleg vannak ismert három típusú nem-lineáris kódot, ezt a szűrés, kombinálásával és dinamikus. Mindegyikük középpontjában végrehajtási RL. Mindhárom típus a fő cél az, hogy egy hosszabb időszak tartományban, ellenáll a támadások korreláció támadások és szövegként. Írja kell használni, akkor le kell írni a vállalat biztonsági politikájának.

Szűrés ciphers van egyszerű szerkezet. Végre egy egyetlen RL. Az érték származó gyógynövény alapanyagok áthaladnak a szűrőn, majd egy teljes bit tartományban. Ez látható az 5. ábrán.

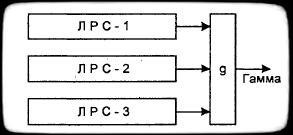

Kombinálása ciphers hajtják végre alapján több RL, ahol a kombinált kimeneti bitek az egyes RL. Ez látható a 6. ábrán. Az egyik probléma ezzel a típusú kódok a szivárgás egy vagy több bit a RL kimeneti színskála. Ez a típus egy korrelációs-rezisztens, ha bármilyen kombinációja az RL érték ezen korrelációs együttható között RL és a kimeneti bit a bit - 1/2.

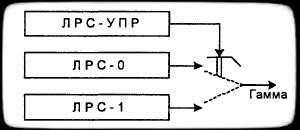

Ez a típus is használ számos növényi gyógyszerek, de ezek nem egységesek egyenlő jogokat, és a kiváló-beosztott rendszer. Ez a 7. ábrán látható. Ezek a kódok néha egy távoli elérés.

Szinkron patak titkosírás

Szinkron adatfolyam ciphers (NPN) - titkosítást, ahol keystream keletkezik függetlenül a nyílt szöveg és a rejtjelezett. A folyamat során a titkosítás keystream generátor biztosítja a keystream bitek, amelyek azonosak a keystream bitek a dekódolási folyamat. Ha a veszteség bármilyen jele rejtjelezett zavarta közötti szinkronizáció két generátor és tudják dekódolni a megmaradt darabjai szöveget. A szinkronizálás általában keresztül megvalósított speciális plug-in kezeli. Ha elveszíti a jel rassinhron szöveg jelentéktelen lesz, de ez akár a következő marker. Miután ez szinkronizálás beállítása újra. Előnyök szinkron rejtjel:

- Hatás hiánya hibaterjedési (csak torz bit hibás dekódolás)

- Biztosítja ellen behelyezését és eltávolítását a rejtjelezett, mint az áramlás a szinkront, és látható lesz

Hátrányok szinkron rejtjel:

- Sebezhető változások az egyes biteket rejtjelezett. Ha tudja a sima szöveg, meg lehet változtatni a bitek oly módon, hogy azt meghamisították rasshirovanie

Aszinkron patak titkosírás

Aszinkron adatfolyam ciphers (APSH) - titkosítást, ahol keystream legfontosabb funkciója megvalósul és bizonyos számú rejtjelezett karakter. A belső állapota keystream generátor függvénye N előző rejtjeiezettszöveg bit. Ezért a másik oldalon, visszafejteni a keystream generátor fogadásakor N bit automatikusan szinkronizálódik a kódgenerátor.

Minden üzenet indul véletlenszerű N-bites fejléc. Fejléc titkosított, és továbbítják az átirat. Magyarázat helytelen lesz, de aztán, miután az N 2 bit generátort szinkronizálva lesz. Előnye ennek a titkosítás:

- A keverést szövegként statisztika. Minden jel egyszerű szöveges befolyásolja a következő. APSH lehetnek rezisztens az ismert-nyílt szövegű támadás redundancia mint NPN

Hátrányok aszinkron rejtjel:

- Érzékeny nyitás újraküldés

- Szaporítása hiba (hibás bit rejtjelezett mindegyike N hibák egyértelmű szöveg)

Tervezése patak titkosírás

Mi lehet megkülönböztetni négy fő megközelítés a tervezés patak titkosírás szerint Rainer Eduard Rüppell:

- Rendszer-elméleti módszer kerül végrehajtásra létrehozását komplexum cryptanalyst, korábban ismeretlen kérdések

- Információk és technikai megközelítés végrehajtása megpróbálja elrejteni a nyílt szöveg egy cryptanalyst - függetlenül attól, hogy mennyi időt töltött a visszafejtés, cryptanalyst találja egyedi megoldásokat

- Nehéz-elméleti megközelítés végrehajtása bonyolult, de jól ismert probléma

- Randomizált megközelítés végrehajtása megvalósításában térfogati feladat. Például titkosírás titkosítani szöveg egy kulcsot, amely jelzések, amelyek részei hajtottak végre a titkosítási

Rainer Eduard Rüppell származó elméleti kritériumok kialakítása áramlási rendszerek:

- Nagy lineáris komplexitású

- A hosszú ideig tartó kibocsátás-szekvenciák

- Diffusion - diszperziós redundancia, elkenődött statisztika az egész szövegben

- Mind a keystream bitek összetett át kell alakítani a több bitet kulcs

- A kritérium az nemlinearitásából logikai függvények

Jelenleg azt bizonyította, hogy ezek a feltételek elegendőek biztonsági rejtjelfolyam rendszer. Azt is meg kell jegyezni, hogy ha egy cryptanalyst korlátlan idő és a számítógépek, az egységes rejtjelfolyam biztonságos - egyszeri pad.

A támadások patak titkosírás

1. Power. Megtámadja alapuló teljes keresési lehetőségeket. A komplexitás a kimerítő keresés számától függ érvényes megoldásokat megoldható probléma (a kulcs mérete, egyszerű szöveges). Tervezésekor titkosítási rendszerek, a fejlesztők igyekeznek megtenni, mi lenne egy ilyen támadás módszer a leghatékonyabb, összehasonlítva más típusú támadások.

- Módszer Rejtjelelemzés statisztikai tulajdonságai titkosítására tartomány: célja, hogy tanulmányozzák a kimeneti szekvencia titkosítórendszer. Az érték a következő bit be van állítva valószínűséggel magasabb a valószínűsége, hogy egy véletlenszerűen kiválasztott

- A módszer kriptoanalízissel komplexitás sorrendben: cryptanalyst próbál találni egy módszert, hogy létrehoz ugyanabban a sorrendben, mint a gamma, de egy egyszerűbb módszert.

3. Az analitikai módszerek - Az eljárás akkor működik, ha cryptanalyst tudja leírás generátor, belső és a szöveget. A feladat az, hogy megtudja, a kezdeti gombot. Ott vannak a következő típusú támadások:

- inverzió

- korreláció

- kulcsbetöltő és Reinicializálást

- XSL-támadás

Az alábbiakban ismertetett kiviteli alakok az elemek IC használata adatfolyam kódolások: