Mark Russinovich orosz

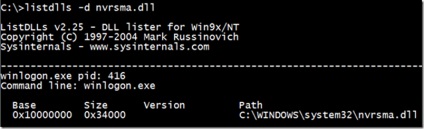

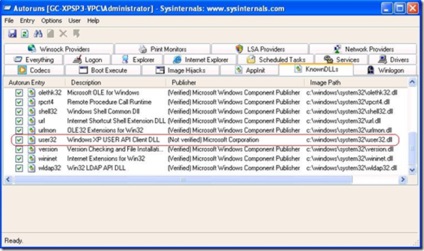

Winlogon - egy szisztematikus folyamat a kernel kezeléséért felelős interaktív munkamenet bejelentkezési a rendszerbe, és ebben az esetben vált adattár rosszindulatú DLL. A következő lépés az volt, hogy meghatározzák, hogy a DLL-fájl van beállítva, hogy boot Winlogon. Ezt meg kell tenni az indítási mappát úgy, hogy a közüzemi mérnök indított Autoruns. de ott nem találta nyomát Nvrsma.dll és minden indítási elemek voltak akár Windows összetevők vagy megbízható harmadik féltől származó összetevők. Úgy tűnt, hogy zsákutca.

Ha tudta nézni a dob Winlogon segítségével eszközök dolgozó a fájlrendszer és a registry, mint a Process Monitor. ő képes lenne meghatározni, hogy miért az Winlogon terhelések Nvrsma.dll. Winlogon indul az indító folyamat során, úgyhogy kellett használni a Process Monitor funkció, amely a magazin rakodási rendszer. Amikor beállítja a Process Monitor, hogy jelentkezzen a tevékenység a boot folyamat, ez határozza meg a vezető úgy, hogy betölti az elején és ellenőrizni a felvétel a tevékenység a rendszer nevű fájlt% SystemRoot% \ Procmon.pmb. Pilóta leállítja a felvételt, hogy a fájl vagy miután valaki elindítja a Process Monitor, vagy azt követően a rendszer leáll.

Miután beállította az Process Monitor rögzítésére tevékenység boot és a rendszer újraindításához mérnök futott Process Monitor és kinyitotta a csomagtartó naplót. Fellépett a keresési kifejezés "nvrsma", és találtam ezt a kérést a Winlogon registry HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ bwpInit_DLLs, amely visszaadja "nvrsma" sort:

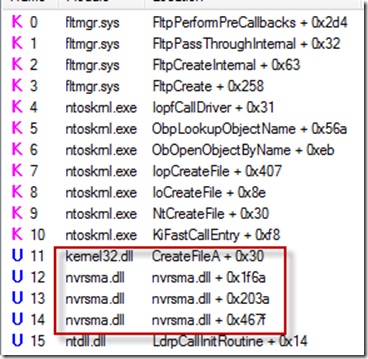

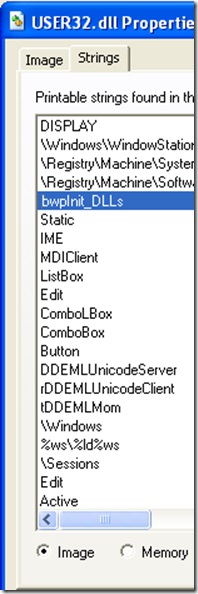

A mérnök még soha nem látott kulcs bwpInit_DLLs, de az ő neve volt feltűnően hasonlít az indítási belépési pontot, hogy már ismert, hogy neki - AppInit_DLLs. Jelentés AppInit_DLLs szól a központi könyvtár az ablakok, User32.dll, míg a betöltési folyamatot. User32.dll betölti minden DLL által hivatkozott ezt a kulcsot, bármilyen Windows folyamat, hogy van egy grafikus felhasználói felület (ellentétben a parancssori felület, betölti a DLL, így leírva. A következő műveletek listáját látta Winlogon A feltöltött Nvrsma.dll:

A letöltési előzmények nem volt utalás AppInit_DLLs, nyilvánvalóan arra utal, hogy a rosszindulatú kód valahogy kénytelen keresni egy másik helyre User32.dll. Ez azt is megmagyarázza, hogy miért a rekord nem jelenik meg Autoruns. Azon tűnődött, miért nincs más folyamat még nem töltött Nvrsma.dll, de később a magazin, látta, hogy a kísérlet betölteni a DLL másik folyamat vezetett a megosztási hiba, amivel szembe:

Könnyű betöltés DLL nem kényszeríti a felvezető nyitva marad, és nem okoz ilyen jellegű hiba, így elkezdett keresni más műveleteket a CreateFile DLL, amelyek nem feleltek meg CloseFile működését. Az utolsó ilyen művelet előtt hibák előfordulása megosztása végeztünk Winlogon:

Stack ezt a műveletet, amit megnyitott duplán kattintva az ügylet sorban, hogy nyissa meg a Tulajdonságok párbeszédablakot, és váltson a Stack lapon azt mutatta, hogy Nvrsma.dll fájl kinyílt, ezáltal védve törlés és letöltésére más folyamatok:

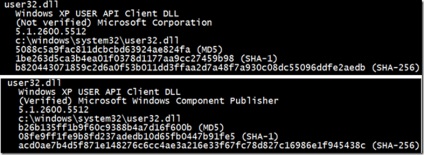

Hamis User32.dll viselkedett szinte azonos jelen User32.dll, különben azt GUI alkalmazás megszűnnek a hibát, de azt kérte alternatív értéket a rendszerleíró adatbázisban. Ennek tesztelésére a segédprogram futtatásához mérnök Sysinternals Sigcheck módosított példányban és egy fertőzött rendszereket futtató azonos változat a Windows. Összehasonlítás az eredmények a segédprogram futtatásához, beleértve a hash MD5, SHA-1 és SHA-256 fájl megerősítette, hogy különböznek:

Tudta, hogyan kell aktiválni az elsődleges DLL rosszindulatú kódot, kezdte, hogy tisztítsák meg tőlük a célrendszer. Mivel User32.dll blokk rosszindulatú szoftverek minden alkalommal, amikor elindítja a Windows (különben akkor nevezd át a fájlt, és cserélje ki, csakúgy, mint a malware ebben az esetben), hogy feltöltötte a Windows előtelepítési környezet (WinPE) CD- és másolt ki tiszta User32.dll a tetején egy rosszindulatú változata. Aztán levette a kapcsolódó vírus program fájlokat találja kutatása során. Utána újraindította a rendszert, és ellenőrizze, hogy egyértelmű a vírus. Becsukta az esetben azáltal hálózati rendszergazdák a kórházban részletes lépéseket a rendszer tisztítására, amit tett, és így ez a malware a Microsoft csapat biztonsági kérdéseit, hogy így lehetővé teszi az automatikus tisztítási folyamat a rendszer Forefront és kártevőket eltávolító Toolkit. Ő találta meg a megoldást, hogy a látszólag megoldhatatlan problémáját segítségével több Sysinternals eszközök, és segített a kórházban, hogy visszatérjen a normál működéshez.