Vizsga „csere 2018

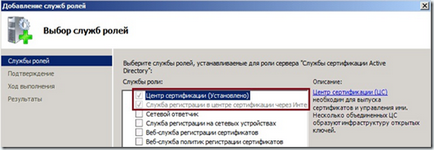

1. ábra: Az Active Directory telepítése Certificate Services.

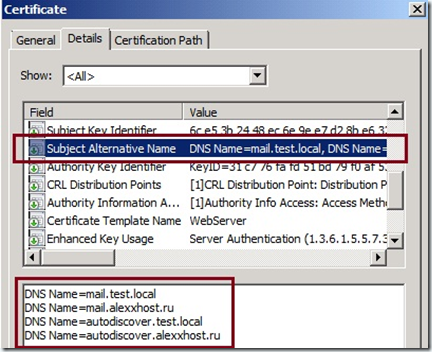

Annak érdekében, hogy a SAN jellemzői a szerver root jogosultsággal kell végrehajtani a parancsot:

certutil -setreg politika \ EditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

és újra kell indítani a CA magát:

net stop certsvc

net start certsvc

Ennek eredményeként, a tanúsítványokat, amelyeket a CA lesz még egy mezőt (lásd az ábrát.)

2. ábra: SAN mező a tanúsítványt.

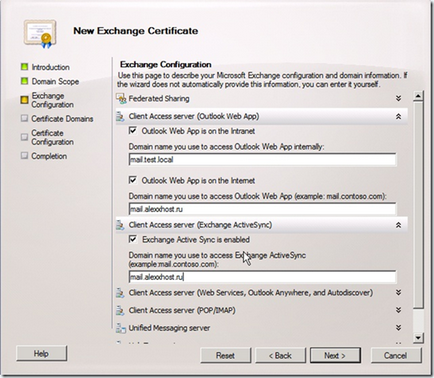

Amikor befejezte a CA, akkor keresse meg az Exchange szerver, itt a konfigurációs szerver, nézzük választani a Client Access szerver (CAS), és hozzon létre egy kérést kaphat új tanúsítványt lépések segítségével NewExchangeCertificate ... (ez történhet keresztül EMS az Új-ExchangeCertifate parancsmaggal) . Írja be a barát nevét a tanúsítványt és stranitseExchangeConfigurationvnimatelno zapolnimFQDNimena csomópontok szükséges szolgáltatásokat nekünk.

3. ábra: Az Exchange konfigurálása szolgáltatás domain neveket.

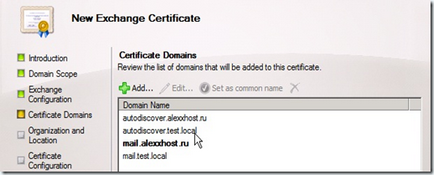

Ennek eredményeként, a varázsló megkéri egy listát a domain neveket, hogy szerepelni fog a tanúsítványban. Ha még nem szerepel a SAN funkció CA, ebben az esetben a tanúsítványt akkor kell csatolni csak a domain név van megadva, az Set közös neve.

4. ábra: A beállítása a Domain Name listán.

A következő lépésben a varázsló ki kell töltenie az információk a szervezet, és mentse a lekérdezést egy kiterjesztésű fájl * .req.

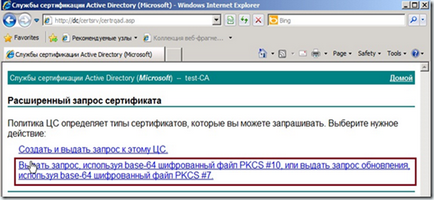

5. ábra: Advanced bizonyítvány kérelmet.

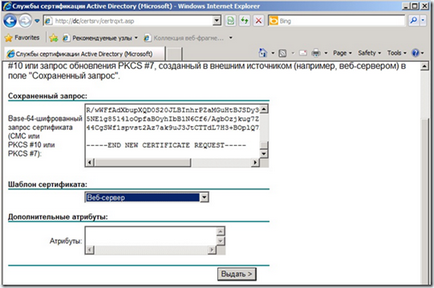

6. ábra: létre egy tanúsítvány az Exchange.

Most pedig térjünk vissza az Exchange Management Console, válassza ki az új tanúsítványt, és megerősíti a cselekvés CompletePending kér ...

7. ábra: Megerősítő tanúsítvány.

Ha helyesen tette, az ikon a tanúsítvány lesz jelölve fehér pipa kék alapon, és folytassa a következő lépéssel.

Miután sikeres ellenőrzést a tanúsítvány, akkor meg kell jelölnie azt a szükséges szolgáltatásokat Ehhez kattintson jobb egérgombbal - hozzárendelése Services bizonyítvány ... és válassza ki a megfelelő szolgáltatásokat, beleértve az IIS.

8. ábra: A hozzárendelt tanúsítvány szükséges szolgáltatásokat.

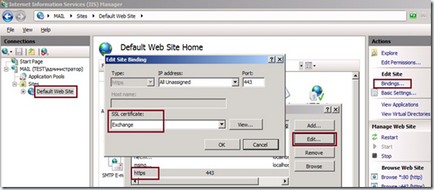

Ennek eredményeként, az IIS alapértelmezett helyén (Default Web Site) kell változtatni SLL bizonyítvány https. Akkor ezt nézd megy, a szerkesztése Master of linkek (Kötések).

9. ábra: SSL-tanúsítványt https.

Import / export bizonyítványok

Ahhoz, hogy az ügyfelek és kiszolgálók (például ISA / TMG) tehet Exchange`a tanúsítvány és használni, meg kell teljesíteni 2 feltételeknek:

1. Annak érdekében, hogy az ügyfelek a bizalmat, hogy ezt az igazolást;

2. Biztosítani kell a kiszolgáló tanúsítványát is.

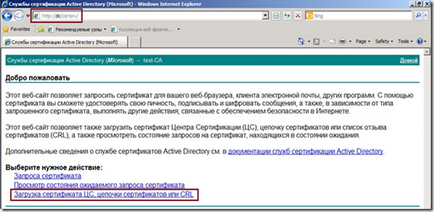

10. ábra: Kérjen CA tanúsítványt.

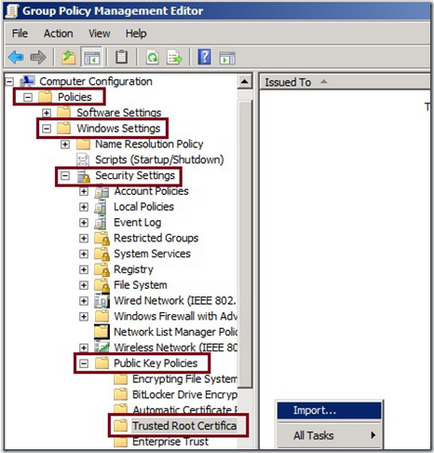

Tanúsítvány letöltésével a helyi számítógépre lehet behozni az ügyfeleknek a csoportházirend segítségével (a domain felhasználók számára) - Számítógép konfigurációja \ Policies \ Windows beállításai \ Biztonsági beállítások \ Public Key Policies \ Megbízható legfelső szintű tanúsító hatóságok

11. ábra: hozzárendelése főtanúsítványokat segítségével GPO.

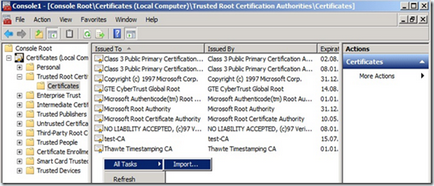

Vagy manuálisan révén beépülő MMC - tanúsítványok. Futtatás rendszergazdaként MMC - Fájl - hozzáadása / eltávolítása Snap-jelentése - tanúsítvány - Számítógépfiók - Helyi számítógép - válassza ki a kívánt részt, és az Importálás gombra.

12. ábra: Importáljon tanúsítványt keresztül MMC.

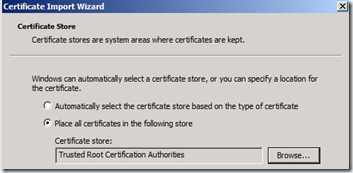

a tanúsítvány is be lehet állítani kattintva a fájlt, kattintson a jobb gombbal - Install Certificate (Tanúsítvány telepítése), és helyezze el a kívánt tartály:

13. ábra: A telepítés a tanúsítvány a kiválasztott tartályban.

De ebben az esetben a tanúsítványt nincs telepítve a számítógépre, és a felhasználónak.

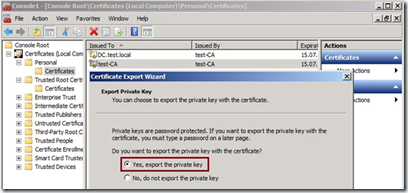

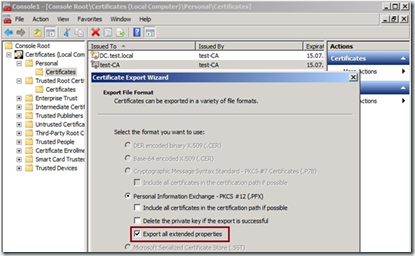

A kiviteli oldalon. A Personal (Személyes) tanúsítványokat feltölti egy privát kulcsot

14. ábra: feltöltése a tanúsítvány a privát kulcs.

És meg kell adni, ha a kirakodás, hogy az export kell végezni az összes további paraméterek:

15. ábra: Rakodás további paramétereket.

Ezután meg kell adnia egy jelszót a fájlt, és mentse a fájlt a kiterjesztés * .pfx a helyi számítógépre.

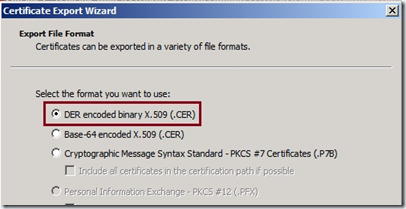

Gyökértanúsítványok lemerültek könnyebb, itt meg kell adni a DER kódolású bináris X.509 formátum (.cer), és mentse a tanúsítvány egy kiterjesztésű fájl * .cer.

16. ábra: Feltöltés gyökér tanúsítvány egy fájlba * .cer

Ezután be kell másolni a fájlokat a cél szerver / számítógép és importálja őket. Ami a kliens PC-k, akkor csak kell egy gyökér CA tanúsítvány bízni összes tanúsítvány által kiadott CA Mert szerverek (TMG / ISA), valamint Gyökértanúsítvány importálni Exchange`a igazolást annak érdekében, hogy fel lehetne használni a hallgató (Listener`e).

következtetés

Még van 3 kérdés:

1) Miért kell exportálni az Exchange tanúsítvány a privát kulcs? Mi célból?

2) ha a CA telepítve van a jelenlegi erdőben, és a Windows Server, akkor nem szükséges, hogy tegye közzé semmit, mert tesz közzé az igazolást az adattár. Sőt, nem csak a tartomány, hanem az egész erdőt. Ezért, ha a gyökér CA kívül a jelenlegi erdők vagy nem fut a Windows Server, a tanúsítvány nem tanácsos közzétenni csoportos politika, és közvetlenül az Active Directory.

3) a 14. ábrán, akkor mutatják a kiviteli igazolást CA privát kulcs. Mire van szükség?

Annak érdekében, hogy a SAN jellemzői a szerver root jogosultsággal kell végrehajtani a parancsot:

certutil -setreg policyEditFlags + EDITF_ATTRIBUTESUBJECTALTNAME2

- tanúsítványok ürülnek a privát kulcs, mert akkor importálni kell a TMG, amely nem része egy tartománynak.

Ez rossz, mert TMG / ISA kell saját kulcspár és tanúsítvány (az azonos nevű, a Tárgy mezőbe és bővítése SAN). Exportált gomb növeli annak valószínűségét, hogy a soprut Önt az orra.

egy meglehetősen kérhető leírt módon, hogy ez miért nem lehet megtenni (és ha lehetséges és szükséges).

Mi nem exportált ... Miután a rendszergazda jogokkal, nem átruházható igazolások megy nagy hranidischa bármely számítógépről, szüksége van egy különleges program.

> Számos forgatókönyv erőltetett

azt lehet mondani, ezzel a megközelítéssel, hogy a lehallgatás forgalom, túl erőltetett és az SSL tanúsítványok biztonságosan lehet figyelmen kívül hagyni. És HSM gyártók is eladják a termékeiket, hogy kizárják csak néhány erőltetett forgatókönyv.

> Úgy döntött, nem szinten nem értékesíthető tanúsítványok

de ez egyike azoknak az intézkedéseknek, amelyek csökkentik a kockázatot a fertőzött kulcsokat.

> Az admin jogokat, nem átruházható igazolások megy nagy hranidischa bármely számítógépről, szüksége van egy speciális programot

de ahogy az az opció, ha az exportált kulcsot, akkor is, ha az admin jogokat és egy speciális program nem szükséges az eltávolítása kulcsok? Egyszerű és felhasználói bit soobrazhalki elég.

> Közlekedési lehallgatás, túl erőltetett és az SSL tanúsítványok biztonságosan lehet figyelmen kívül hagyni

Miért kell mozgatni a másik véglet ...

> Igen, és HSM gyártók is eladják a termékeiket, hogy kizárják csak néhány erőltetett forgatókönyv.

> Még ha az admin jogokat és egy speciális program nem szükséges az eltávolítása kulcsok

Nem ismerős ez így ... Tud osztani?

> Miért kell mozgatni a másik véglet ...

ez nem szélsőséges, egy változata a forgatókönyvet. Te tagadják annak lehetőségét, lopás a kulcs? És tagadom lehetőségét szippantás.

Nyilvánvaló, hogy ez a helyzet. De ezek az alapok viszonylag sok pénzt (például az azonos HSM több kilobaksov), és magas szintű védelmet. A cég nem orientált ebbe az irányba, vagy nem tudja megvenni egy ilyen döntés, vagy nem veszik észre / ő nem tartja helyénvalónak, az ő igényeinek. Ezért a költségvetési döntések célszerű alkalmazni még az olyan egyszerű intézkedések valószínűségének csökkentése eltávolítása kulcsokat.

> Nem vagyok tisztában ezzel ...

ezért te olyan kis apróság egy ilyen egyszerű, de nagyon kielégítő védelmet eltávolítását kulcsokat.

bocs! ))

mindenható újraindítás és a megfelelő URL-t (nem a CA nevét, és a fogadó nevét szükséges), és csodával határos módon web pofa megmutatta felület. ))

de jó okom van „Tanúsítványsablonok” hiányzó „Web Server” (ahogy a képen a cikk), de csak a „User” és „Basic titkosítást EFS”!

bár egy pillanat alatt „tanúsító központ” van jelen!

Ui elejétől lekéstem ezt a pontot, és megerősítve a tanúsítványt az Exchange szerver már csak eltűnt! O_o

mindent megtett utasításoknak megfelelően, milyen finomság ??

Köszönjük ilyen segítőkész és barátságos Webközvetítés! )

Tettem az összes lépést, és működik. ))

egyértelműen nem tudom megmondani, hol tévedtem, de azt hiszem, valahol a tanúsítvány csavarni ...

Köszönjük korábban.

Annak érdekében, hogy a hitelességét a bizonyítvány különböző platformokon (például a mobil eszközök) erre a célra legmegbízhatóbb CA kifejlesztett setsialnye típusú okiratokat. Például a sorban Comodo UCC (Unified Communications Certificate). Hogy ezeket a bizonyítványokat lehet, például a foxlaboratory.ru.

Az IIS szerver adatbázis 1C elérheti őket az interneten minden nincs panasz. Milyen lehet egy csapda? Ki lehet szembesül egy ilyen katasztrófa?

Fájl: C: Windowssystem32CertSrvru-RUweb.config ott? A hitelesítés van kiválasztva Wirth. könyvtár?

A Web Beiratkozás a CA még emelt?

1. config fájl

2. autefikatsii - Authentication windose tartalmazza!

3. A szolgáltatás állapota van állítva lépések.

Yuri,

Persze lehet, de van egy kis „de” a hálózatban mindig panaszokat nem találtunk megfelelő domain nevek a szervezeten belül és kívül.