Távoli kódfuttatást a vezetékes-szervereken keresztül a vezeték nélküli hozzáférési

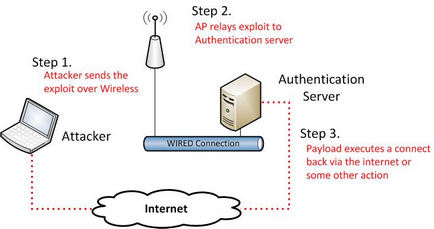

A biztonsági rés távoli kódfuttatást tesz lehetővé egy vezeték nélküli hozzáférési # 40; # 41 802.11; jutásáért vezetékes oldali szerver. A támadó nem szükséges információk beszerzése, illetve a hozzáférést a vezeték nélküli hálózathoz a támadást.

Néhány háttér információ

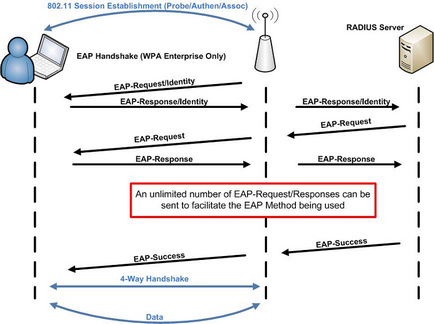

A vezetékes hálózatok, mindez történik, miután a felhasználó csatlakozik Ethernet-kábel, míg a vezeték nélküli hálózatok WPA Enterprise teljes folyamat után kerül sor a létesítmény az ülés 802.11.

Részletes információk a sérülékenység

A legfontosabb dolog, amit meg kell figyelni - Találtam egy biztonsági rés, amely lehetővé teszi a távoli kódfuttatást létezik egy régebbi változata Cisco Secure Access Control Server (ACS). Elképzelhető, hogy az új verzió van jelenleg is. Jelenleg, a Cisco vizsgálatot végzett (PSIRT-1771844416 és bugID CSCui57636).

A biztonsági rés előtt lehet alkalmazni, hogy használja a hitelesítési folyamat lesz. Abban az esetben, vezeték nélküli hálózatot WPA Enterprise, ez azt jelenti, hogy a támadó csak a fizikai hozzáférést a hálózathoz van szükség annak érdekében, hogy teljesen tönkretehetik az ACS-szerver.

Eltekintve a legnyilvánvalóbb esetekben (szerver sérül) szerver hitelesítést különösen kritikus rendszer csomópontjait. Általában azok a kiváltságos szegmensekben a hálózat, integrált Active Directory, amely szintén felelős a VPN-hitelesítést. Különösen ACS is támogatja TACACS protokoll családot. amelyek lehetővé teszik egy támadó a hálózati eszközök (router, kapcsolók és tűzfalak). Összefoglalva, meg kell jegyezni, hogy a kompromisszum a hitelesítő szerver - komoly fenyegetést jelent az egész rendszert.

Maradjon kapcsolatban.