KeePass fegyverrel, defconru

Elég gyakran megtalálható használni KeePass különböző cégek.

Ha figyelembe vesszük a vállalati környezetben a rendszergazdák valószínűleg a fő felhasználók ezt a segédprogramot.

Azt is gyakran megtalálható tippeket és tanácsokat az átmenet tárolására jelszavakat xls fájlokat KeePass - mint például a

itt.

Azonnal érdemes megjegyezni, hogy szinte az összes leírt további nélkül lehetséges emelt szintű.

KeePass program nem érzékeny, vagy valamilyen zabagovannoy - ez sokkal jobb, mint a boltban jelszavakat a xls fájlt. De ő nem jelent megoldást minden problémára teljesen tárolására jelszavakat.

Ha KeePass - nem garantálja, hogy a jelszavak 100% védelem a lopás ellen.

De másfelől KeePass elég jó, mert kezdetben mechanizmusokról, hogy szembeszálljanak az operáció után, ami nem mindenki tudja.

„Eleinte ellenőrzés”

A legelső lépés az, hogy érzékeli KeePass folyamat, és hogy melyik verzióját használják a célrendszer.

Persze, akkor listájának megtekintéséhez a jelenlegi folyamatok, például PowerShell:

Ezután jó lenne tudni, hogy pontosan hol van a saját programját fájlokat.

Alapértelmezés szerint változat 1.x útvonal: C: \ Program Files (x86) \ KeePass Password Safe \, és 2.x - C: \ Program Files (x86) \ KeePass Password Safe 2 \.

Ez akkor igaz, ha a cél OS x64.

De ne felejtsük el, hogy még létezik, és egy hordozható változat lehet futtatni bárhonnan telepítése nélkül a lemezre.

Ezért tudjuk használni WMI funkcionalitás, a lekérdezési folyamat és az érték ExecutablePath.

Get-WmiObject win32_process | Hol-Object | Válassza-Object kiterjeszthetik ExecutablePath

Ha KeePass jelenleg nem üzemel, fel tudjuk használni a Get-ChildItem parancsmaggal keresni bináris, vagy közvetlenül .kdb bázisok.

Get-ChildItem -path C: \ Users \ -include @ ( "* Kee * .exe", "* .kdb *") -Recurse -ErrorAction SilentlyContinue | Válassza-Object kiterjeszthetik FullName | fl

„Menj az adatbázisba”

Továbbá, ha a feladat kiválasztása egy jelszót KeePass adatbázis, itt jön a támogatás egy nagy brute bontórúd HashCat 3.0-s verzió, ami megjelent a közelmúltban.

De először el kell távolítani a hash az adatbázis segítségével egy a speciális eszközök, amelyek egy-két darab közül lehet választani.

Az egyik projekt john Ripper, azaz - keepass2john

Egy barátom írt Will Schroeder Pythonban

Akkor ez már lehetséges, hogy használja a -m opciót hashcat 13400.

„Mi a legfontosabb?”

„Vizsgálták DPAPI»

Ennek eredményeként a következő lépéseket kell visszaállítani az összetett mester kulcsot:

3) Mark magad felhasználónevét és a tartomány, amely megteremtette az adatbázis KeePass.

4) Állítsuk be a könyvtárba% APPDATA% \ Microsoft \ Protect \ Windows gépen által ellenőrzött támadó. Ez a gép nem kell bejelentkezni a tartományba.

6) Futtassa a segédprogramot vándorolnak C: \ Windows \ system32 \ dpapimig.exe, és adja meg a felhasználó régi jelszót.

7) Nyitott KeePass 2.x, jelöljön ki egy adatbázist kivont .kdbx formátumban, írja be a jelszót / kulcsot, és állítsa be a «Windows felhasználói fiókok» lehetőség, hogy nyissa már jelszóval adatbázis is.

Restore-UserDPAPI -path. \ S-1-5-21-3666375278-850114672-3647310776-1107 -username Richard -UserDomain pentestit.local -ProtectedUserKey. \ ProtectedUserKey.bin

„És ha a kulcs nem tárolja a helyi lemezre, de csak az USB flash drive?”

Ebben az esetben is szükség lesz, hogy alkalmazni kell a WMI alrendszer képességeit.

Matt Graeber tanulmányt, és megállapította, WMI osztály «Win32_VolumeChangeEvent», amely akkor aktiválódik, amikor csatlakoztatja az USB flash meghajtót.

Ezért nincs semmi megállás írni egy kis scriptet, ami kommunikál a memóriakártya csatlakoztatható.

Ebben az esetben a választás két változata - a megőrzése a funkcionális az újraindítás után, vagy amíg fut a folyamat powershell.exe.

Ha nem kell a túléléshez egy újraindítás után, akkor a regiszter WmiEvent és Win32_VolumeChangeEvent:

Ez a kód fogja másolni a fájlt a C: \ temp \ a pillanatban, amikor a flash meghajtó csatlakoztatva van a rendszerben.

By the way, ugyanúgy lehetséges az események nyomon követése és a távoli számítógépekre (ha rendelkezik a megfelelő jogosultsággal) alkalmazásával -ComputerName opciók és -Credential.

„A helyzet a hálózati meghajtón, ha a kulcs”

Egyes esetekben a rendszergazdák lehet tárolni a kulcsokat valahol a hálózati meghajtók.

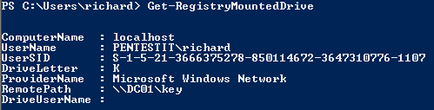

Ahhoz, hogy megtalálja ezeket a gombokat, akkor a különböző eszközök, és a legjobb hely valószínűleg a PowerView modul és funkció Get-RegistryMountedDrive.

Ez a funkció csak ellenőrzött valamennyi hálózati meghajtók minden felhasználó számára egy helyi vagy távoli gépen.

„Utolsó simításokat”

És a legérdekesebb dolog a végén.

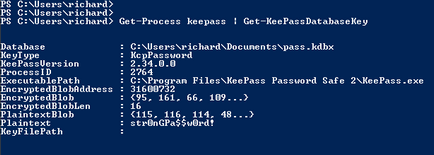

Nemrég megjelent KeeThief eszközökkel (beleértve a PowerShell).

Mint figyelemre méltó?

1) KeeThief igényel rendszergazdai jogosultságokkal, akkor szüksége csak a jogot, hogy KeePass.exe folyamat, amely megtámadta.

2) KeeThief.ps1 script teljesen önellátó, nincs függőség, nincs fájl nem esik rá a lemezre, és emellett támogatja PowerShell kezdve a második verzió, azaz a Melyik Windows 7 és így tovább.

3) beállítása biztonsági asztal, nem fogja érinteni, mert nem igényelnek billentyűzetfigyelők.

4) KeeThief különösen eltér KeeFarce úgy, hogy hasznosítja a jelszavakat és a kulcsokat a memória helyett okozhat a különböző belső eljárásokat exportáló tartalmát DB.

5) természetesen köteles KeePass adatbázis kinyitása a jelszavak. Ha az adatbázis még nem csatlakoztatott, akkor rendszeresen futtatni KeeThief.

„Mi az eredmény?”

Segítségével KeePass vagy bármely más jelszó igazgató természetesen mindig jobb, mint a tároló minden érzékeny adatokat egy egyszerű xls fájlt.

De ha a támadó tudja szerezni felhasználó jogosultságával (vagy még több helyi rendszergazda), akkor szinte lehetetlen megállítani gyűjtése semmilyen adatot az áldozat.

Segítségével PowerShell WMI képességek, akkor gyorsan megtalálja configs KeePass, és gyűjtsük össze a kulcsokat.

Természetesen WMI lehet letölteni különféle információkat, mind a rendszer, és az USB-eszközöket, ha össze vannak kapcsolva.