közösségi oldal directum

Demilitarizált zóna (angol demilitarizált zóna, DMZ.) - a hálózati konfiguráció, amelynek célja a biztonságát a szervezet hálózatához, amely nyitott az általános hozzáférési kiszolgáló külön, elszigetelt hálózati szegmensben. Ez a koncepció biztosítja a hiánya közötti kapcsolatok a hálózat nyitott megosztás szerverek és egyéb szegmensek esetén szerveren hacker.

Általános szabály, hogy egy elszigetelt szegmens a hálózati szerver egy relé, amely kérések átirányítására a külső hálózat a szervezet hálózathoz. Példák az ilyen szerver is szolgálhat ViPNet koordinátor és fordított proxy szerver (Reverse proxy).

Fordított Proxy (Reverse proxy)

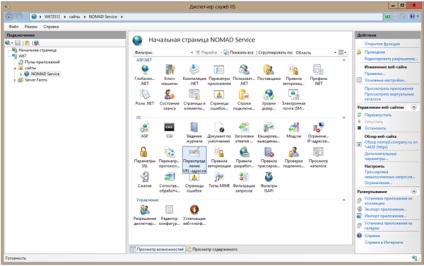

Bármely web szerver (Nginx, Apache, IIS) lehet használni, mint egy fordított proxy. Általános szabály, hogy a felhasznált termékek directum Fordított proxy alapú IIS.

Meg kell kezdeni egy weboldal, amely elfogadja kérelmek a külső hálózat. Számára ez szükséges a megfelelő kötési (host nevét és a kikötőt). Mivel minden webes megoldások cég directum magában dolgozó érzékeny információkat, akkor be kell állítani a helyszínen, hogy használja a HTTPS-kapcsolaton keresztül. Ez gyakran használják 443-as portot a HTTPS-kapcsolat. Ennek megfelelően, a port meg kell határozni a DMZ-tűzfal beállításait.

A következő lépés a hozzátéve átirányítási szabály modul használatával URL-átírási:

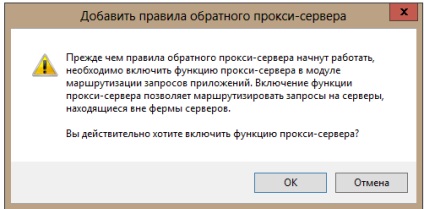

Ha a beállítás végezzük először, az IIS jelentést be kell vonni a fordított proxy-funkcionalitás és arra figyelmeztetnek, hogy a fordított proxy, hogyan lehet erősíteni héjvédelemre szervezet, és éppen ellenkezőleg, csökkenti biztonságot nyújt hozzáférést a belső szolgáltató szervezet az interneten.

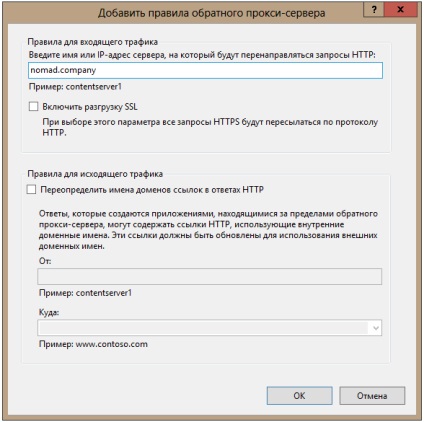

Bekapcsolása után a fordított proxy-alkalmassága beállításához szükséges továbbítási szabályok:

Directum Server webes alkalmazás található a szervezet belső hálózat és az egyik felület: 192.168.1.2/255.255.255.0.

Hálózati tűzfal DMZ és a belső hálózat van kialakítva, hogy lehetővé teszi a bejövő és kimenő kapcsolatok 443-as port a HTTP protokoll.

További védelmi, ajánlott hogy korlátozza a hozzáférést directum webszerver a belső hálózaton, és lehetővé teszi a hálózati kapcsolatok csak a szükséges szolgáltatásokat (adatbázis, session szerver, munkafolyamat, stb.) Ehhez úgy kell beállítani a tűzfal szabályok directum webszerver a bejövő és kimenő kapcsolatok, és lehetővé teszi kapcsolások a következő portokat:

- TCP / IP protokoll;

- kommunikálni az SQL szerver - az alapértelmezett port 1433;

- kommunikálni a szerver fut a munkamenet szerver - az alapértelmezett port 32300;

- kommunikálni a szerver szolgáltatás telepítése WorkFlow - az alapértelmezett port 32310;

- Web Access HTTPS - 443-as port;

- UDP / IP protokoll: megoldani a NetBIOS név - portok 137-139.

Állítsa be a minimális készlet portok és kommunikációs protokollok. Ha a használt éles környezetben lehet bővíteni, amely lehetővé teszi a szabályokat. Például a fájlok tárolása szolgáltatások szükség további nyitott portok 445 és 32320 a TCP protokollt.

ahelyett, hogy a következtetés

Ebben a kis cikket már beszéltünk a gyakorlati lépéseket, amelyek segítségével a biztonság növelése érdekében a hálózaton. Annak érdekében, hogy megismerjék más biztonsági felügyelet tag biztonságát.