Alapjai biztonságos használat bluetooth, windows azt pro

Informatikai infrastruktúra a vállalat

Hogyan védi a továbbított adatok vezeték nélküli csatornákon

Hogyan működik a Bluetooth

Ahhoz, hogy megértsük, hogy a kockázat a használata Bluetooth vezeték nélküli technológia, meg kell érteni az alapokat a működését. Az eszközök közötti kommunikáció Bluetooth adók működnek a frekvenciatartományban 2,4 GHz. Ez a tartomány általánosan elkülönített ipari, tudományos és orvosi szervezetek közös erőforrás, amelyet más szolgáltatások - különösen a Wi-Fi eszközök a 802.11b és 802.11g szabványokat. Bluetooth fejlesztők értetődő, hogy ebben a tartományban lehet jelentős zajt, mert a javasolt szabvány információs átviteli technológia megvalósítja mellék jel spektrumát által frekvenciaugratással amely magában foglalja a 79 csatorna 1 MHz-es. Minden második Bluetooth-eszközt 1600 teljesít ugrik egyik csatornáról a másikra. Bluetooth rádiók fogyasztanak kis teljesítmény - általában a sorrendben: 1 mW - és hatósugár 10 m, bár szabvány lehetővé teszi, hogy használja rádióadók teljesítmény 100 mW sugarú 100 m.

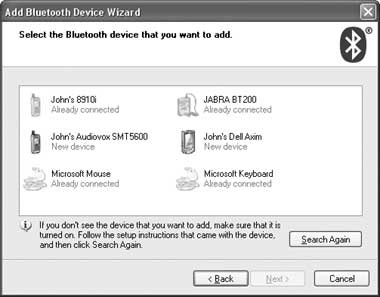

Észlelése után eszköz rendszer, keres, általában kiválaszt egy eszközt, amelyek egy pár. párosítás módszer függ, Bluetooth-eszközök működnek a biztonsági módban. Három ilyen mód.

Security Mode 1: A készülék nem igényel hitelesítést vagy biztonságos kapcsolat két eszköz útján titkosítást.

Security Mode 2: A készülék nem igényel hitelesítést vagy titkosítást védelme kapcsolat a kommunikáció.

Következésképpen a biztonsági feladat van hozzárendelve egy csatornát vagy kapcsolási folyamatot, amely be van állítva, ha az alkalmazás fut az eszközök egymásra.

Security Mode 3: az eszköz hitelesítést igényel, és esetleg a titkosítást.

A táblázat mutatja az eredményeket a kölcsönhatás a két készülék működik a különböző biztonsági mód. Hitelesítés nélkül csatorna lehet titkosítani a két eszköz között. Ha a hitelesítés nem szükséges, a készülék egyszerűen csatlakoztatható. Annak szükségességét, hogy a hitelesítési és titkosítási lehetőségeket lehet szállítani abban az esetben, ha a fogadó megpróbálja elérni a szolgáltatást egy slave eszközt, amelyhez a hozzáférés nem lehetséges anélkül, hogy ezeket a műveleteket.

Bluestumbling, Bluesnarfing és Bluejacking

Az elmúlt hónapokban a média egy egész sor kiskapuk Bluetooth kommunikáció biztonságát. Azonban a legtöbb szenzációs vádak aggodalom nem a Bluetooth szabvány és egyedi Bluetooth-implementáció és szolgáltatások. A leggyakoribb támadások a biztonsági réseket.

Bluestumbling - ez a folyamat, amely lehetővé teszi, hogy egy hacker észlelni a Bluetooth eszköz található a közvetlen közelében, és az első működő eszköz biztonsági üzemmódban 1 vagy hibás eszközöket, amelyek lehetővé teszik a szolgáltatásokat, anélkül, hogy a hitelesítést.

Bluejacking - támadás adottságait kihasználva Profil Object Exchange (OBEX). Ez a profil célja, hogy az adatcsere (például elektronikus névjegykártyákat vagy naptári jegyzeteket) két Bluetooth eszköz között és a berendezési tárgyak nélkül kötelező hitelesítést. Amikor az egyik eszköz küld néhány adatot egy másik fogadó eszköz megjeleníti ezt az információt olyan formában, majd megkérdezi a felhasználót, hogy mentse meg a szükséges információt. Ha így egy támadás Bluejacking feladó megváltoztatja a tartalmát a „Név” üzenetet kell küldenie, azáltal, hogy egy rövid szöveg. Bluejacking lehet meghatározni, mint spam Bluetooth platform.

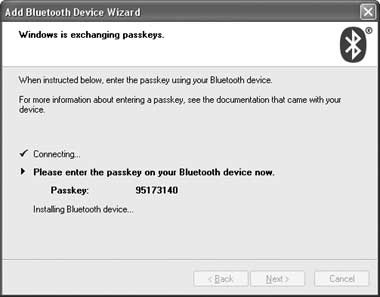

Szorongás okozhat, és a végrehajtás a szokásos Bluetooth készülékgyártók. Hitelesítési és titkosítási között cserélt adatok Bluetooth-eszközök által lehetővé tett, hogy a két készülék párosítva ismert megosztott titkot - a kapcsolat gombot. Ha ez a kulcs kerül illetéktelen kezekbe, akkor lehet rendezni egy hallgatja kapcsolatot a párosított eszközökkel. Egyes rendszerekben, Bluetooth adatbázis, ahol a kulcsok tartják kommunikációs csatornák nem rendelkeznek elegendő védelmet.

Biztonságos használata Bluetooth technológiával

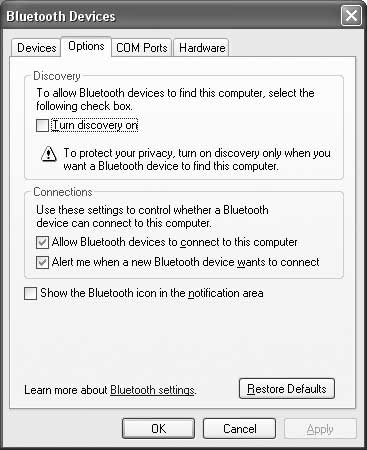

Ha szeretne csatlakozni két Bluetooth eszköz, azt javasoljuk, hogy tartózkodjanak a művelet végrehajtása során a forgalmas helyeken, mint a pályaudvarok közvetlen vagy kávézóban. Jobb, ha választani néhány félreeső sarokban, ahol az esélye, hogy rábukkannak egy vadász Bluetooth jelek minimálisak. Elindítani a kapcsolatot eljárás szükséges átadni az egyik eszköz a felismerési mód. Soha ne tegye „parádézó” a két eszköz, és akkor mindig lefordítani szolga láthatatlan módban végén a műveletet. Amikor dolgozik egy asztali rendszer Bluetooth csatlakoztatott billentyűzet és egér Bluetooth kommunikáció kell benne, de ez nem jelenti azt, hogy megfelelő működéséhez szükséges a felismerési mód.

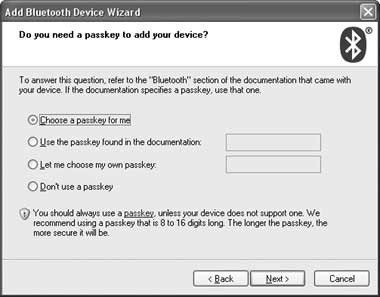

Aki csatlakozik több Bluetooth eszköz, azt tanácsolom, hogy válasszon egy egyedi és véletlenszerű megosztott kulcs minden páros. Így, ha megszünteti a lehetőségét újrahasznosítása hacker kulcsot a valószínűtlen esetben, ha ő lenne képes feltörni a kulcsot. Ha a kapcsolat megszakad, vagy törött, és meg kell újra egyesíteni a korábban csatlakoztatott eszközt, azt javasoljuk, hogy használja egy másik megosztott kulcsot.

Végül vásárol egy Bluetooth eszközt, győződjön meg róla, hogy megismerkedjen a védelmet a termék, amit szerettem. Például, hasznos, hogy megtudja, melyik kommunikációs csatornákat gombokat használjuk - egy kombinált eszköz segítségével. Amikor a készülék nem rendelkezik felhasználói felület, ami adja a nyilvános kulcsot, meg kell tudni, hogy mi a fix kulcsot használjuk, ha dolgozik egy adott termék - közös az összes ilyen típusú rendszerek, illetve akiknek valamilyen egyedi, jellegzetes csak ezen az eszközön jellemzői. A legfontosabb megbizonyosodjon arról, hogy érdekli a készülék védi a kapcsolatot a két rendszer között a hitelesítés és titkosítás.

A Bluetooth technológia jövője

Menedzsere gyakorlati végrehajtásának közepén Microsoft Security Center of Excellence. Ez CISSP tanúsítványokat. [email protected]

Ossza meg képeit barátaival és kollégáival